Los investigadores de ciberseguridad están llamando la atención sobre la «democratización» del ecosistema de phishing debido al surgimiento de Telegram como epicentro del cibercrimen, que permite a los actores de amenazas montar un ataque masivo por tan solo 230 dólares.

«Esta aplicación de mensajería se ha transformado en un centro bullicioso donde tanto los ciberdelincuentes experimentados como los recién llegados intercambian herramientas e ideas ilícitas creando una cadena de suministro oscura y bien engrasada de herramientas y datos de las víctimas», dijeron los investigadores de Guardio Labs Oleg Zaytsev y Nati Tal en un nuevo informe.

«Muestras gratuitas, tutoriales, kits e incluso piratas informáticos contratados: todo lo necesario para construir una campaña maliciosa completa de extremo a extremo».

Esta no es la primera vez que la popular plataforma de mensajería pasa desapercibida por facilitar actividades maliciosas, impulsadas en parte por sus indulgentes esfuerzos de moderación.

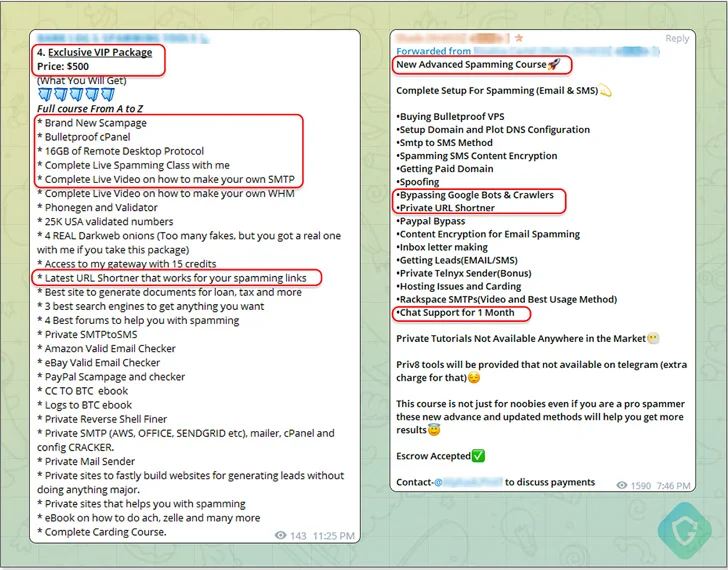

Como resultado, lo que solía estar disponible sólo en foros de la web oscura a los que solo se podía acceder mediante invitación ahora es fácilmente accesible a través de canales y grupos públicos, abriendo así las puertas del cibercrimen a ciberdelincuentes aspirantes e inexpertos.

En abril de 2023, Kaspersky reveló cómo los phishers crean canales de Telegram para educar a los novatos sobre el phishing, así como para anunciar bots que pueden automatizar el proceso de creación de páginas de phishing para recopilar información confidencial, como credenciales de inicio de sesión.

Uno de esos robots maliciosos de Telegram es Telekopye (también conocido como Classiscam), que puede crear páginas web, correos electrónicos y mensajes SMS fraudulentos para ayudar a los actores de amenazas a realizar estafas de phishing a gran escala.

Guardio dijo que los componentes básicos para construir una campaña de phishing se pueden comprar fácilmente en Telegram – «algunos se ofrecen a precios muy bajos y otros incluso gratis» – lo que hace posible configurar páginas fraudulentas a través de un kit de phishing, alojar la página en un sitio web de WordPress comprometido a través de un shell web y aprovechar un correo de puerta trasera para enviar los mensajes de correo electrónico.

Los correos de puerta trasera, comercializados en varios grupos de Telegram, son scripts PHP inyectados en sitios web ya infectados pero legítimos para enviar correos electrónicos convincentes utilizando el dominio legítimo del sitio web explotado para evitar los filtros de spam.

«Esta situación pone de relieve una doble responsabilidad de los propietarios de los sitios», dijeron los investigadores. «Deben salvaguardar no sólo sus intereses comerciales, sino también protegerse contra el uso de sus plataformas por parte de estafadores para albergar operaciones de phishing, enviar correos electrónicos engañosos y realizar otras actividades ilícitas, todo ello sin que ellos lo sepan».

Para aumentar aún más la probabilidad de éxito de este tipo de campañas, los mercados digitales en Telegram también ofrecen lo que se conoce como «cartas», que son «plantillas de marca diseñadas por expertos» que hacen que los mensajes de correo electrónico parezcan lo más auténticos posible para engañar a las víctimas para que hagan clic en el enlace falso que apunta a la página fraudulenta.

Telegram también alberga conjuntos de datos masivos que contienen direcciones de correo electrónico y números de teléfono válidos y relevantes a los que dirigirse. Conocidos como «clientes potenciales», a veces se «enriquecen» con información personal como nombres y direcciones físicas para maximizar el impacto.

«Estos clientes potenciales pueden ser increíblemente específicos, adaptados a cualquier región, nicho, grupo demográfico, clientes específicos de la empresa y más», dijeron los investigadores. «Cada pieza de información personal aumenta la efectividad y credibilidad de estos ataques».

La forma en que se preparan estas listas de clientes potenciales puede variar de un vendedor a otro. Se pueden obtener en foros de ciberdelincuencia que venden datos robados de empresas atacadas o en sitios web sospechosos que instan a los visitantes a completar una encuesta falsa para ganar premios.

Otro componente crucial de estas campañas de phishing es un medio para monetizar las credenciales robadas recopiladas vendiéndolas a otros grupos criminales en forma de «registros», lo que genera a los actores de amenazas un retorno de su inversión diez veces mayor según el número de víctimas que termine proporcionando detalles válidos en la página de estafa.

«Las credenciales de cuentas de redes sociales se venden por tan solo un dólar, mientras que las cuentas bancarias y las tarjetas de crédito podrían venderse por cientos de dólares, dependiendo de su validez y fondos», dijeron los investigadores.

«Desafortunadamente, con sólo una pequeña inversión, cualquiera puede iniciar una operación de phishing importante, independientemente de sus conocimientos previos o conexiones en el mundo criminal».

Fuente y redacción: thehackernews.com