Se agregó nueva información sobre los dispositivos Cisco IOS XE violados.

Los atacantes han explotado un error crítico de día cero recientemente revelado para comprometer e infectar más de 10.000 dispositivos Cisco IOS XE con implantes maliciosos.

La lista de productos que ejecutan el software Cisco IOS XE incluye switches empresariales, routers industriales y de agregación, puntos de acceso, controladores inalámbricos y más.

Según la empresa de inteligencia de amenazas VulnCheck, la vulnerabilidad de máxima gravedad (CVE-2023-20198) se ha explotado ampliamente en ataques dirigidos a sistemas Cisco IOS XE con la función de interfaz de usuario web (interfaz de usuario web) habilitada, que también tienen activada la función de servidor HTTP o HTTPS.

VulnCheck escaneó las interfaces web de Cisco IOS XE orientadas a Internet y descubrió miles de hosts infectados. La compañía también ha lanzado un escáner para detectar estos implantes en los dispositivos afectados.

«Cisco enterró la lede al no mencionar que se han implantado miles de sistemas IOS XE orientados a Internet. Esta es una mala situación, ya que el acceso privilegiado en IOS XE probablemente permite a los atacantes monitorear el tráfico de red, pivotar hacia redes protegidas y realizar cualquier cantidad de ataques de intermediarios», dijo el CTO de VulnCheck, Jacob Baines.

«Si su organización utiliza un sistema IOS XE, es imperativo que determine si sus sistemas se han visto comprometidos y tome las medidas adecuadas una vez que se hayan descubierto los implantes. Si bien aún no hay un parche disponible, puede proteger su organización deshabilitando la interfaz web y eliminando todas las interfaces de administración de Internet de inmediato».

«VulnCheck ha tomado las huellas dactilares de aproximadamente 10.000 sistemas implantados, pero solo hemos escaneado aproximadamente la mitad de los dispositivos enumerados en Shodan/Censys. No queríamos comprometernos con un número específico, ya que está evolucionando (aumentando) a medida que continuamos con nuestras actividades», dijo Baines a BleepingComputer.

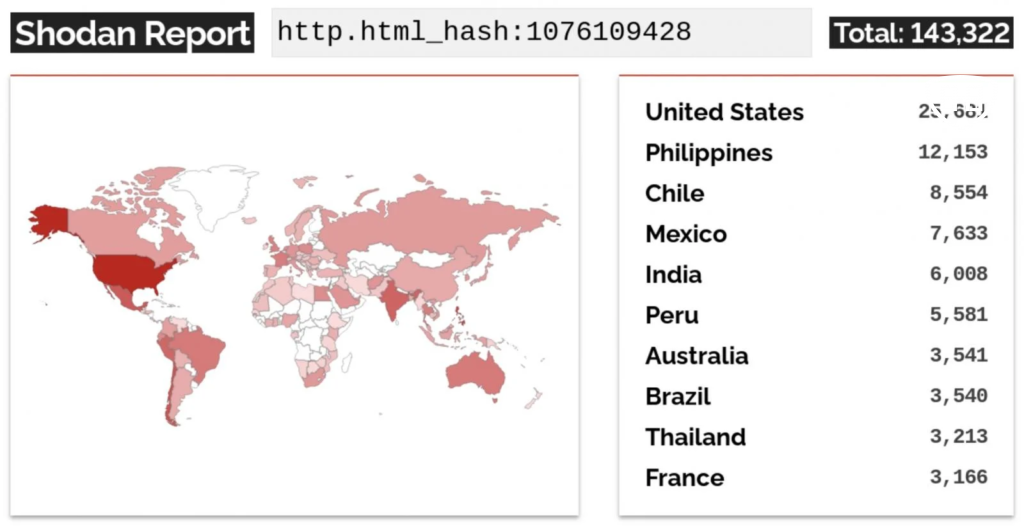

Una búsqueda en Shodan de dispositivos Cisco con su interfaz de usuario web habilitada (compartida por el CEO de Aves Netsec, Simo Kohonen) muestra actualmente más de 140.000 dispositivos expuestos a internet.

Dispositivos Cisco expuestos a Internet con interfaz de usuario web habilitada (Shodan)

Cisco: Aplicar medidas de mitigación y buscar indicadores de incumplimiento.

El lunes, Cisco reveló que los atacantes no autenticados pueden explotar el día cero de IOS XE para obtener privilegios de administrador completos y tomar el control completo sobre los routers y switches de Cisco afectados de forma remota.

La compañía advirtió a los administradores que deshabiliten la función vulnerable del servidor HTTP en todos los sistemas orientados a Internet hasta que haya un parche disponible.

Cisco detectó los ataques CVE-2023-20198 a finales de septiembre tras los informes de comportamiento inusual en un dispositivo del cliente recibidos por el Centro de Asistencia Técnica (TAC) de Cisco. La evidencia de estos ataques se remonta al 18 de septiembre, cuando se observó a los atacantes creando cuentas de usuario locales llamadas «cisco_tac_admin» y «cisco_support».

Además, los atacantes desplegaron implantes maliciosos, lo que les permitió ejecutar comandos arbitrarios a nivel del sistema o IOS en dispositivos comprometidos.

«Evaluamos que estos grupos de actividad probablemente fueron llevados a cabo por el mismo actor. Ambos grupos aparecieron muy juntos, y la actividad de octubre pareció basarse en la actividad de septiembre», dijo Cisco.

«El primer grupo fue posiblemente el intento inicial del actor y probar su código, mientras que la actividad de octubre parece mostrar que el actor expandió su operación para incluir el establecimiento de un acceso persistente a través de la implementación del implante».

La compañía también emitió una «fuerte recomendación» para que los administradores busquen cuentas de usuario sospechosas o creadas recientemente como posibles signos de actividad maliciosa vinculada a esta amenaza.

En septiembre, Cisco advirtió a los clientes que parchearan otra vulnerabilidad de día cero (CVE-2023-20109) en su software IOS e IOS XE, objetivo de los atacantes en la naturaleza.

Fuente y redacción: underc0de.org