El actor de amenazas iraní rastreado como APT34 ha sido vinculado a un nuevo ataque de phishing que conduce al despliegue de una variante de una puerta trasera llamada SideTwist .

«APT34 tiene un alto nivel de tecnología de ataque, puede diseñar diferentes métodos de intrusión para diferentes tipos de objetivos y tiene capacidad de ataque a la cadena de suministro», dijo NSFOCUS Security Labs en un informe publicado la semana pasada.

APT34, también conocido con los nombres Cobalt Gypsy, Hazel Sandstorm (anteriormente Europium), Helix Kitten y OilRig, tiene un historial de apuntar a sectores verticales de telecomunicaciones, gobierno, defensa, petróleo y servicios financieros en el Medio Oriente desde al menos 2014 a través de lanza. -Señuelos de phishing que culminan con el despliegue de varias puertas traseras.

Una de las características clave del equipo de piratería es su capacidad para crear herramientas nuevas y actualizadas para minimizar las probabilidades de detección y afianzarse en los hosts comprometidos durante largos períodos de tiempo.

SideTwist se documentó por primera vez como utilizado por APT34 en abril de 2021, y Check Point lo describió como un implante capaz de descargar/cargar archivos y ejecutar comandos.

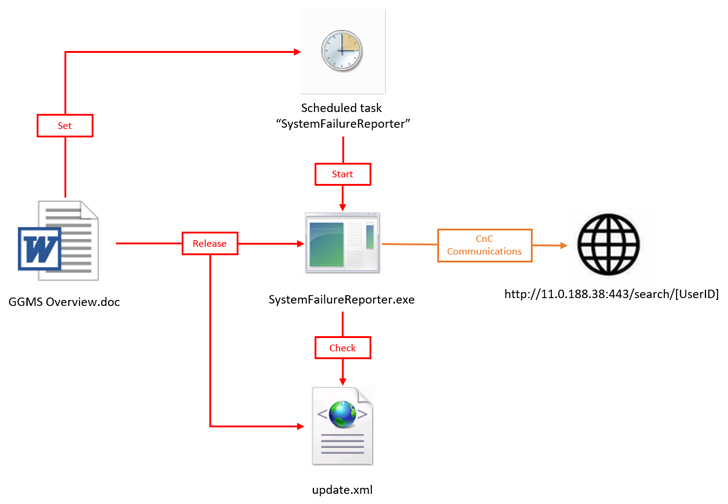

La cadena de ataque identificada por NSFOCUS comienza con un documento cebo de Microsoft Word que se incrusta dentro de una macro maliciosa que, a su vez, extrae y lanza la carga útil codificada en Base64 almacenada en el archivo.

La carga útil es una variante de SideTwist que se compila usando GCC y establece comunicación con un servidor remoto (11.0.188[.]38) para recibir más comandos.

El desarrollo se produce cuando Fortinet FortiGuard Labs capturó una campaña de phishing que difunde una nueva variante del Agente Tesla utilizando un documento de Microsoft Excel especialmente diseñado que explota CVE-2017-11882 , una vulnerabilidad de corrupción de memoria de seis años en el Editor de ecuaciones de Microsoft Office y CVE. -2018-0802.

«El módulo central del Agente Tesla recopila información confidencial del dispositivo de la víctima», dijo el investigador de seguridad Xiaopeng Zhang . «Esta información incluye las credenciales guardadas de algún software, la información de registro de teclas de la víctima y capturas de pantalla».

Según los datos compartidos por la empresa de ciberseguridad Qualys, CVE-2017-11882 sigue siendo una de las fallas más favorecidas hasta la fecha , explotada por «467 malware, 53 actores de amenazas y 14 ransomware» el 31 de agosto de 2023.

También sigue al descubrimiento de otro ataque de phishing que emplea señuelos de archivos de imágenes ISO para lanzar cepas de malware como Agent Tesla, LimeRAT y Remcos RAT en hosts infectados.

Fuente y redacción: thehackernews.com