¿Qué es identYwaf?

identYwaf es una herramienta de identificación de firewall de aplicaciones web ciegas y de código abierto . Como todos conocemos el término inyección ciega de SQL, esta herramienta reconoce más de 70 tipos de firewalls de aplicaciones web basados en inferencia ciega. ¿Qué significa esto? Bueno, identYwaf tiene un conjunto de cargas útiles predefinidas y no destructivas que incitarán a una respuesta del firewall de la aplicación web que se está probando. Esta respuesta se compara con las «firmas» individuales de estos cortafuegos. Se pueden encontrar en el archivo data.json del proyecto. Estas firmas no son más que simples cadenas conocidas como «1 AND 1 = 1» en las que reaccionan estos firewalls de aplicaciones web. ¿Qué firewalls puedes preguntar? Bueno, aquí hay una lista:

Lista de firewalls de aplicaciones web soportados por identYwaf:

- Cortafuegos de aplicaciones web 360 (360)

- aeSeguro

- Airlock (Phion / Ergon)

- Alibaba Cloud Security Server Guard (Seguridad del servidor)

- Anquanbao Web Application Firewall (Anquanbao)

- Enfoque Firewall de aplicaciones web (Enfoque)

- Protección de armadura (defensa de armadura)

- Redes F5 (Administrador de Seguridad de Aplicaciones)

- Amazon (AWS WAF)

- Barracuda Networks WAF

- BitNinja

- Firewall de aplicaciones web Bluedon

- CdnNs / WdidcNet (CdnNsWAF)

- WP Cerber Security

- Check Point Firewall de próxima generación

- Yunaq (escudo de Chuangyu)

- Cloudbric

- CloudFlare

- Comodo WAF

- CrawlProtect (Jean-Denis Brun)

- Guardia de destilería

- dotDefender (Applicure Technologies)

- ExpressionEngine (EllisLab)

- FortiWeb (FortiNet)

- Seguridad del sitio web de GoDaddy

- Escudo de mago gris

- Imunify360 WebShield

- Incapsula / Imperva

- Servidor ISA de Microsoft

- Janusec Application Gateway

- Jiasule WAF

- Conocido WAF

- Akamai Technologies Kona Site Defender

- MalCare (Inactivar)

- ModSecurity (Trustwave)

- NAXSI

- Citrix NetScaler AppFirewall

- Nueva defensa

- NinjaFirewall (NinTechNet)

- onMessage Shield (Blackbaud)

- palo Alto

- PerimeterX Defender

- Radware AppWall

- Reblaze

- Validación de la solicitud de Microsoft ASP.NET

- RSFirewall (RSJoomla!)

- Safe3 Web Firewall

- Safedog WAF

- Servidor de entrada segura (proveedores de seguridad unidos)

- Seguridad del servidor web SecureIIS (más allá de la confianza)

- Escudo de seguridad (Plugin de un dólar)

- Imperva SecureSphere

- SiteGround

- SiteGuard (JP-Secure)

- TrueShield (SiteLock)

- Dell SonicWALL

- Sophos UTM Web Protection

- Squarespace WAF

- StackPath

- Sucuri

- Nube tencent

- Microsoft Forefront Threat Management Gateway

- Microsoft URLScan

- Url Master SecurityCheck (iFinity / DotNetNuke)

- Cortafuegos De Barniz OWASP

- Virusdie WAF

- Barniz de seguridad de firewall

- Wallarm WAF

- Cortafuegos WatchGuard

- AQTRONIX WebKnight Firewall de aplicaciones

- Cercado de palabras

- YUNDUN Cloud WAF

- Cortafuegos de aplicaciones web Yunsuo

- Zenedge

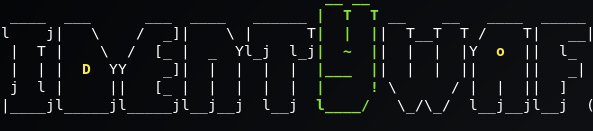

Whoa! ¡Esa es una lista larga seguro! La mejor parte de esta arquitectura es que si encuentra que el firywaf no está detectando cierto firewall de la aplicación web , simplemente puede editar el archivo data.json y ¡listo! ¡Eso fue lo que hice! Estos son los resultados de antes y después:

Antes de la actualización identYwaf data.json:

__ __

____ ___ ___ ____ ______ | T T __ __ ____ _____

l j| \ / _]| \ | T| | || T__T T / T| __|

| T | \ / [_ | _ Yl_j l_j| ~ || | | |Y o || l_

| | | D YY _]| | | | | |___ || | | || || _|

j l | || [_ | | | | | | ! \ / | | || ]

|____jl_____jl_____jl__j__j l__j l____/ \_/\_/ l__j__jl__j (1.0.64)

[o] loading data...

[o] initializing handlers...

[i] checking hostname 'testing.com'...

[i] running basic heuristic test...

[i] rejected summary: 200

[-] non-blind match: -

[!] multiple (reactive) rejection HTTP codes detected (200, 302)

[!] multiple (reactive) rejection HTML responses detected

[i] running payload tests... (45/45)

[=] results: '....................xx..x.......x......xx.xx.'

[=] hardness: easy (17%)

[=] signature: 'xxxx:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx'

[+] blind match: 'SiteGround' (97%), 'Kona Site Defender (Akamai Technologies)' (93%), 'WatchGuard (WatchGuard Technologies)' (91%), 'Shield Security (One Dollar Plugin)' (91%)

Después de la actualización identYwaf data.json:

__ __

____ ___ ___ ____ ______ | T T __ __ ____ _____

l j| \ / _]| \ | T| | || T__T T / T| __|

| T | \ / [_ | _ Yl_j l_j| ~ || | | |Y o || l_

| | | D YY _]| | | | | |___ || | | || || _|

j l | || [_ | | | | | | ! \ / | | || ]

|____jl_____jl_____jl__j__j l__j l____/ \_/\_/ l__j__jl__j (1.0.64)

[o] loading data...

[o] initializing handlers...

[i] checking hostname 'testing.com'...

[i] running basic heuristic test...

[i] rejected summary: 200

[-] non-blind match: -

[!] multiple (reactive) rejection HTTP codes detected (200, 302)

[!] multiple (reactive) rejection HTML responses detected

[i] running payload tests... (45/45)

[=] results: '....................xx..x.......x......xx.xx.'

[=] hardness: easy (17%)

[=] signature: 'xxxx:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx'

[+] blind match: 'CloudFlare' (100%)

Así que ya ves, es muy fácil personalizar y utilizar esta herramienta. De hecho, si ha usado sqlmap anteriormente, entonces sabe que esta herramienta funciona ya que esta herramienta parece haber nacido de la anterior.

Descargar identYwaf:

La herramienta ha tenido actualizaciones frecuentes desde que se publicó por primera vez la semana pasada y también funciona en * NIX y Windows. A partir de ahora, puede obtener identYwaf v1.0.64 de su repositorio GitHub . De lo contrario, si te sientes cómodo usando git, sigue estos pasos:

git clone --depth 1 https://github.com/stamparm/identYwaf.git

cd identYwaf/

python identYwaf https://yourtargethere.comFuente: pentestit.com