Los sectores bancario y logístico están bajo el ataque de una variante reelaborada de un malware llamado Chaes.

«Ha pasado por importantes revisiones: desde una reescritura completa en Python, lo que resultó en tasas de detección más bajas por parte de los sistemas de defensa tradicionales, hasta un rediseño integral y un protocolo de comunicación mejorado», dijo Morphisec en un nuevo artículo técnico detallado compartido con The Hacker . Noticias.

Se sabe que Chaes, que surgió por primera vez en 2020, se dirige a clientes de comercio electrónico en América Latina, particularmente Brasil, para robar información financiera confidencial.

Un análisis posterior de Avast a principios de 2022 encontró que los actores de amenazas detrás de la operación, que se hacen llamar Lucifer, habían violado más de 800 sitios web de WordPress para entregar Chaes a los usuarios del Banco do Brasil, Loja Integrada, Mercado Bitcoin, Mercado Livre y Mercado. Pago.

Se detectaron más actualizaciones en diciembre de 2022, cuando la empresa brasileña de ciberseguridad Tempest Security Intelligence descubrió el uso del Instrumental de administración de Windows ( WMI ) por parte del malware en su cadena de infección para facilitar la recopilación de metadatos del sistema, como BIOS, procesador, tamaño del disco e información de la memoria.

La última versión del malware, denominada Chae$ 4 en referencia a los mensajes de registro de depuración presentes en el código fuente, incluye «transformaciones y mejoras significativas», incluido un catálogo ampliado de servicios destinados al robo de credenciales, así como funcionalidades de clipper.

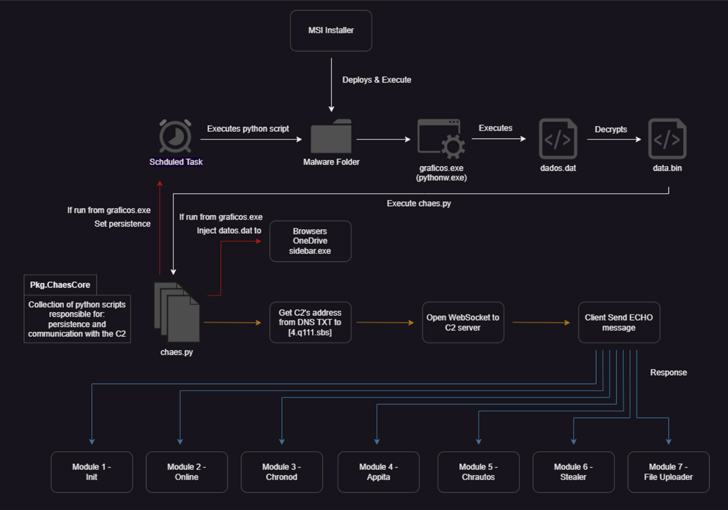

A pesar de los cambios en la arquitectura del malware, el mecanismo de entrega general sigue siendo el mismo en los ataques identificados en enero de 2023.

Las víctimas potenciales que llegan a uno de los sitios web comprometidos son recibidas con un mensaje emergente que les pide que descarguen un instalador de Java Runtime o una solución antivirus, lo que desencadena la implementación de un archivo MSI malicioso que, a su vez, inicia un módulo orquestador primario conocido. como ChaesCore.

El componente es responsable de establecer un canal de comunicación con el servidor de comando y control (C2) desde donde obtiene módulos adicionales que respaldan la actividad posterior al compromiso y el robo de datos.

- Init , que recopila amplia información sobre el sistema.

- En línea , que actúa como una baliza para transmitir un mensaje al atacante de que el malware se está ejecutando en la máquina.

- Chronod , que roba las credenciales de inicio de sesión ingresadas en los navegadores web e intercepta transferencias de pagos BTC, ETH y PIX.

- Appita , un módulo con características similares al de Chronod pero diseñado específicamente para la aplicación de escritorio de Itaú Unibanco («itauaplicativo.exe»)

- Chrautos , una versión actualizada de Chronod y Appita que se enfoca en recopilar datos de Mercado Libre, Mercado Pago y WhatsApp

- Stealer , una variante mejorada de Chrolog que roba datos de tarjetas de crédito, cookies, autocompletar y otra información almacenada en navegadores web, y

- File Uploader , que carga datos relacionados con la extensión de Chrome de MetaMask

La persistencia en el host se logra mediante una tarea programada, mientras que las comunicaciones C2 implican el uso de WebSockets, con el implante funcionando en un bucle infinito a la espera de más instrucciones del servidor remoto.

El ataque a transferencias de criptomonedas y pagos instantáneos a través de la plataforma PIX de Brasil es una adición notable que subraya las motivaciones financieras de los actores de la amenaza.

«El módulo Chronod introduce otro componente utilizado en el marco, un componente llamado Module Packer», explicó Morphisec. «Este componente proporciona al módulo sus propios mecanismos de persistencia y migración, funcionando de manera muy similar al de ChaesCore».

Este método implica modificar todos los archivos de acceso directo (LNK) asociados con los navegadores web (por ejemplo, Google Chrome, Microsoft Edge, Brave y Avast Secure Browser) para ejecutar el módulo Chronod en lugar del navegador real.

«El malware utiliza el protocolo DevTools de Google para conectarse a la instancia actual del navegador», dijo la compañía. «Este protocolo permite la comunicación directa con la funcionalidad del navegador interno a través de WebSockets».

«La amplia gama de capacidades expuestas por este protocolo permite al atacante ejecutar scripts, interceptar solicitudes de red, leer cuerpos POST antes de cifrarlos y mucho más».

Fuente y redacción: thehackernews.com