Los actores de amenazas detrás del ransomware Monti han resurgido después de una pausa de dos meses con una nueva versión de Linux del cifrador en sus ataques dirigidos a sectores gubernamentales y legales.

Monti surgió en junio de 2022, semanas después de que el grupo de ransomware Conti cerrara sus operaciones, imitando deliberadamente las tácticas y herramientas asociadas con este último, incluido su código fuente filtrado. Ya no.

La nueva versión, según Trend Micro, es una especie de desviación, que muestra cambios significativos con respecto a sus otros predecesores basados en Linux.

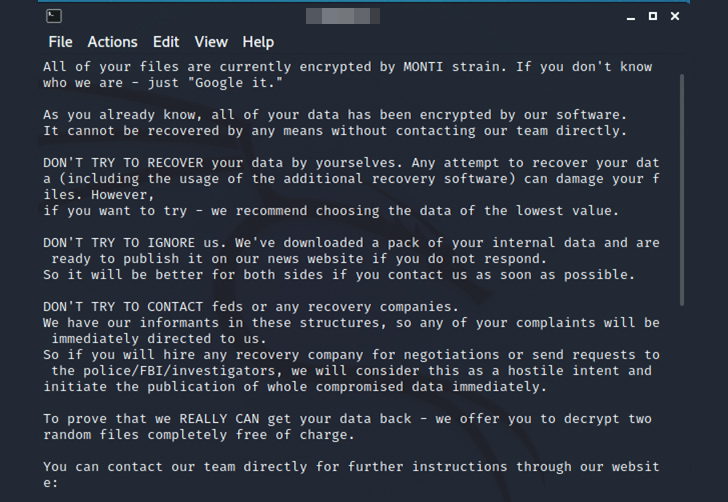

«A diferencia de la variante anterior, que se basa principalmente en el código fuente de Conti filtrado, esta nueva versión emplea un cifrador diferente con comportamientos distintos adicionales», dijeron los investigadores de Trend Micro Nathaniel Morales y Joshua Paul Ignacio .

Un análisis de BinDiff reveló que, si bien las iteraciones anteriores tenían una tasa de similitud del 99 % con Conti, la última versión solo tiene una tasa de similitud del 29 %, lo que sugiere una revisión.

Algunos de los cambios cruciales incluyen la adición de un parámetro ‘–whitelist’ para indicarle al casillero que omita una lista de máquinas virtuales, así como la eliminación de los argumentos de la línea de comandos –size, –log y –vmlist.

La variante de Linux también está diseñada para manipular el archivo motd (también conocido como mensaje del día) para mostrar la nota de rescate, emplear el cifrado AES-256-CTR en lugar de Salsa20 y confiar únicamente en el tamaño del archivo para su proceso de cifrado.

En otras palabras, los archivos de más de 1,048 MB pero de menos de 4,19 MB solo tendrán cifrados los primeros 100 000 (0xFFFFF) bytes del archivo, mientras que aquellos que excedan los 4,19 MB tendrán una parte de su contenido bloqueado dependiendo del resultado de una operación de desplazamiento a la derecha. .

Los archivos que tengan un tamaño inferior a 1.048 MB tendrán todo su contenido encriptado.

«Es probable que los actores de amenazas detrás de Monti aún emplearan partes del código fuente de Conti como base para la nueva variante, como lo demuestran algunas funciones similares, pero implementaron cambios significativos en el código, especialmente en el algoritmo de cifrado», dijeron los investigadores. .

«Además, al alterar el código, los operadores de Monti están mejorando su capacidad para evadir la detección, haciendo que sus actividades maliciosas sean aún más difíciles de identificar y mitigar».

Fuente y redacción: thehackernews.com