Los operadores asociados con el malware QakBot (también conocido como QBot) instalaron 15 nuevos servidores de comando y control (C2) a fines de junio de 2023.

Los hallazgos son una continuación del análisis de la infraestructura del malware realizado por Team Cymru y llegan poco más de dos meses después de que Lumen Black Lotus Labs revelara que el 25 % de sus servidores C2 solo están activos durante un solo día.

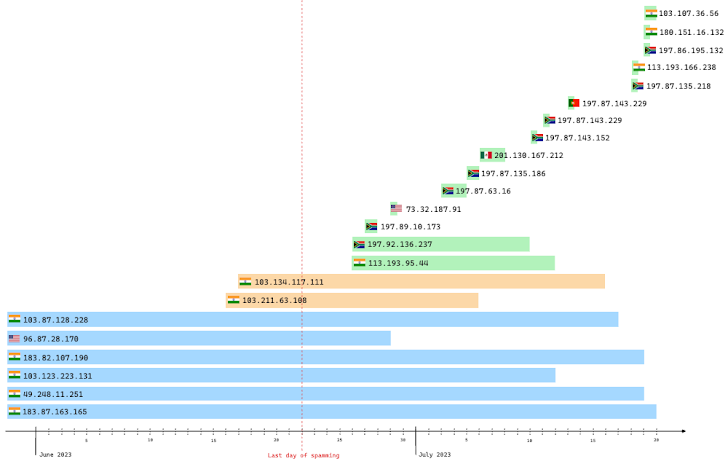

«QakBot tiene un historial de tomar un descanso prolongado cada verano antes de regresar en algún momento de septiembre, y las actividades de spam de este año cesaron alrededor del 22 de junio de 2023», dijo la firma de ciberseguridad .

«Pero, ¿están los operadores de QakBot realmente de vacaciones cuando no envían spam, o es este ‘descanso’ un momento para perfeccionar y actualizar su infraestructura y herramientas?».

La red C2 de QakBot, como en el caso de Emotet e IcedID, se caracteriza por una arquitectura en niveles en la que los nodos C2 se comunican con los nodos C2 de nivel 2 (T2) ascendentes alojados en proveedores de VPS geolocalizados en Rusia.

La mayoría de los servidores bot C2, que se comunican con los hosts de la víctima, se encuentran en India y las direcciones IP de destino de EE. UU. identificadas a partir de las conexiones T2 salientes se encuentran principalmente en EE. UU., India, México y Venezuela.

Junto con los C2 y los C2 de nivel 2, también está presente un servidor BackConnect (BC) que convierte los bots infectados en un proxy para otros fines maliciosos.

La última investigación de Team Cymru revela que la cantidad de C2 existentes que se comunican con la capa T2 ha disminuido significativamente, y solo quedan ocho, en parte debido al enrutamiento nulo de la infraestructura de nivel superior de Black Lotus Labs en mayo de 2023.

«Observamos que el 2 de junio, los C2 de EE. UU. casi desaparecieron, y el tráfico de los C2 indios disminuyó significativamente», dijo la compañía, atribuyendo la falta de actividad de EE. UU. al enrutamiento nulo de la capa T2.

Aparte de los 15 servidores C2, seis servidores C2 activos desde antes de junio y dos servidores C2 que cobraron vida en junio continuaron exhibiendo actividad en julio después de que concluyó el spam.

Un análisis adicional de los datos de NetFlow muestra un patrón en el que «los casos de aumento de las conexiones T2 salientes a menudo ocurren después de picos en la actividad de las conexiones C2 de bot entrantes» y «los picos en las conexiones T2 salientes con frecuencia se corresponden con una disminución en la actividad de C2 bot».

«Al elevar a las víctimas para que se utilicen como infraestructura C2 con comunicación T2, QakBot castiga efectivamente a los usuarios dos veces, primero en el compromiso inicial y segundo en el riesgo potencial para la reputación de un host que se identifica públicamente como malicioso», dijo Team Cymru.

Al cortar las comunicaciones con los servidores ascendentes, señaló la compañía, se evita que las víctimas reciban instrucciones C2, protegiendo así de manera efectiva a los usuarios actuales y futuros del compromiso.

Fuente y redacción: thehackernews.com