Un actor de amenazas desconocido está utilizando una variante del ransomware Yashma para apuntar a varias entidades en países de habla inglesa, Bulgaria, China y Vietnam al menos desde el 4 de junio de 2023.

Cisco Talos, en un nuevo artículo, atribuyó la operación con confianza moderada a un adversario de probable origen vietnamita.

«El actor de amenazas utiliza una técnica poco común para entregar la nota de rescate», dijo el investigador de seguridad Chetan Raghuprasad . «En lugar de incrustar las cadenas de la nota de rescate en el binario, descargan la nota de rescate del repositorio de GitHub controlado por el actor mediante la ejecución de un archivo por lotes incrustado».

Yashma, descrito por primera vez por el equipo de investigación e inteligencia de BlackBerry en mayo de 2022, es una versión renombrada de otra variedad de ransomware llamada Chaos. Un mes antes de su aparición, el generador de ransomware Chaos se filtró en la naturaleza.

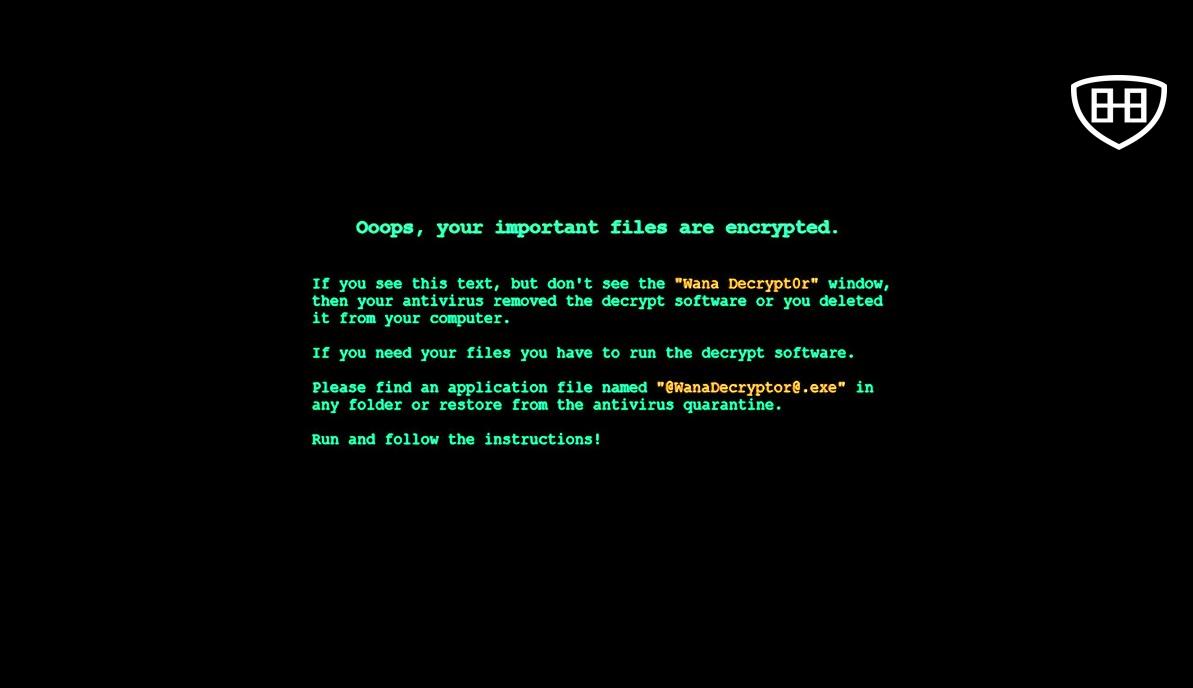

Un aspecto notable de la nota de rescate es su parecido con el conocido ransomware WannaCry, posiblemente en un intento de ocultar la identidad del autor de la amenaza y confundir los esfuerzos de atribución. Si bien la nota menciona una dirección de billetera a la que se debe realizar el pago, no especifica el monto.

La divulgación se produce cuando la compañía de seguridad cibernética dijo que las filtraciones del código fuente y los constructores del ransomware están conduciendo a la aceleración de nuevas variantes de ransomware, lo que resulta en más ataques.

«Los creadores de ransomware suelen tener una interfaz de usuario que permite a los usuarios elegir las funciones subyacentes y personalizar las configuraciones para crear un nuevo ejecutable binario de ransomware sin exponer el código fuente ni necesitar un compilador instalado», señaló la empresa .

«La disponibilidad de tales constructores permite a los actores novatos generar sus propias variantes de ransomware personalizadas».

El desarrollo también sigue a un aumento importante en los ataques de ransomware, con Malwarebytes registrando hasta 1900 incidentes durante el año pasado en los EE. UU., Alemania, Francia y el Reino Unido, impulsado principalmente por la «ascensión del grupo Cl0p , que ha aprovechado vulnerabilidades de día cero para amplificar sus ataques».

En un informe relacionado, Akamai descubrió que un aumento en el uso de fallas de seguridad de día cero y de un día resultó en un aumento del 143 % en el número de víctimas de ransomware en el primer trimestre de 2023 en comparación con el mismo período del año pasado.

«El grupo de ransomware Cl0p está desarrollando agresivamente vulnerabilidades de día cero, multiplicando sus víctimas por 9 año tras año», dijo la compañía . «Las víctimas de múltiples ataques de ransomware tenían más de 6 veces más probabilidades de experimentar el segundo ataque dentro de los tres meses posteriores al primero».

Pero en lo que es otra señal de la evolución del panorama de amenazas, Trend Micro reveló detalles de un ataque de ransomware TargetCompany (también conocido como Mallox o Xollam) que utilizó una iteración de un motor ofuscador totalmente indetectable (FUD) llamado BatCloak para infectar sistemas vulnerables con acceso remoto. acceda a troyanos como Remcos RAT y mantenga una presencia sigilosa en las redes objetivo.

«Después, Remcos RAT reanudará su rutina final a medida que descarga e implementa el ransomware TargetCompany aún envuelto en un empaquetador FUD», dijo la compañía .

«El uso de malware FUD ya limita la mayoría de las soluciones disponibles para esta táctica, más aún para las tecnologías listas para usar que probablemente sean susceptibles a otros ataques (no solo ransomware). Es probable que este conjunto de empaquetadores no sea el único que se desarrolle. en el futuro cercano.».

Fuente y redacción: thehackernews.com