Cientos de servidores Citrix NetScaler ADC y Gateway han sido violados por actores maliciosos para implementar shells web, según Shadowserver Foundation.

La organización sin fines de lucro dijo que los ataques aprovechan CVE-2023-3519 , una vulnerabilidad crítica de inyección de código que podría conducir a la ejecución remota de código no autenticado.

La falla, reparada por Citrix el mes pasado, tiene una puntuación CVSS de 9,8.

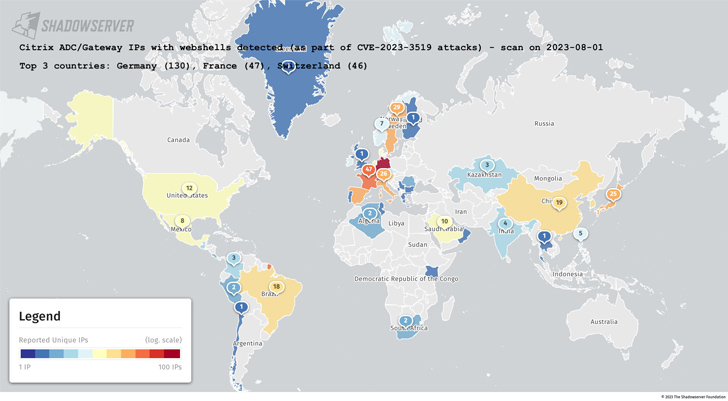

La mayor cantidad de direcciones IP afectadas se encuentran en Alemania, seguida de Francia, Suiza, Italia, Suecia, España, Japón, China, Austria y Brasil.

La explotación de CVE-2023-3519 para implementar web shells fue revelada previamente por la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), que dijo que el ataque estaba dirigido contra una organización de infraestructura crítica no identificada en junio de 2023.

La divulgación se produce cuando GreyNoise dijo que detectó tres direcciones IP que intentaban explotar CVE-2023-24489 (puntaje CVSS: 9.1), otra falla crítica en el software Citrix ShareFile que permite la carga de archivos arbitrarios no autenticados y la ejecución remota de código.

El problema se solucionó en la versión 5.11.24 y posteriores del controlador de zonas de almacenamiento ShareFile.

La empresa de administración de superficie de ataque Assetnote, que descubrió e informó el error, lo rastreó hasta una versión más simple de un ataque de oráculo de relleno .

«El modo [Cipher Block Chaining] y el relleno PKCS#7 son los valores predeterminados para el cifrado AES en .NET», dijo el investigador de seguridad Dylan Pindur .

«Observe cómo se comporta cuando se proporciona un relleno no válido frente a uno válido. ¿Resulta en un error? ¿Son diferentes los errores? ¿Se tarda más o menos tiempo en procesarse? Todo esto puede conducir a un posible ataque de oráculo de relleno».

Fuente y redacción: thehackernews.com