Los actores de amenazas están creando sitios web falsos que alojan instaladores de software troyano para engañar a los usuarios desprevenidos para que descarguen un malware de descarga llamado Fruity con el objetivo de instalar herramientas troyanas remotas como Remcos RAT.

«Entre el software en cuestión hay varios instrumentos para ajustar CPU, tarjetas gráficas y BIOS; herramientas de monitoreo de hardware de PC; y algunas otras aplicaciones», dijo el proveedor de seguridad cibernética Doctor Web en un análisis.

«Dichos instaladores se utilizan como señuelo y contienen no solo el software que interesa a las víctimas potenciales, sino también el propio troyano con todos sus componentes».

El vector de acceso inicial exacto utilizado en la campaña no está claro, pero podría variar desde phishing hasta descargas ocultas y anuncios maliciosos. A los usuarios que aterrizan en el sitio falso se les pide que descarguen un paquete de instalación ZIP.

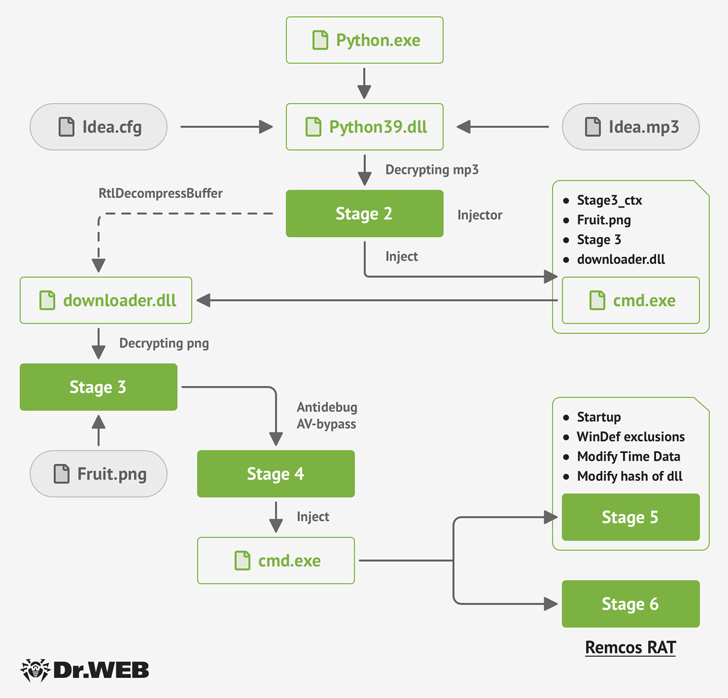

El instalador, además de activar el proceso de instalación estándar, suelta sigilosamente el troyano Fruity, un malware basado en Python que desempaqueta un archivo MP3 («Idea.mp3») para cargar un archivo de imagen («Fruit.png») para activar el multi- etapa de infección.

«Este archivo de imagen utiliza el método de esteganografía para ocultar dos ejecutables (bibliotecas .dll) y el código de shell para la inicialización de la siguiente etapa en su interior», dijo Doctor Web.

Fruity también está diseñado para eludir la detección antivirus en el host comprometido y, en última instancia, lanzar la carga útil RAT de Remcos mediante una técnica llamada doppelgänging de procesos.

Dicho esto, la secuencia de ataque podría explotarse para distribuir todo tipo de malware, lo que hace que sea imperativo que los usuarios se limiten a descargar software solo de fuentes confiables.

El desarrollo se produce cuando Bitdfender reveló detalles de una campaña de malspam que entrega el malware Agent Tesla para recopilar datos confidenciales de puntos finales comprometidos.

También sigue a un aumento en las operaciones de publicidad maliciosa que se han dirigido a clientes y empresas con software contaminado impulsado a través de anuncios en los motores de búsqueda.

Esto incluye una nueva ola de ataques denominados Nitrogen en los que se distribuyen archivos ISO fraudulentos mediante anuncios falsos que se hacen pasar por páginas de descarga de aplicaciones como AnyDesk, WinSCP, Cisco AnyConnect, Slack y TreeSize.

«Esta campaña de publicidad maliciosa conduce a la propagación de la infección después de la exposición inicial», dijeron los investigadores de Bitdefender, Victor Vrabie y Alexandru Maximciuc .

«Mientras permanezcan en la red de la víctima, el objetivo principal de los atacantes es obtener credenciales, configurar la persistencia en sistemas importantes y exfiltrar datos, con la extorsión como objetivo final».

Fuente y redacción: thehackernews.com