¿Cuál es el costo de IBM de un informe de violación de datos?

El informe IBM Cost of a Data Breach es un informe anual que proporciona a las organizaciones información cuantificable sobre los impactos financieros de las vulneraciones. Con estos datos, pueden tomar decisiones basadas en datos sobre cómo implementar la seguridad en su organización.

El informe está realizado por el Ponemon Institute y patrocinado, analizado y publicado por IBM Security. En 2023, el decimoctavo año de publicación del informe, se analizaron 553 infracciones en 16 países y 17 industrias.

Según Etay Maor, Director Senior de Estrategia de Seguridad de Cato Networks , «Tendemos a hablar mucho sobre problemas y soluciones de seguridad. Este informe pone un número detrás de las amenazas y soluciones y proporciona mucha información para respaldar las afirmaciones sobre cómo un actor de amenazas , una solución o un proceso te impacta financieramente».

Hallazgo clave #1: El costo promedio de una filtración de datos alcanzó un récord en 2023, pero las inversiones en seguridad en las organizaciones están divididas.

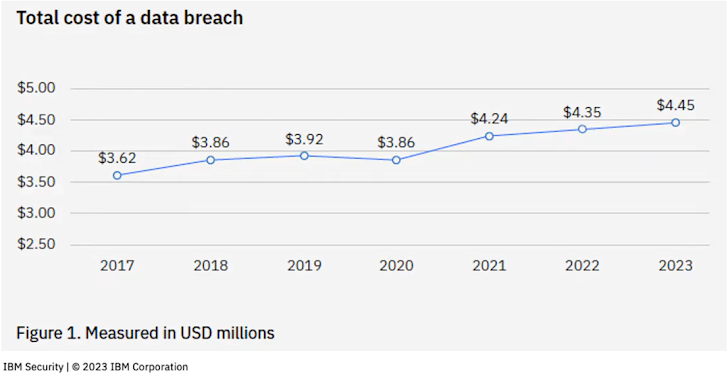

El costo promedio de las filtraciones de datos ha aumentado casi de manera constante desde 2017. En 2017, el costo promedio fue «sólo» de 3,62 millones de dólares. En 2023, alcanzó un máximo histórico de 4,45 millones de dólares. En los últimos tres años, los costos promedio de infracción aumentaron un 15%.

Profundizar en los detalles específicos de la industria revela que las infracciones más costosas ocurren en la atención médica ($10,93 millones), financiera ($5,9 millones), farmacéutica ($4,82 millones), energía ($4,78 millones) e industrial ($4,73 millones).

El costo promedio de los ataques a la atención médica es casi el doble que el de la industria posterior. Probablemente esto se deba a que la superficie de ataque a la atención médica es enorme: las organizaciones de atención médica están muy centradas en los resultados operativos y les dan prioridad sobre la seguridad, los datos de PHI son muy valiosos para los actores de amenazas y, al estar fuertemente regulados, las sanciones regulatorias/de cumplimiento pueden contribuir a mayores costos de ataque. .

Según Maor, «Atacar a organizaciones sanitarias también puede ser un medio para lograr un fin. Un atacante podría robar la información sanitaria de una víctima y utilizarla para fraude de identidad, atacar a un banco o una compañía de seguros, o por otras causas».

Desde una perspectiva geográfica, las filtraciones más costosas se produjeron en EE. UU. (9,48 millones de dólares), Oriente Medio (8,07 millones de dólares) y Canadá (5,13 millones de dólares). En la mayoría de los casos, los actores de amenazas persiguen regiones ricas, razón por la cual la mayoría de los países objetivo tienen altas tasas de acceso. PIB.

IBM Security también cruzó el costo promedio y la frecuencia de las infracciones (según el vector de ataque inicial). Algunas ideas interesantes incluyen:

- El phishing es la forma más común que utilizan los actores de amenazas para violar las organizaciones, y también es la segunda infracción más costosa para las organizaciones (4,76 millones de dólares).

- Las credenciales robadas o comprometidas también se utilizan con frecuencia y cuestan bastante (4,62 millones de dólares).

- Los insiders maliciosos son un vector de ataque bastante menos común. Sin embargo, son la infracción más costosa (4,9 millones de dólares).

Maor añade: «Muchos de estos vectores de ataque se pueden mitigar fácilmente con un enfoque de confianza cero . La mayoría de los usuarios no necesitan permisos excesivos como acceso de administrador o acceso a datos de clientes».

Sin embargo, cuando se preguntó a las organizaciones si aumentarían su inversión en seguridad después de una infracción, solo el 51 % respondió que sí. Para resolver esta brecha, es importante que los profesionales de seguridad aprovechen los datos, como el informe de seguridad de IBM, para ayudar a cuantificar y comunicar los beneficios de la seguridad a los ejecutivos de alto nivel y a la junta directiva.

Del 51% que dijo que aumentaría su gasto en seguridad, el 50% invertiría en planificación y pruebas de respuesta a incidentes, el 46% en capacitación de empleados y el 38% en tecnologías de respuesta y detección de amenazas.

Etay Maor añade: «La planificación y prueba de la respuesta a incidentes es un esfuerzo de seguridad valioso. Hay una gran diferencia entre cómo las empresas visualizan su respuesta y lo que sucede cuando realmente intentas ejecutarla. Hay que practicarlo. Hacerlo ahorra tiempo y costos. «

Hallazgo clave n.º 2: el uso de un enfoque DevSecOps, la implementación de equipos de respuesta a incidentes y el uso de seguridad y automatización de IA produjeron grandes ahorros

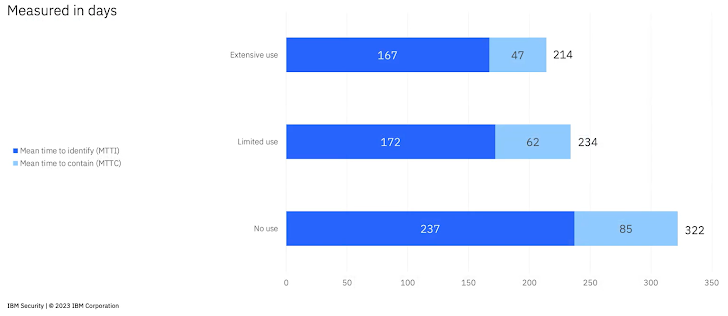

IBM Security descubrió que el uso de inteligencia artificial y automatización de seguridad tiene un impacto directo en el costo promedio de una violación de datos. Las organizaciones que invirtieron mucho e implementaron IA y automatización en su entorno ahorraron un promedio de 1,76 millones de dólares por infracción en comparación con las organizaciones que no utilizaron IA ni automatización en absoluto. También ahorraron 108 días en tiempo de respuesta a infracciones.

Las organizaciones que utilizan altos niveles de enfoque DevSecOps o planificación y pruebas de respuesta a incidentes ahorraron millones de dólares en comparación con aquellas que utilizaron niveles bajos o ninguno en absoluto:

- 1,68 millones de dólares ahorrados para organizaciones que utilizaron un enfoque DevSecOps

- 1,49 millones de dólares ahorrados para la organización con un equipo de respuesta a incidentes y pruebas periódicas

Hallazgo clave n.º 3: Los costos eran más altos y las infracciones tardaban más en contenerse cuando los datos vulnerados se almacenaban en múltiples entornos.

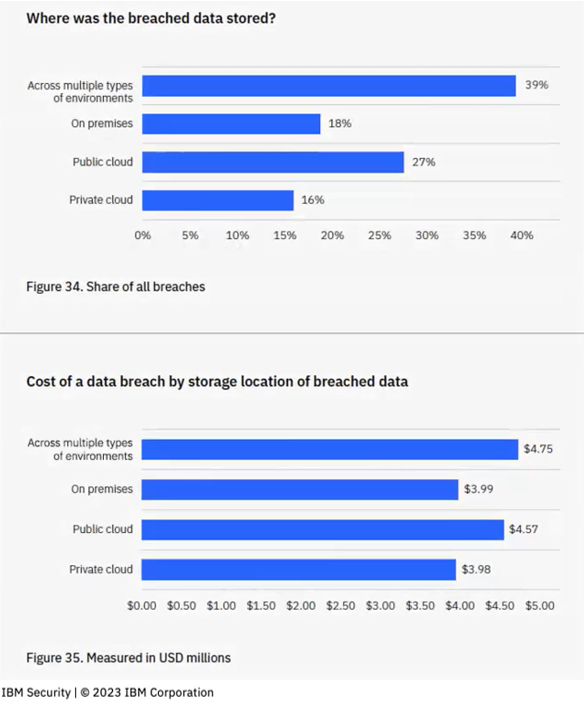

El 39% de los datos vulnerados se almacenaron en múltiples tipos de entornos: nubes públicas, privadas, híbridas o incluso locales. Los costos de vulneración también fueron mayores para estos datos en 750.000 dólares.

Además, el tiempo para contener la brecha también fue el mayor para estos datos, alcanzando los 291 días. Esto es 15 días más que el promedio general.

Esto no quiere decir que la nube sea más insegura. Pero es más complicado y es nuevo. Por eso son importantes DevSecOps y la integración de la seguridad en las primeras fases del desarrollo de la arquitectura.

Hallazgo clave n.º 4: Detectar la infracción con equipos de seguridad internos e involucrar a las fuerzas del orden generó ahorros

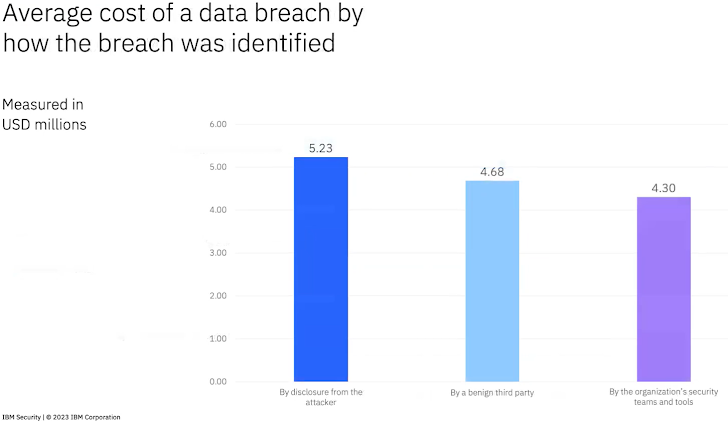

Las organizaciones que identificaron la infracción por sí mismas pudieron contenerla más rápido que si un tercero benigno o el propio atacante identificaran la infracción: 241 días frente a 273 de un tercero y 320 del atacante.

Los costos promedio también fueron más bajos: 4,3 millones de dólares cuando la organización identificó la infracción frente a 4,68 millones de dólares de un tercero benigno y 5,23 millones de dólares de un atacante. Existe una correlación muy estrecha entre la cantidad de tiempo que lleva y la cantidad de dinero que le costará a la organización.

Cuando las autoridades encargadas de hacer cumplir la ley participaron en la identificación y mitigación, el costo promedio y el tiempo para identificar y contener la infracción se redujeron significativamente. El costo fue de 4,64 millones de dólares cuando participaron, frente a 5,11 millones de dólares cuando no lo hicieron. Además, el incumplimiento se contuvo en 276 días, en lugar de 306.

Hay otra razón por la que las organizaciones deberían involucrar a las autoridades cuando son atacadas. El FBI y otras organizaciones encargadas de hacer cumplir la ley en todo el mundo también están facultados para tomar medidas contra estos actores de amenazas, algo que las empresas y los ciudadanos individuales no tienen.

Recomendaciones

En pocas palabras, ¿cuáles son los próximos pasos que todas las organizaciones deberían dar en función de los resultados de este informe? Las principales recomendaciones son:

Integre la seguridad en cada etapa del desarrollo de software y hardware y pruébela periódicamente:

- Emplear un enfoque DevSecOps

- Adoptar principios de seguridad por diseño y seguridad por defecto durante la fase de diseño inicial

- Aplicar los mismos principios a los entornos de nube.

- Realizar pruebas de aplicaciones o pruebas de penetración.

Proteja los datos en entornos de nube híbrida:

- Obtenga visibilidad y control sobre los datos en entornos de nube híbrida

- Proteja los datos mientras se mueven entre bases de datos, aplicaciones y servicios.

- Utilice soluciones de monitoreo de actividad de datos

Utilice la IA de seguridad y la automatización para aumentar la velocidad y la precisión:

- Integre IA y automatización en todos los conjuntos de herramientas de seguridad para mejorar la detección, respuesta e investigación de amenazas.

- Utilice tecnologías de IA maduras

- Integre tecnologías de seguridad centrales para flujos de trabajo fluidos e información compartida, utilizando informes de inteligencia de amenazas para el reconocimiento de patrones y la visibilidad de las amenazas.

Fortalezca la resiliencia conociendo su superficie de ataque y practicando la respuesta a incidentes:

- Comprenda la exposición de su industria y organización a ataques relevantes

- Utilice herramientas ASM o técnicas de simulación de adversarios para obtener una perspectiva informada por el atacante sobre el perfil de riesgo y las vulnerabilidades.

- Establecer un equipo bien versado en protocolos y herramientas de IR.

- Desarrolle planes de IR, realice pruebas periódicas y considere contratar a un proveedor de IR para una respuesta más rápida a las infracciones.

Fuente y redacción: thehackernews.com