El actor de amenazas conocido como Dark Pink se ha relacionado con cinco nuevos ataques dirigidos a varias entidades en Bélgica, Brunei, Indonesia, Tailandia y Vietnam entre febrero de 2022 y abril de 2023.

Esto incluye instituciones educativas, agencias gubernamentales, cuerpos militares y organizaciones sin fines de lucro, lo que indica el enfoque continuo de la tripulación adversaria en objetivos de alto valor.

Dark Pink, también llamado Saaiwc Group, es un actor de amenazas persistentes avanzadas (APT) que se cree que tiene su origen en Asia-Pacífico, con ataques dirigidos a entidades ubicadas principalmente en el este de Asia y, en menor medida, en Europa.

El grupo emplea un conjunto de herramientas de malware personalizadas, como TelePowerBot y KamiKakaBot, que brindan varias funciones para filtrar datos confidenciales de hosts comprometidos.

«El grupo utiliza una variedad de herramientas personalizadas sofisticadas, implementa múltiples cadenas de eliminación que se basan en correos electrónicos de phishing», dijo el investigador de seguridad de Group-IB, Andrey Polovinkin , en un informe técnico compartido con The Hacker News.

«Una vez que los atacantes obtienen acceso a la red de un objetivo, utilizan mecanismos de persistencia avanzados para pasar desapercibidos y mantener el control sobre el sistema comprometido».

Los hallazgos también ilustran algunas modificaciones clave a la secuencia de ataque de Dark Pink para impedir el análisis y acomodar mejoras en KamiKakaBot, que ejecuta comandos desde un canal de Telegram controlado por un actor de amenazas a través de un bot de Telegram.

La última versión, en particular, divide su funcionalidad en dos partes distintas: una para controlar dispositivos y la otra para recopilar información valiosa.

La compañía con sede en Singapur dijo que también identificó una nueva cuenta de GitHub asociada con el actor de amenazas que aloja scripts de PowerShell, archivos ZIP y malware personalizado para su posterior instalación en las máquinas de las víctimas. Estos módulos se cargaron entre el 9 de enero de 2023 y el 11 de abril de 2023.

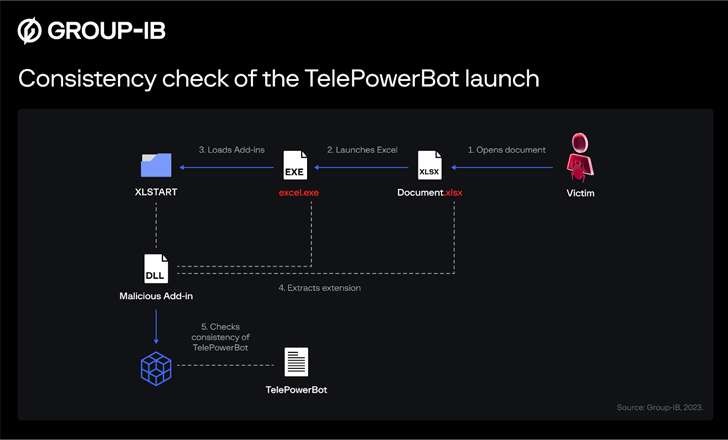

Además de usar Telegram para comando y control, se ha observado que Dark Pink extrae datos robados a través de HTTP usando un servicio llamado webhook[.]site. Otro aspecto destacable es el uso de un complemento de Microsoft Excel para garantizar la persistencia de TelePowerBot dentro del host infectado.

«Con webhook[.]site, es posible configurar puntos finales temporales para capturar y ver las solicitudes HTTP entrantes», señaló Polovinkin. «El actor de amenazas creó puntos finales temporales y envió datos confidenciales robados a las víctimas».

Dark Pink, a pesar de sus motivos de espionaje, sigue siendo un misterio. Dicho esto, se sospecha que la huella de victimología del equipo de piratería podría ser más amplia de lo que se suponía anteriormente.

Si bien el último descubrimiento eleva el recuento de ataques a 13 (contando las cinco nuevas víctimas) desde mediados de 2021, también indican los intentos del adversario de mantener un perfil bajo por sigilo. También son una señal de que los actores de amenazas seleccionan cuidadosamente sus objetivos y mantienen la cantidad de ataques al mínimo para reducir la probabilidad de exposición.

«El hecho de que se ejecutaran dos ataques en 2023 indica que Dark Pink permanece activo y representa un riesgo continuo para las organizaciones», dijo Polovinkin. «La evidencia muestra que los ciberdelincuentes detrás de estos ataques continúan actualizando sus herramientas existentes para no ser detectados».

Fuente y redacción: thehackernews.com