Las agencias de ciberseguridad e inteligencia de EE. UU. han advertido sobre los ciberactores patrocinados por el estado con sede en China que aprovechan las vulnerabilidades de la red para explotar las organizaciones del sector público y privado desde al menos 2020.

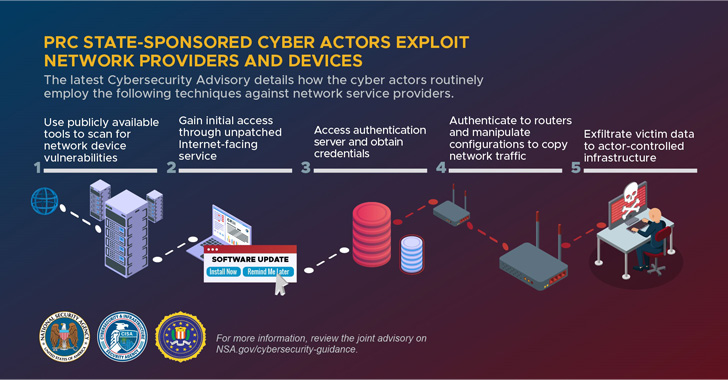

Las campañas de intrusión generalizadas tienen como objetivo explotar fallas de seguridad identificadas públicamente en dispositivos de red como enrutadores de oficina pequeña/oficina doméstica (SOHO) y dispositivos de almacenamiento conectado a la red (NAS) con el objetivo de obtener un acceso más profundo a las redes de las víctimas.

Además, los actores utilizaron estos dispositivos comprometidos como tráfico de comando y control de ruta (C2) para irrumpir en otros objetivos a escala, la Agencia de Seguridad Nacional de EE. UU. (NSA), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Federal Oficina de Investigación (FBI) dijo en un aviso conjunto.

Se sabe que los perpetradores, además de cambiar sus tácticas en respuesta a las revelaciones públicas, emplean una combinación de herramientas personalizadas y de código abierto para el reconocimiento y el escaneo de vulnerabilidades, así como para ocultar y combinar su actividad.

Los ataques en sí se facilitan al acceder a servidores comprometidos, que las agencias llamaron puntos de salto, desde direcciones IP con sede en China, usándolos para alojar dominios C2, cuentas de correo electrónico y comunicarse con las redes de destino.

«Los actores cibernéticos usan estos puntos de salto como una técnica de ofuscación cuando interactúan con las redes de las víctimas», señalaron las agencias, detallando el patrón del adversario de armar las fallas en las organizaciones de telecomunicaciones y los proveedores de servicios de red.

Al obtener un punto de apoyo en la red a través de un activo orientado a Internet sin parches, se ha observado que los actores obtienen credenciales para cuentas administrativas y de usuario, seguido de la ejecución de comandos del enrutador para «enrutar, capturar y filtrar subrepticiamente el tráfico fuera de la red para actor- infraestructura controlada».

Por último, pero no menos importante, los atacantes también modificaron o eliminaron los archivos de registro locales para borrar la evidencia de su actividad para ocultar aún más su presencia y evadir la detección.

Las agencias no destacaron a un actor de amenazas específico, pero señalaron que los hallazgos reflejan la historia de los grupos patrocinados por el estado chino de atacar agresivamente la infraestructura crítica para robar datos confidenciales, tecnologías clave emergentes, propiedad intelectual e información de identificación personal.

La divulgación también llega menos de un mes después de que las autoridades de seguridad cibernética revelaran los vectores de acceso inicial más explotados de forma rutinaria para violar objetivos, algunos de los cuales incluyen servidores mal configurados, controles de contraseña débiles, software sin parches y fallas en el bloqueo de intentos de phishing.

«Las entidades pueden mitigar las vulnerabilidades enumeradas en este aviso aplicando los parches disponibles a sus sistemas, reemplazando la infraestructura al final de su vida útil e implementando un programa centralizado de administración de parches», dijeron las agencias.