El actor de amenazas detrás de los troyanos bancarios para Android BlackRock y ERMAC ha desatado otro malware en alquiler llamado Hook que presenta nuevas capacidades para acceder a los archivos almacenados en los dispositivos y crear una sesión interactiva remota.

ThreatFabric, en un informe compartido con The Hacker News, caracterizó a Hook como una bifurcación ERMAC novedosa que se anuncia a la venta por $ 7,000 por mes y presenta «todas las capacidades de su predecesor».

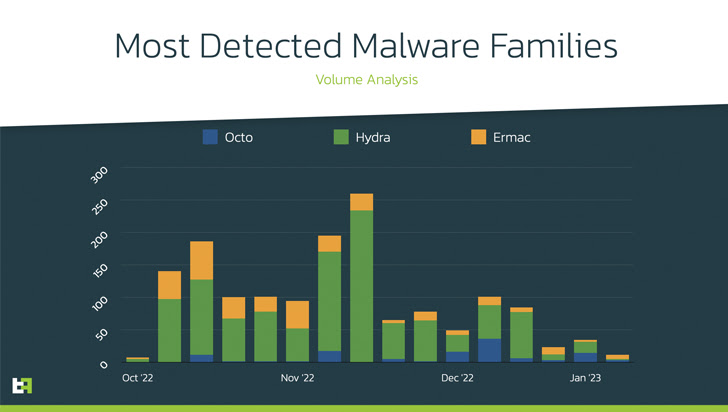

«Además, también agrega a su arsenal capacidades de herramientas de acceso remoto (RAT), uniéndose a las filas de familias como Octo e Hydra , que son capaces de realizar una toma de control de dispositivo (DTO) completa y completar una cadena de fraude completa, desde Exfiltración de PII a transacción, con todos los pasos intermedios, sin necesidad de canales adicionales”, dijo la firma holandesa de ciberseguridad.

La mayoría de las aplicaciones financieras a las que se dirige el malware se encuentran en EE. UU., España, Australia, Polonia, Canadá, Turquía, Reino Unido, Francia, Italia y Portugal.

Hook es obra de un actor de amenazas conocido como DukeEugene y representa la última evolución de ERMAC, que se reveló por primera vez en septiembre de 2021 y se basa en otro troyano llamado Cerberus cuyo código fuente se filtró en 2020.

«ERMAC siempre ha estado detrás de Hydra y Octo en términos de capacidades y características», dijo el investigador de ThreatFabric, Dario Durando, a The Hacker News por correo electrónico. «Esto también es conocido entre los actores de amenazas, que prefieren estas dos familias por encima de ERMAC».

«La falta de algún tipo de capacidad RAT es un problema importante para un Android Banker moderno, ya que no brinda la posibilidad de realizar Device Take Over (DTO), que es la metodología de fraude que tiene más probabilidades de tener éxito y no ser detectada. por motores de puntuación de fraude o analistas de fraude. Esto es probablemente lo que desencadenó el desarrollo de esta nueva variante de malware».

Al igual que otros programas maliciosos de Android de su tipo, el malware abusa de las API de los servicios de accesibilidad de Android para realizar ataques superpuestos y recopilar todo tipo de información confidencial, como contactos, registros de llamadas, pulsaciones de teclas, tokens de autenticación de dos factores (2FA) e incluso mensajes de WhatsApp.

También cuenta con una lista ampliada de aplicaciones para incluir ABN AMRO y Barclays, mientras que las muestras maliciosas se hacen pasar por el navegador web Google Chrome para engañar a los usuarios desprevenidos para que descarguen el malware:

- com.lojibiwawajinu.guna

- com.damariwonomiwi.docebi

- com.yecomevusaso.pisifo

Entre las otras características principales que se agregarán a Hook está la capacidad de ver e interactuar de forma remota con la pantalla del dispositivo infectado, obtener archivos, extraer frases iniciales de las billeteras criptográficas y rastrear la ubicación del teléfono, desdibujando la línea entre el spyware y el malware bancario. .

ThreatFabric dijo que los artefactos de Hook observados hasta ahora se encuentran en una fase de prueba, pero señaló que podrían entregarse a través de campañas de phishing, canales de Telegram o en forma de aplicaciones cuentagotas de Google Play Store.

«El principal inconveniente de crear un nuevo malware suele ser ganarse la confianza de otros actores, pero con el estatus de DukeEugene entre los delincuentes, es muy probable que esto no sea un problema para Hook», dijo Durando.

Fuente y redacción: thehackernews.com