Una nueva familia de malware para Android en Google Play Store que suscribe en secreto a los usuarios a servicios premium se descargó más de 3 000 000 de veces.

El malware, llamado ‘Autolycos’, fue descubierto por el investigador de seguridad de Evina, Maxime Ingrao , en al menos ocho aplicaciones de Android, dos de las cuales todavía están disponibles en Google Play Store al momento de escribir este artículo.

Las dos aplicaciones que aún están disponibles se llaman ‘Funny Camera’ de KellyTech, que tiene más de 500 000 instalaciones, y ‘Razer Keyboard & Theme’ de rxcheldiolola, que cuenta con más de 50 000 instalaciones en Play Store.

Las seis aplicaciones restantes se eliminaron de Google Play Store, pero aquellos que aún las tienen instaladas corren el riesgo de que las actividades del malware les cobren costosas suscripciones.

- Vlog Star Video Editor (com.vlog.star.video.editor) – 1 millón de descargas

- Creative 3D Launcher (app.launcher.creative3d) – 1 millón de descargas

- Wow Beauty Camera (com.wowbeauty.camera) – 100.000 descargas

- Teclado Gif Emoji (com.gif.emoji.keyboard) – 100.000 descargas

- Freeglow Camera 1.0.0 (com.glow.camera.open) – 5000 descargas

- Coco Camera v1.1 (com.toomore.cool.camera) –1,000 descargas

Durante una discusión con Ingrao, el investigador le dijo a BleepingComputer que descubrió las aplicaciones en junio de 2021 e informó sus hallazgos a Google en ese momento.

Aunque Google reconoció haber recibido el informe, la empresa tardó seis meses en eliminar el conjunto de seis, mientras que dos aplicaciones maliciosas permanecen en Play Store hasta el día de hoy.

Después de que había pasado tanto tiempo desde el informe inicial, el investigador divulgó sus hallazgos públicamente.

Funciones y promoción de Autolycos

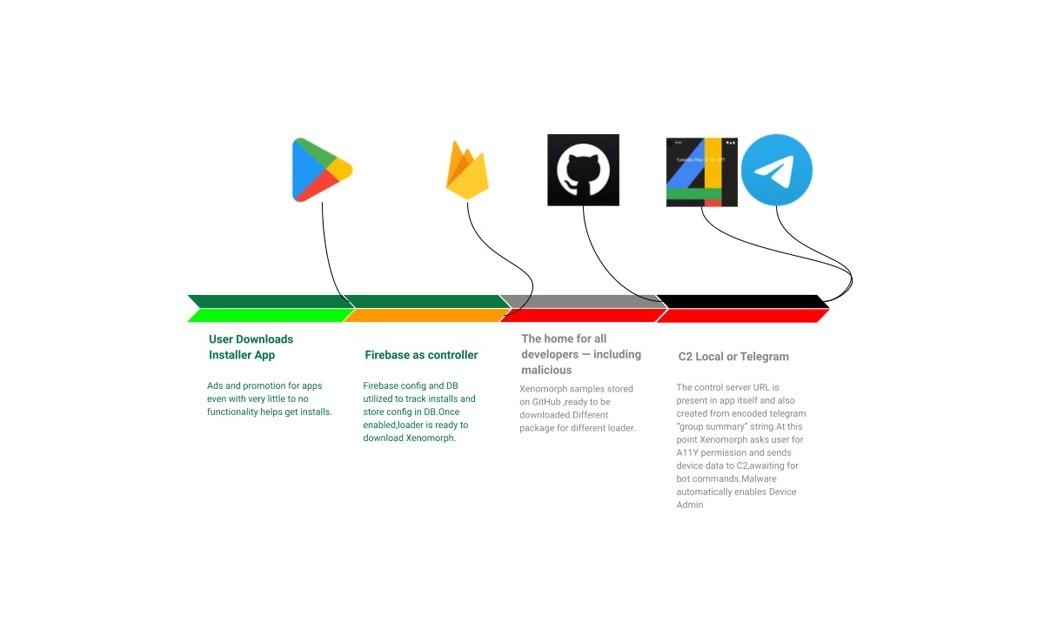

Autolycos es un malware que realiza un comportamiento malicioso sigiloso, como ejecutar URL en un navegador remoto y luego incluir el resultado en solicitudes HTTP en lugar de usar Webview.

Este comportamiento está destinado a hacer que sus acciones sean menos perceptibles y, por lo tanto, no ser detectado por los usuarios de dispositivos comprometidos.

En muchos casos, las aplicaciones maliciosas solicitaban permiso para leer el contenido de SMS al instalarse en el dispositivo, lo que permitía que las aplicaciones accedieran a los mensajes de texto SMS de la víctima.

Para promocionar las aplicaciones entre nuevos usuarios, los operadores de Autolycos crearon numerosas campañas publicitarias en las redes sociales. Solo para Razer Keyboard & Theme, Ingrao contó 74 campañas publicitarias en Facebook.

Además, aunque algunas aplicaciones maliciosas sufrieron las inevitables críticas negativas en Play Store, aquellas con menos descargas mantienen una buena calificación de los usuarios debido a las críticas de los bots.

Para mantenerse a salvo de estas amenazas, los usuarios de Android deben monitorear los datos de Internet en segundo plano y el consumo de batería, mantener Play Protect activo y tratar de minimizar la cantidad de aplicaciones que instalan en sus teléfonos inteligentes.