Una campaña activa de malware está dirigida a los repositorios Python Package Index (PyPI) y npm para Python y JavaScript con módulos falsos y con errores tipográficos que implementan una cepa de ransomware, lo que marca el problema de seguridad más reciente que afecta las cadenas de suministro de software.

Todos los paquetes de Python con errores tipográficos se hacen pasar por la biblioteca de solicitudes populares: dequests, fequests, gequests, rdquests, reauests, reduests, reeuests, reqhests, reqkests, requesfs, requesta, requeste, requestw, requfsts, resuests, rewuests, rfquests, rrquests, rwquests, telnservrr y teques.

Según Phylum , los paquetes maliciosos incorporan un código fuente que recupera el binario de ransomware basado en Golang desde un servidor remoto, según el sistema operativo y la microarquitectura de la víctima.

La ejecución exitosa hace que el fondo del escritorio de la víctima se cambie a una imagen controlada por el actor que afirma ser la Agencia Central de Inteligencia (CIA) de EE. UU. También está diseñado para encriptar archivos y exigir un rescate de $100 en criptomonedas.

En una señal de que el ataque no se limita a PyPI, se ha visto al adversario publicando cinco módulos diferentes en npm: discordallintsbot, discordselfbot16, discord-all-intens-bot, discors.jd y telnservrr.

«El atacante también ha publicado varios paquetes npm que se comportan de manera similar», dijo el CTO de Phylum, Louis Lang, y agregó que cada una de las bibliotecas contiene el equivalente de JavaScript del mismo código para implementar el ransomware.

Los hallazgos se producen cuando ReversingLabs descubrió un tramo de 10 paquetes PyPI adicionales que impulsaban versiones modificadas del malware W4SP Stealer como parte de un ataque continuo a la cadena de suministro dirigido a los desarrolladores de software que se cree que comenzó alrededor del 25 de septiembre de 2022.

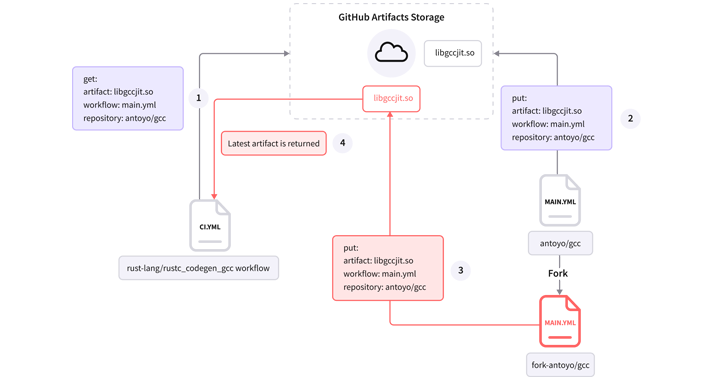

Eso no es todo. A principios de este mes, la empresa de seguridad de la cadena de suministro de software con sede en Israel, Legit Security, demostró una nueva técnica de ataque contra un repositorio de Rust («rust-lang») que abusa de las acciones de GitHub para envenenar artefactos legítimos.

Los artefactos de compilación son los archivos creados por el proceso de compilación, como paquetes de distribución, archivos WAR, registros e informes. Al reemplazar los módulos reales con versiones troyanizadas, un actor podría robar información confidencial o entregar cargas útiles adicionales a todos sus usuarios intermedios.

«La vulnerabilidad se encontró en un flujo de trabajo llamado ‘ci.yml’ que es responsable de construir y probar el código del repositorio», dijo el investigador de Legit Security Noam Dotan en un artículo técnico.

Al explotar esta debilidad, un atacante podría engañar al flujo de trabajo de GitHub para que ejecute un artefacto relacionado con malware, lo que hace posible manipular las ramas del repositorio, las solicitudes de extracción, los problemas y los lanzamientos.

Los mantenedores del lenguaje de programación Rust abordaron el problema el 26 de septiembre de 2022, luego de la divulgación responsable el 15 de septiembre de 2022.

Fuente y redacción: thehackernews.com