IBM ha corregido una vulnerabilidad de seguridad de alta gravedad que afecta a su producto Cloud Databases (ICD) para PostgreSQL que podría explotarse potencialmente para manipular repositorios internos y ejecutar código no autorizado.

La falla de escalada de privilegios (puntaje CVSS: 8.8), denominada » Llavero del infierno » por la empresa de seguridad en la nube Wiz, ha sido descrita como el «primer vector de ataque de la cadena de suministro de este tipo que afecta la infraestructura de un proveedor de la nube».

La explotación exitosa del error podría permitir que un actor malintencionado ejecute código de forma remota en los entornos de los clientes e incluso lea o modifique los datos almacenados en la base de datos PostgreSQL.

«La vulnerabilidad consiste en una cadena de tres secretos expuestos (token de cuenta de servicio de Kubernetes, contraseña de registro de contenedor privado, credenciales de servidor de CI/CD) junto con acceso de red demasiado permisivo a servidores de compilación internos», dijeron los investigadores de Wiz Ronen Shustin y Shir Tamari .

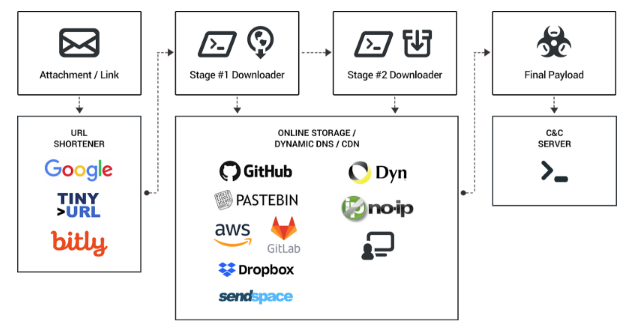

Hell’s Keychain comienza con una falla de inyección de SQL en ICD que otorga privilegios de superusuario a un atacante (también conocido como «ibm»), que luego se usa para ejecutar comandos arbitrarios en la máquina virtual subyacente que aloja la instancia de la base de datos.

Esta capacidad está armada para acceder a un archivo de token API de Kubernetes, lo que permite esfuerzos posteriores a la explotación más amplios que implican extraer imágenes de contenedores del registro de contenedores privados de IBM, que almacena imágenes relacionadas con ICD para PostgreSQL, y escanear esas imágenes en busca de secretos adicionales.

«Las imágenes de los contenedores suelen tener un código fuente patentado y artefactos binarios que son propiedad intelectual de la empresa», explicaron los investigadores. «También pueden contener información que un atacante podría aprovechar para encontrar vulnerabilidades adicionales y realizar movimientos laterales dentro del entorno interno del servicio».

Wiz dijo que pudo extraer el repositorio interno de artefactos y las credenciales de FTP de los archivos de manifiesto de imagen, lo que permitió efectivamente el acceso de lectura y escritura sin restricciones a repositorios confiables y servidores de compilación de IBM.

Un ataque de este tipo podría tener graves ramificaciones, ya que permite al adversario sobrescribir archivos arbitrarios que se utilizan en el proceso de creación de la imagen de PostgreSQL, que luego se instalaría en cada instancia de la base de datos.

El gigante tecnológico estadounidense, en un aviso independiente , dijo que todas las instancias de IBM Cloud Databases para PostgreSQL se vieron potencialmente afectadas por el error, pero señaló que no encontró evidencia de actividad maliciosa.

Además, indicó que las correcciones se han aplicado automáticamente a las instancias de los clientes y que no se requiere ninguna otra acción. Las mitigaciones se implementaron el 22 de agosto y el 3 de septiembre de 2022.

«Estas vulnerabilidades podrían haber sido explotadas por un actor malicioso como parte de una extensa cadena de explotación que culminó en un ataque a la cadena de suministro en la plataforma», dijeron los investigadores.

Para mitigar tales amenazas, se recomienda que las organizaciones supervisen sus entornos de nube en busca de credenciales dispersas, apliquen controles de red para evitar el acceso a los servidores de producción y protejan contra el raspado del registro de contenedores.

Fuente y redacción: thehackernews.com