INVESTIGACIÓN POR: ASSAF DAHAN Y JOAKIM KANDEFELT

RESUMEN EJECUTIVO

Durante más de una década, Brasil ha sido considerado un importante contribuyente al crimen cibernético mundial. Innumerables informes de seguridad han detallado una gran cantidad de actividades nefastas relacionadas con actores de amenazas brasileños, que se dirigen principalmente al sector financiero y privado. Brasil es especialmente conocido por albergar enormes redes de bots que envían correos electrónicos no deseados y de suplantación de identidad (phishing) y proliferan infostealers y troyanos bancarios. Después de India y China, Brasil es el tercer país más infectado con botnets del mundo, según The Spamhaus Project.

En 2018, el equipo Nocturnus de Cybereason analizó numerosas campañas relacionadas con varios programas maliciosos financieros brasileños. Este blog muestra la omnipresencia de este malware de fabricación brasileña, dirigido a clientes de banca en línea de más de 60 bancos en casi una docena de países de América Latina, España y Portugal. Este blog continúa la investigación presentada en nuestro blog anterior y mapea las infecciones evasivas y los métodos de entrega utilizados por los actores de amenazas brasileños para distribuir malware.

MAPA MATERIAL DE ENTREGA DE MALWARE FINANCIERO BRASILEÑO RECIENTE

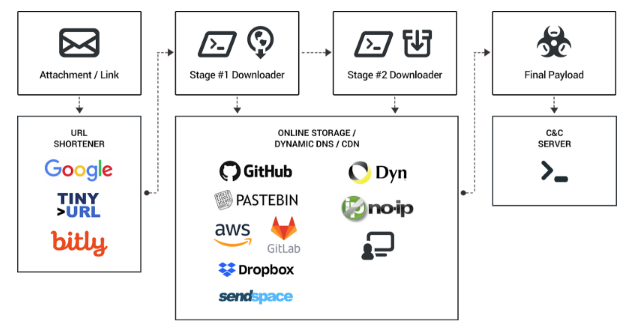

Las campañas, que se dirigen a clientes de más de 60 bancos en todo el mundo, ofrecen diferentes tipos de malware financiero. Los proveedores de antivirus han asignado este tipo de malware a nombres genéricos como: Banload, Banbra, Bancos, Boleto, Delf y Spy.Banker . A pesar de la variación en la carga útil final del malware, Cybereason identificó tres etapas clave que fueron comunes a la mayoría de los ataques que involucran el malware financiero brasileño.

La infraestructura de entrega en varias etapas ayuda a los atacantes a minimizar el riesgo de detección. Al implementar varias técnicas evasivas, los atacantes omiten con éxito los motores basados en firmas / heurísticos, lo que garantiza la entrega del malware final. Si bien el enfoque de entrega en varias etapas no es nuevo en el ciberdelito, su adopción por parte de actores brasileños de amenazas ha demostrado ser altamente efectiva para evadir muchos productos antivirus, como lo demuestra la baja tasa de detección presentada en nuestra investigación.

En cada etapa, observamos puntos en común en las herramientas, técnicas y procedimientos (TTP) que se comparten entre campañas. Estos TTP incluyen:

- La ingeniería social como punto de entrada.

- Múltiples redirecciones a través de acortadores de URL y el uso de servicios DNS dinámicos

- Cargas de pago alojadas en servicios de almacenamiento en línea legítimos y CDN (redes de distribución de contenido)

- Descargadores de PowerShell ofuscados que emplean evasión de registro de línea de comandos

- Vivir de las técnicas de la tierra que abusan de los binarios firmados por Microsoft

- Abuso de aplicaciones de confianza a través de secuestro de DLL

- División de la carga útil principal en dos o más componentes

MALWARE POSTINFECCIÓN RELACIONADO

Nuestra investigación reveló aspectos interesantes del ecosistema de malware brasileño. Observamos diferentes tipos de malware brasileño utilizados conjuntamente por el mismo actor de amenazas. En algunos de los puntos finales infectados con malware financiero brasileño, observamos malware adicional hecho en Brasil, como infostealers, mineros de criptomoneda y un malware que roba datos de Microsoft Outlook. Este hallazgo nos permite vislumbrar las diferentes formas en que los actores de la amenaza pueden sacar provecho de puntos de apoyo previamente adquiridos, con el fin de aumentar sus beneficios potenciales.

MALWARE DE FABRICACIÓN BRASILEÑA, OBJETIVOS DE HABLA HISPANA

Discutir el malware financiero brasileño puede implicar que esta amenaza solo se dirige a los clientes brasileños de banca en línea, pero nuestra investigación muestra claramente que los actores de amenazas brasileños han expandido su operación a países de habla hispana en América Latina y España.

Sobre la base de los datos de las campañas recientes, España es el segundo país objetivo después de Brasil. Otros países seleccionados en campañas recientes incluyen México, Argentina, Venezuela, Colombia, Bolivia y Chile.

Nuestra investigación demuestra cómo los diferentes tipos de malware de fabricación brasileña, originalmente diseñados para apuntar a los usuarios de la banca brasileña, fueron reutilizados para apuntar a otros países y sus respectivos bancos regionales. Observamos referencias a más de 60 bancos incluidos en el código del malware. (Vea la lista de bancos específicos en esta sección ).

UN CÓDIGO FUENTE, MUCHAS VARIANTES

Los analistas de Cybereason pudieron rastrear el origen de varios malware brasileños hasta una Herramienta de acceso remoto (RAT), cuyo código fuente está disponible públicamente en Github. Si bien se conoce la identidad del autor, no hay pruebas de que este autor tenga un enlace directo al malware financiero que se analiza en este blog. Cybereason estima que el código fuente disponible públicamente fue reutilizado por diferentes actores de amenazas que posteriormente agregaron módulos bancarios y funciones de análisis, que estaban presentes en el malware financiero analizado en este blog.

Fuente: cybereason.com / Ver el contenido completo del artículo