Una plataforma de phishing como servicio (PhaaS) conocida como Robin Banks ha trasladado su infraestructura de ataque a DDoS-Guard, un proveedor ruso de servicios de alojamiento a prueba de balas.

El cambio se produce después de que «Cloudflare desasoció la infraestructura de phishing de Robin Banks de sus servicios, lo que provocó una interrupción de las operaciones de varios días», según un informe de la empresa de ciberseguridad IronNet.

Robin Banks se documentó por primera vez en julio de 2022 cuando se revelaron las capacidades de la plataforma para ofrecer kits de phishing listos para usar a los delincuentes, lo que hace posible robar la información financiera de los clientes de bancos populares y otros servicios en línea.

También se descubrió que pedía a los usuarios que ingresaran las credenciales de Google y Microsoft en páginas de destino no autorizadas, lo que sugiere un intento por parte de los autores de malware de monetizar el acceso inicial a las redes corporativas para actividades posteriores a la explotación, como espionaje y ransomware.

En los últimos meses, la decisión de Cloudflare de bloquear su infraestructura a raíz de la divulgación pública ha llevado al actor de Robin Banks a trasladar su frontend y backend a DDoS-Guard, que en el pasado albergaba la red social de tecnología alternativa Parler y el notorio Kiwi . granjas _

«Este proveedor de alojamiento también es conocido por no cumplir con las solicitudes de eliminación, lo que lo hace más atractivo a los ojos de los actores de amenazas», señalaron los investigadores.

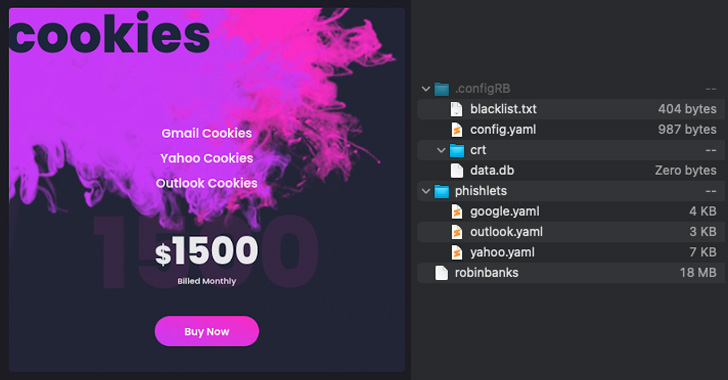

La principal de las nuevas actualizaciones introducidas es una funcionalidad de robo de cookies, en lo que se considera un intento de atender a una clientela más amplia, como los grupos de amenazas persistentes avanzadas (APT) que buscan comprometer entornos empresariales específicos. Se ofrece por $ 1,500 por mes.

Esto se logra mediante la reutilización del código de evilginx2 , un marco de ataque de adversario en el medio ( AiTM ) de código abierto empleado para robar credenciales y cookies de sesión de Google, Yahoo y Microsoft Outlook, incluso en cuentas que tienen autenticación multifactor (MFA). ) activado.

También se dice que Robin Banks incorporó una nueva medida de seguridad que requiere que sus clientes activen la autenticación de dos factores (2FA) para ver la información robada a través del servicio o, alternativamente, recibir los datos a través de un bot de Telegram.

Otra característica notable es el uso de Adspect , un servicio de detección de fraudes publicitarios, para redirigir los objetivos de las campañas de phishing a sitios web falsos, al tiempo que dirige los escáneres y el tráfico no deseado a sitios web benignos para pasar desapercibidos.

Los hallazgos son solo los últimos de una serie de nuevos servicios PhaaS que han surgido en el panorama de las amenazas, incluidos Frappo, EvilProxy y Caffeine , lo que hace que el ciberdelito sea más accesible tanto para los delincuentes aficionados como para los experimentados.

Además, las mejoras también ilustran la creciente necesidad de los actores de amenazas de confiar en diferentes métodos, como AiTM y el bombardeo rápido (también conocido como fatiga MFA), como se observó recientemente en el caso de Uber , para eludir las medidas de seguridad y obtener acceso inicial.

«La infraestructura del kit de phishing de Robin Banks se basa en gran medida en el código fuente abierto y las herramientas listas para usar, y sirve como un excelente ejemplo de la reducción de la barrera de entrada no solo para realizar ataques de phishing, sino también para crear un PhaaS. plataforma para que otros la usen», dijeron los investigadores.