La empresa de ciberseguridad Imperva ha revelado que mitigó un ataque de denegación de servicio distribuido (DDoS) con un total de más de 25.300 millones de solicitudes el 27 de junio de 2022.

Se dice que el «fuerte ataque», que tuvo como objetivo una empresa de telecomunicaciones china no identificada, duró cuatro horas y alcanzó un máximo de 3,9 millones de solicitudes por segundo (RPS).

«Los atacantes utilizaron la multiplexación HTTP/2, o la combinación de varios paquetes en uno, para enviar varias solicitudes a la vez a través de conexiones individuales», dijo Imperva en un informe publicado el 19 de septiembre.

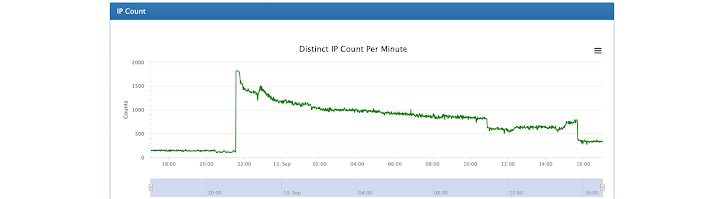

El ataque se lanzó desde una botnet que comprendía casi 170 000 direcciones IP diferentes que abarcaban enrutadores, cámaras de seguridad y servidores comprometidos ubicados en más de 180 países, principalmente EE. UU., Indonesia y Brasil.

La divulgación también se produce cuando el proveedor de infraestructura web Akamai dijo que envió un nuevo ataque DDoS dirigido a un cliente con sede en Europa del Este el 12 de septiembre, con un tráfico de ataque que se disparó a 704,8 millones de paquetes por segundo (pps).

La misma víctima fue atacada previamente el 21 de julio de 2022, de manera similar en la que el volumen del ataque aumentó a 853,7 gigabits por segundo (Gbps) y 659,6 millones de pps durante un período de 14 horas.

Craig Sparling de Akamai dijo que la compañía ha sido «bombardeada implacablemente con sofisticados ataques distribuidos de denegación de servicio (DDoS)», lo que indica que las ofensivas podrían tener motivaciones políticas frente a la guerra en curso de Rusia contra Ucrania.

Ambos intentos disruptivos fueron ataques de inundación UDP en los que el atacante apunta y abruma puertos arbitrarios en el host de destino con paquetes de Protocolo de datagramas de usuario ( UDP ).

UDP, al ser tanto sin conexión como sin sesión, lo convierte en un protocolo de red ideal para manejar el tráfico de VoIP. Pero estos mismos rasgos también pueden hacerlo más susceptible a la explotación.

«Sin un apretón de manos inicial para garantizar una conexión legítima, los canales UDP se pueden usar para enviar un gran volumen de tráfico a cualquier host», dice NETSCOUT .

«No hay protecciones internas que puedan limitar la tasa de una inundación UDP. Como resultado, los ataques DoS de inundación UDP son excepcionalmente peligrosos porque pueden ejecutarse con una cantidad limitada de recursos».