Hace días, informamos sobre el primer ataque remoto en red basado en Rowhammer, denominado Throwhammer , que implica la explotación de una vulnerabilidad conocida en DRAM a través de tarjetas de red que utilizan canales remotos de acceso directo a memoria (RDMA).

Sin embargo, un equipo separado de investigadores de seguridad ha demostrado ahora una segunda técnica de Rowhammer remota basada en la red que puede usarse para atacar sistemas que usan memoria no guardada en memoria o instrucciones de vaciado al procesar las solicitudes de red.

La investigación fue llevada a cabo por investigadores que descubrieron las vulnerabilidades de CPU de Meltdown y Spectre , que es independiente de los investigadores de Amsterdam que presentaron una serie de ataques de Rowhammer, incluida Throwhammer, publicados la semana pasada.

Si no está enterado, Rowhammer es un problema crítico con los chips de memoria de acceso aleatorio (DRAM) de generación reciente en los que acceder repetidamente a una fila de memoria puede causar «volteos de bits» en una fila adyacente, permitiendo a los atacantes cambiar el contenido de la memoria.

El problema se ha explotado de varias maneras para escalar los privilegios de un atacante al nivel del kernel y lograr la ejecución remota de código en los sistemas vulnerables, pero el atacante necesitaba acceso a la máquina de la víctima.

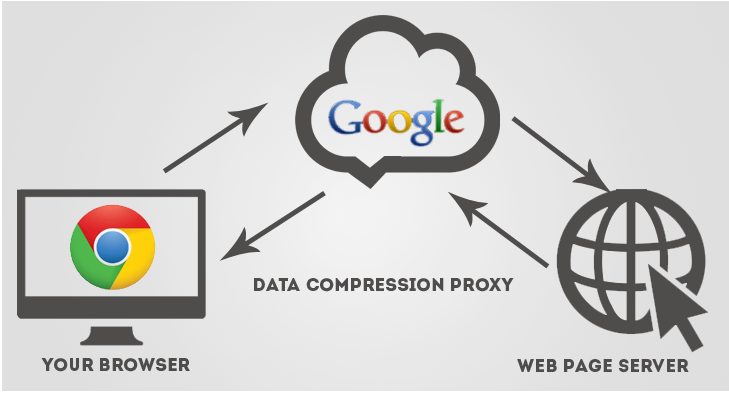

Sin embargo, la nueva técnica de ataque de Rowhammer, llamada Nethammer, se puede utilizar para ejecutar código arbitrario en el sistema de destino escribiendo y reescribiendo rápidamente la memoria utilizada para el procesamiento de paquetes, lo que sería posible solo con una conexión de red rápida entre el atacante y la víctima.

Esto provoca un gran número de accesos de memoria al mismo conjunto de ubicaciones de memoria, lo que eventualmente induce errores de perturbación en DRAM y causa daños en la memoria al voltear involuntariamente el valor de bit DRAM.

La corrupción resultante de los datos puede ser manipulada por el atacante para obtener control sobre el sistema de la víctima.

«Para montar un ataque de Rowhammer, los accesos de memoria deben ser atendidos directamente por la memoria principal. Por lo tanto, un atacante debe asegurarse de que los datos no estén almacenados en la caché», dice el documento del investigador.

Dado que el almacenamiento en caché dificulta el ataque, los investigadores desarrollaron formas que les permitieron eludir el caché y atacar directamente en el DRAM para causar conflictos de filas en las celdas de memoria requeridas para el ataque de Rowhammer.

Los investigadores probaron Nethammer para las tres técnicas de caché-derivación:

- Un controlador de kernel que vacía (y vuelve a cargar) una dirección cada vez que se recibe un paquete.

- CPU Intel Xeon con Intel CAT para desalojo rápido de caché

- Memoria no en memoria caché en un dispositivo móvil basado en ARM.

Los tres escenarios son posibles, mostraron los investigadores.

En su configuración experimental, los investigadores lograron inducir un lanzamiento de bits cada 350 ms mediante el envío de una secuencia de paquetes UDP de hasta 500 Mbit / s al sistema de destino.

Como la técnica de ataque de Nethammer no requiere ningún código de ataque en contraste con un ataque regular de Rowhammer, por ejemplo, ningún código controlado por atacante en el sistema, la mayoría de las contramedidas no previenen este ataque.

Dado que Rowhammer explota una debilidad del hardware de la computadora, ningún parche de software puede solucionar el problema por completo. Los investigadores creen que la amenaza de Rowhammer no solo es real sino que también tiene el potencial de causar un daño real y severo.

Para obtener más información detallada sobre la nueva técnica de ataque, puede dirigirse a este documento., titulado » Nethammer: Inducir fallas de Rowhammer a través de solicitudes de red «, publicado por los investigadores a principios de esta semana.

Fuente: Thehackernews.com