Observamos una nueva tendencia en la escena del ransomware: cifrado intermitente o cifrado parcial de los archivos de las víctimas. Este método de encriptación ayuda a los operadores de ransomware a evadir los sistemas de detección y encriptar los archivos de las víctimas más rápido. Observamos que los desarrolladores de ransomware están adoptando cada vez más la función y publicitando intensamente el cifrado intermitente para atraer compradores o afiliados.

El cifrado intermitente es importante para los operadores de ransomware desde dos perspectivas:

- Velocidad : el cifrado puede ser un proceso que requiere mucho tiempo y el tiempo es crucial para los operadores de ransomware: cuanto más rápido cifren los archivos de las víctimas, es menos probable que los detecten y los detengan en el proceso. El cifrado intermitente provoca daños irreparables en un período de tiempo muy breve.

- Evasión : los sistemas de detección de ransomware pueden usar análisis estadísticos para detectar la operación de ransomware. Dicho análisis puede evaluar la intensidad de las operaciones de I/O de archivos o la similitud entre una versión conocida de un archivo, que no ha sido afectada por ransomware, y una versión encriptada y supuestamente modificada del archivo. En contraste con el cifrado completo, el cifrado intermitente ayuda a evadir dichos análisis al exhibir una intensidad significativamente menor de operaciones de I/O de archivos y una similitud mucho mayor entre las versiones cifradas y no cifradas de un archivo determinado.

A mediados de 2021, el ransomware LockFile fue una de las primeras familias importantes de ransomware en utilizar el cifrado intermitente para evadir los mecanismos de detección, cifrando cada 16 bytes de un archivo. Desde entonces, un número cada vez mayor de operaciones de ransomware se han sumado a la tendencia.

En esta publicación, revisamos varias familias de ransomware recientes que cuentan con cifrado intermitente en un intento de evadir la detección y la prevención: Qyick, Agenda, BlackCat (ALPHV), PLAY y Black Basta.

QYICK RANSOMWARE

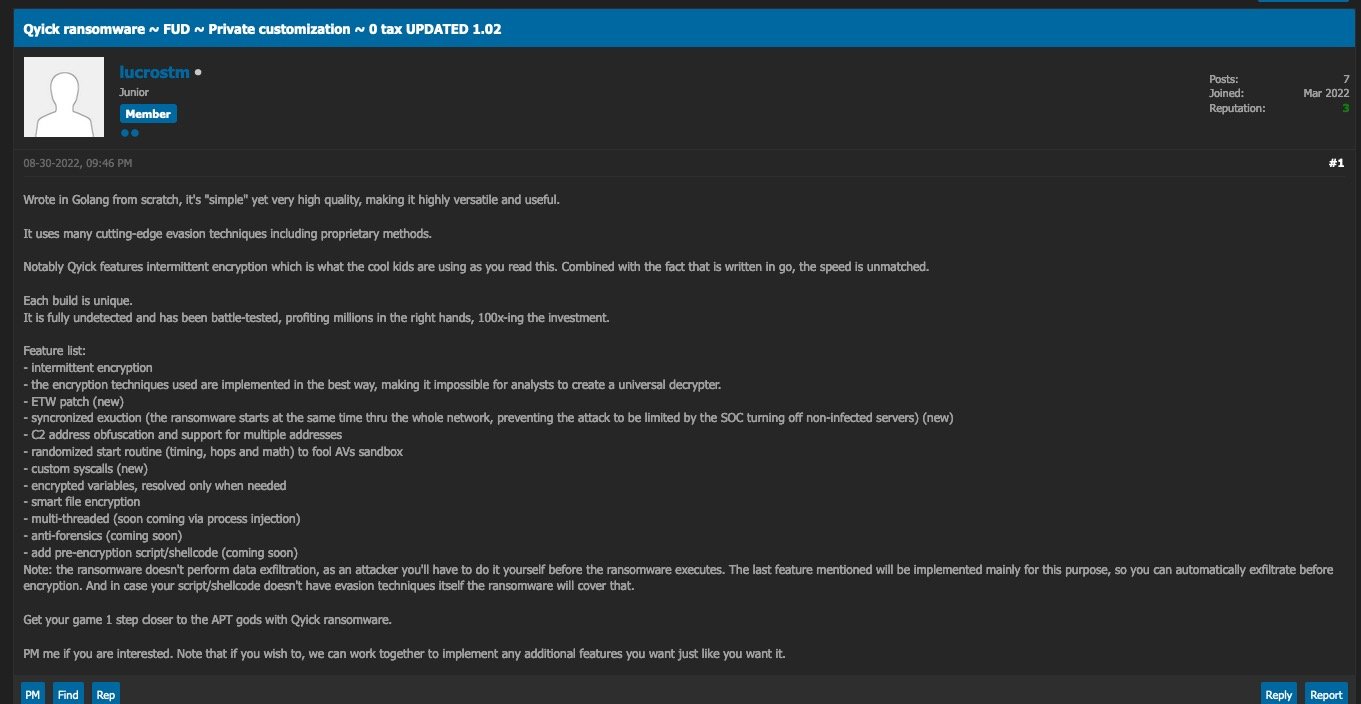

A finales de agosto de 2022, observamos a un usuario llamado lucrostm anunciando un nuevo ransomware comercial llamado Qyick en un popular foro de delincuencia basado en TOR. Hacemos un seguimiento del mismo usuario que un proveedor establecido de otras herramientas maliciosas, incluidas herramientas de acceso remoto y cargadores de malware.

La oferta de Qyick ransomware es una compra única, a diferencia del modelo de suscripción más común. El precio oscila entre 0,2 BTC y aproximadamente 1,5 BTC, según el nivel de personalización que requiera el comprador. El comprador recibe un ejecutable compilado con garantía: si el software de seguridad detecta el ransomware dentro de los 6 meses posteriores a la compra, el autor proporcionará una nueva muestra con un descuento de entre el 60% y el 80% del precio original.

Qyick está escrito en Go y cuenta con encriptación intermitente. lucrostm afirma que la velocidad aparente del ransomware Qyick se logra mediante el uso de encriptación intermitente y la implementación del ransomware en Go, lo que sugiere la tendencia actual de encriptación intermitente en la escena de amenazas de ransomware.

“Notablemente, Qyick presenta encriptación intermitente, que es lo que los chicos geniales están usando mientras lees esto. Combinado con el hecho de que está escrito en go, la velocidad es inigualable”.

La forma exacta en que Qyick realiza el cifrado intermitente está abierta a investigación a medida que haya muestras disponibles.

La versión actual de Qyick no tiene capacidades de exfiltración de datos. Sin embargo, lucrostm ha anunciado que las versiones futuras contarán con la ejecución de código ejecutable arbitrario, destinado principalmente a la ejecución de capacidades de exfiltración de datos.

AGENDA RANSOMWARE

El ransomware Agenda, detectado por primera vez en agosto de 2022, está escrito en Go y se ha utilizado principalmente para atacar a organizaciones de salud y educación en África y Asia. El ransomware tiene algunas opciones de personalización, que incluyen cambiar las extensiones de nombre de archivo de los archivos cifrados y la lista de procesos y servicios para terminar.

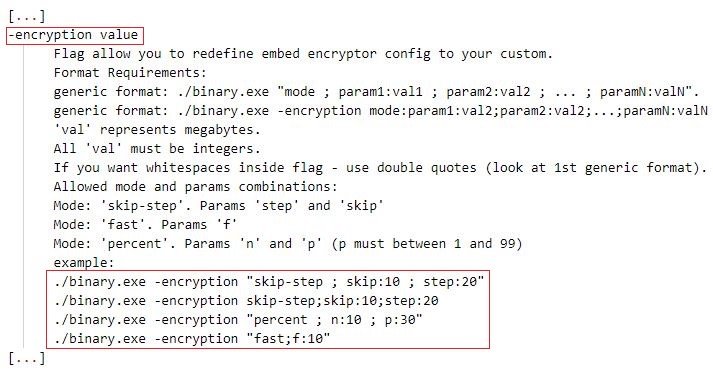

El ransomware Agenda admite varios modos de encriptación que el operador del ransomware puede configurar a través de la configuración de encriptación. La pantalla de ‘ayuda’ muestra los diferentes modos de encriptación disponibles: skip-step, percenty fast.

Pantalla de ‘Ayuda’ de Agenda, que muestra los modos de encriptación disponibles

Nuestro análisis de Agenda reveló la siguiente información sobre cada modo.

| Modo de encriptación | Descripción |

| saltar-paso [saltar: N, paso: Y] | Cifre cada Y MB del archivo, omitiendo N MB. |

| rápido [f:n] | Cifre los primeros N MB del archivo. |

| porcentaje [n: N; páginas] | Cifre cada N MB del archivo, omitiendo P MB, donde P es igual a P% del tamaño total del archivo. |

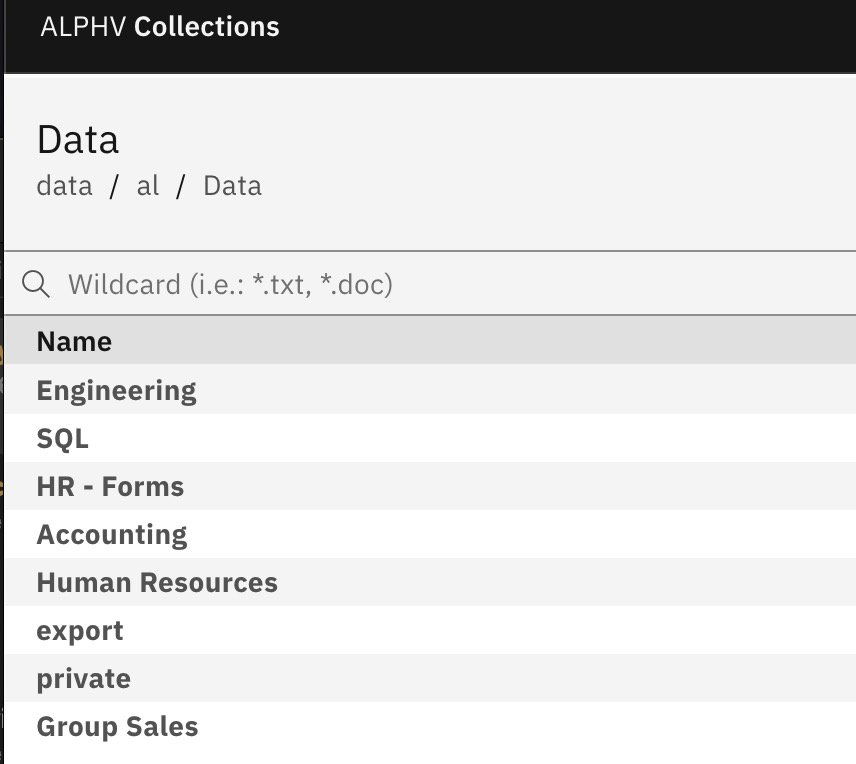

BLACKCAT (ALPHV), EL PRIMER RANSOMWARE COMO SERVICIO DE RUST

El ransomware BlackCat (o ALPHV) saltó a la fama a finales de 2021 y es el primer ransomware conocido escrito en el lenguaje de programación Rust. Los desarrolladores detrás de BlackCat fueron vistos por primera vez anunciando sus servicios a principios de diciembre de 2021 en un foro clandestino ruso.

El grupo de amenazas ALPHV ejecuta un programa de ransomware como servicio (RaaS) y comparte pagos de rescate con afiliados. ALPHV utiliza alojamiento a prueba de balas para alojar sus sitios web y un mezclador de Bitcoin para anonimizar las transacciones.

El grupo de amenazas ALPHV es uno de los primeros en adoptar esquemas de extorsión, como amenazar a las víctimas con ataques DDoS, filtrar datos extraídos en línea e intimidar a los empleados y clientes de las organizaciones víctimas si no pagan el rescate. Las principales organizaciones y empresas han sido el objetivo del ransomware BlackCat en todo el mundo. Por ejemplo, en septiembre de 2022, el ransomware BlackCat apuntó a la empresa estatal de servicios energéticos de Italia, GSE.

El investigador, Aleksandar Milenkoski , realizó ingeniería inversa de muestras de ransomware BlackCat y describió los diferentes modos de encriptación que admite BlackCat, la mayoría de los cuales implementan encriptación intermitente. La siguiente tabla enumera estos modos de cifrado.

| Modo de encriptación | Descripción |

| Completo | Cifrar todo el contenido del archivo. |

| Solo cabeza [N] | Cifre los primeros N bytes del archivo. |

| Patrón de puntos [N,Y] | Cifre cada N bytes del archivo con un paso de Y bytes. |

| Patrón inteligente [N,P] | Cifre los primeros N bytes del archivo. BlackCat divide el resto del archivo en bloques del mismo tamaño, de modo que cada bloque tiene el 10 % del tamaño del resto del archivo. BlackCat encripta el P% de los bytes de cada bloque. |

| Patrón inteligente avanzado [N,P,B] | Cifre los primeros N bytes del archivo. BlackCat divide el resto del archivo en B bloques del mismo tamaño. BlackCat encripta el P% de los bytes de cada bloque. |

| Auto | Modo de cifrado de archivos combinatorio. Cifre el contenido del archivo de acuerdo con uno de los modos de cifrado de archivos Full, DotPattern[N,Y] y AdvancedSmartPattern[N,P,B]. BlackCat selecciona y parametriza un modo de cifrado de archivos en función de la extensión del nombre de archivo y el tamaño del archivo. |

Un estudio de evaluación que sometió archivos de diferentes tamaños (50 MB, 500 MB, 5 GB y 50 GB) al ransomware BlackCat reveló que el uso de cifrado intermitente puede ser de gran beneficio para los actores de amenazas. Por ejemplo, en contraste con el cifrado completo, el cifrado de archivos con el Automodo de cifrado de archivos resultó en una reducción notable del tiempo de procesamiento del reloj de pared a partir de un tamaño de archivo de 5 GB (8,65 segundos) y una reducción máxima en el tiempo de procesamiento del reloj de pared de 1,95 minutos con un tamaño de archivo de 50 GB. El tiempo de procesamiento de Wallclock es el tiempo total de Wallclock (en segundos) que el ransomware dedica a procesar un archivo, lo que incluye leer, cifrar y escribir el contenido del archivo. Los resultados completos de este estudio se presentarán en la Conferencia VirusBulletin 2022 .

También notamos que BlackCat incluye alguna lógica interna para maximizar la velocidad de cifrado. El ransomware cifra los archivos utilizando el algoritmo de cifrado del Estándar de cifrado avanzado (AES) si la plataforma de la víctima implementa la aceleración de hardware AES. De lo contrario, el ransomware recurre al algoritmo ChaCha20 que está completamente implementado en el software.

PLAY RANSOMWARE

El ransomware PLAY es un nuevo participante en la escena del ransomware y se detectó por primera vez a fines de junio de 2022. El ransomware ha victimizado recientemente a objetivos de alto perfil, como la Corte de Córdoba en Argentina en agosto de 2022. La nota de rescate de PLAY consta de una sola palabra – PLAY – y una dirección de correo electrónico de contacto.

A diferencia de Agenda y BlackCat, el ransomware PLAY no presenta modos de cifrado que el operador pueda configurar. PLAY organiza el cifrado intermitente según el tamaño del archivo que se está cifrando, cifrando fragmentos (porciones de archivo) de 0x100000 bytes. Por ejemplo, investigaciones anteriores afirman que, bajo ciertas condiciones, el ransomware PLAY cifra:

- 2 fragmentos, si el tamaño del archivo es menor o igual a 0x3ffffffff bytes;

- 3 fragmentos, si el tamaño del archivo es menor o igual a 0x27ffffffff bytes;

- 5 fragmentos, si el tamaño del archivo es superior a 0x280000000 bytes.

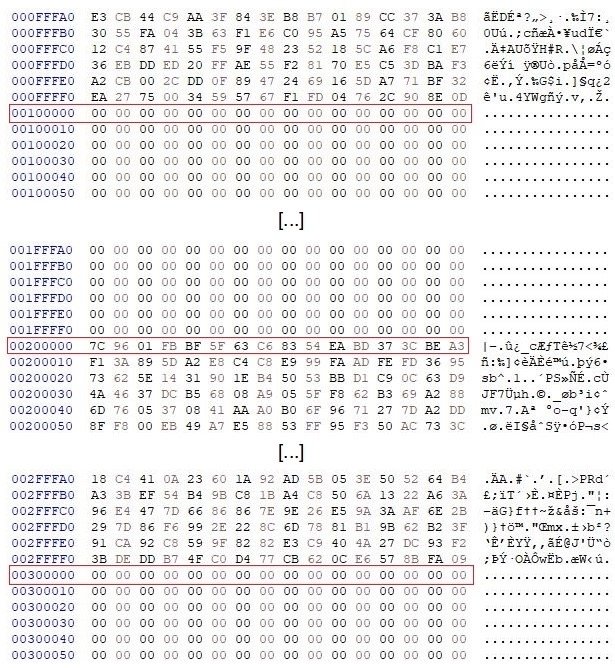

En nuestro análisis, observamos que una muestra cifró cada dos fragmentos de 0x100000 bytes hasta el final del archivo. El archivo constaba solo de caracteres nulos, lo que efectivamente hace que los fragmentos cifrados y no cifrados se distingan visualmente.

RANSOMWARE BLACK BASTA

Black Basta es un programa RaaS que surgió en abril de 2022 con muestras de ransomware que datan de febrero de 2022. La inteligencia actual indica que Black Basta surgió de las cenizas desmoronadas de la operación Conti . El ransomware está escrito en el lenguaje de programación C++ y es compatible con los sistemas operativos Windows y Linux. Los operadores de Black Basta utilizan el esquema de doble extorsión que amenaza a las organizaciones de víctimas con la filtración de datos exfiltrados en el sitio web basado en TOR del grupo de amenazas, Basta News, en caso de que las víctimas no paguen el rescate.

Black Basta está ganando terreno rápidamente en la escena del ransomware y se dirige a las principales organizaciones a nivel mundial: la operación de ransomware informó sobre más de 20 organizaciones víctimas en Basta News en las primeras dos semanas de su existencia. La orientación, especialmente al principio, se centró principalmente en las industrias de servicios públicos, tecnología, finanzas y manufactura. Por ejemplo, el principal fabricante alemán de materiales de construcción Knauf sufrió un ataque realizado por afiliados de Black Basta a fines de junio de 2022.

Al igual que el ransomware PLAY, Black Basta no presenta modos de encriptación que el operador del ransomware pueda configurar, sino que orquesta la encriptación intermitente según el tamaño del archivo encriptado. Black Basta encripta:

- todo el contenido del archivo, si el tamaño del archivo es inferior a 704 bytes;

- cada 64 bytes, comenzando desde el principio del archivo, saltándose 192 bytes, si el tamaño del archivo es inferior a 4 KB;

- cada 64 bytes, comenzando desde el principio del archivo, saltándose 128 bytes, si el tamaño del archivo es mayor a 4 KB.

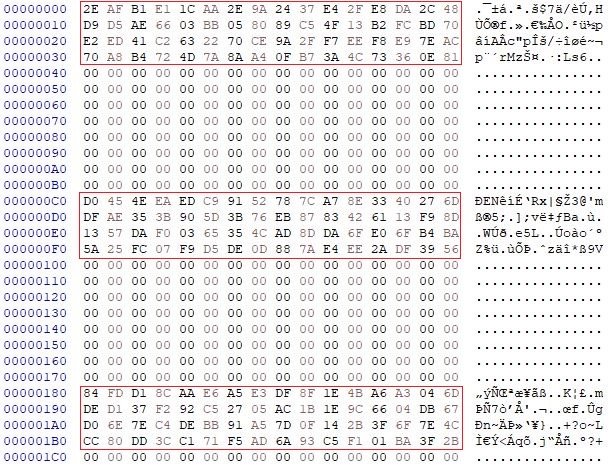

Nuestro análisis mostró que para un archivo con un tamaño superior a 4 KB, el ransomware Black Basta cifró porciones de 64 bytes con un intervalo de 128 bytes entre cada uno, hasta el final del archivo. De manera similar al ransomware PLAY, el archivo constaba solo de caracteres nulos, lo que hacía que los fragmentos cifrados y no cifrados se distinguieran visualmente.

CONCLUSIÓN

El cifrado intermitente es una herramienta muy útil para los operadores de ransomware. Este método de encriptación ayuda a evadir algunos mecanismos de detección de ransomware y encripta los archivos de las víctimas más rápido. Dados los beneficios significativos para los actores de amenazas, además de ser prácticos de implementar, estimamos que más familias de ransomware seguirán adoptando el cifrado intermitente.