Se ha descubierto que una campaña maliciosa en curso que emplea centros de llamadas falsos engaña a las víctimas para que descarguen malware capaz de exfiltrar datos, así como para implementar ransomware en sistemas infectados.

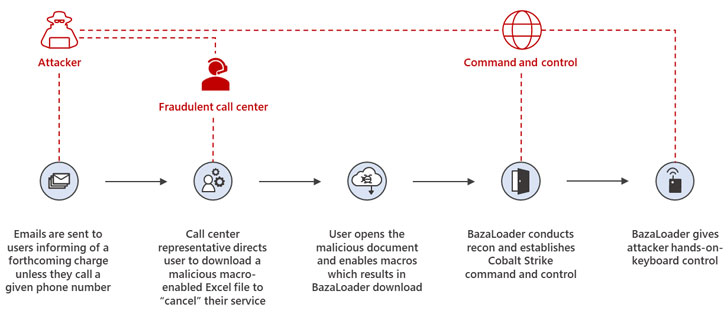

Los ataques, denominados «BazaCall», evitan las técnicas tradicionales de ingeniería social que se basan en URL fraudulentas y documentos con malware en favor de un método similar al vishing en el que se envían mensajes de correo electrónico a los usuarios específicos informándoles de un próximo cargo de suscripción a menos que llamen a un número de teléfono.

Al engañar a los destinatarios para que llamen al número, las víctimas desprevenidas se conectan con un operador humano real en un centro de llamadas fraudulento, que luego les proporciona instrucciones para descargar el malware BazaLoader.

BazaLoader (también conocido como BazarBackdoor) es un descargador basado en C ++ con la capacidad de instalar varios tipos de programas maliciosos en computadoras infectadas, incluida la implementación de ransomware y otro malware para robar datos confidenciales de los sistemas victimizados. Observadas por primera vez en abril de 2020, las campañas de BazaLoader han sido utilizadas por múltiples actores de amenazas y con frecuencia sirven como cargador de malware disruptivo como Ryuk y Conti ransomware.

BazaLoader (también conocido como BazarBackdoor) es un descargador basado en C ++ con la capacidad de instalar varios tipos de programas maliciosos en computadoras infectadas, incluida la implementación de ransomware y otro malware para robar datos confidenciales de los sistemas victimizados. Observadas por primera vez en abril de 2020, las campañas de BazaLoader han sido utilizadas por múltiples actores de amenazas y con frecuencia sirven como cargador de malware disruptivo como Ryuk y Conti ransomware.

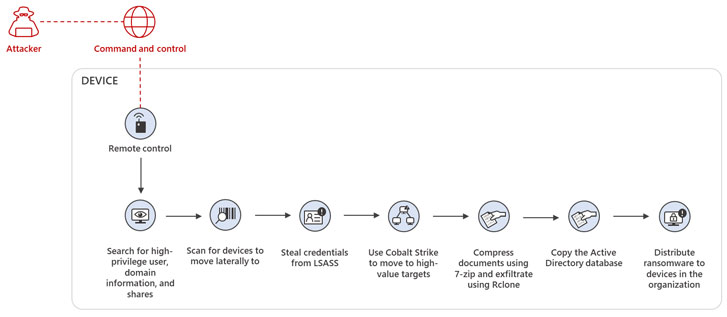

«Los ataques que emanan de la amenaza BazaCall podrían moverse rápidamente dentro de una red, realizar una exfiltración extensa de datos y robo de credenciales, y distribuir ransomware dentro de las 48 horas posteriores al compromiso inicial», dijo el Equipo de Inteligencia de Amenazas de Microsoft 365 Defender en un informe publicado el jueves.

Debido a que el malware no se distribuye a través de un enlace o documento dentro del cuerpo del mensaje, los señuelos agregan un nivel de dificultad que permite a los atacantes evadir el software de detección de malware y phishing. Esta campaña es parte de una tendencia más amplia en la que los delincuentes afiliados a BazaLoader utilizan centros de llamadas (los operadores aparentemente no hablan inglés nativo) como parte de una intrincada cadena de ataque.

A principios de mayo, Palo Alto Networks y Proofpoint revelaron un elaborado mecanismo de infección que aprovechó los sitios web asociados con libros electrónicos falsos (World Books) y servicios de suscripción de transmisión de películas (BravoMovies) como un trampolín para entregar hojas de cálculo de Excel manipuladas que contienen el malware BazaLoader. El último ataque revelado por Microsoft no es diferente en que el agente del centro de llamadas sirve como conducto, instando a la persona que llama a navegar a un sitio web de recetas («topcooks [.] Us») para cancelar la suscripción de prueba inexistente.

«El uso de otro elemento humano en la cadena de ataque de BazaCall a través del control manual del teclado mencionado anteriormente hace que esta amenaza sea más peligrosa y más evasiva que los ataques de malware tradicionales y automatizados», dijeron los investigadores. «Las campañas de BazaCall destacan la importancia de la óptica entre dominios y la capacidad de correlacionar eventos en la construcción de una defensa integral contra amenazas complejas».