El actor de amenazas detrás de los ataques a Twilio y Cloudflare a principios de este mes se ha relacionado con una campaña de phishing más amplia dirigida a 136 organizaciones que resultó en un compromiso acumulado de 9931 cuentas.

La actividad ha sido condenada como 0ktapus por Group-IB porque el objetivo inicial de los ataques era «obtener las credenciales de identidad de Okta y los códigos de autenticación de dos factores (2FA) de los usuarios de las organizaciones objetivo».

Al calificar los ataques de bien diseñados y ejecutados, la empresa con sede en Singapur dijo que el adversario señaló a los empleados de las empresas que son clientes del proveedor de servicios de identidad Okta.

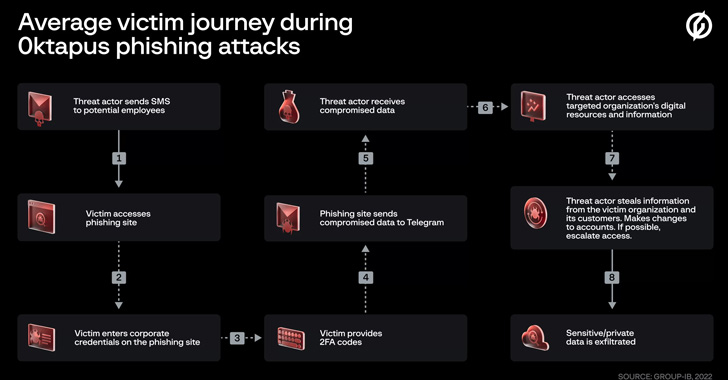

El modus operandi consistía en enviar mensajes de texto a los objetivos que contenían enlaces a sitios de phishing que se hacían pasar por la página de autenticación de Okta de las respectivas entidades objetivo.

«Este caso es interesante porque, a pesar de usar métodos de baja habilidad, pudo comprometer a una gran cantidad de organizaciones conocidas», dijo Group- IB . «Además, una vez que los atacantes comprometieron una organización, rápidamente pudieron girar y lanzar ataques posteriores a la cadena de suministro, lo que indica que el ataque se planeó cuidadosamente con anticipación».

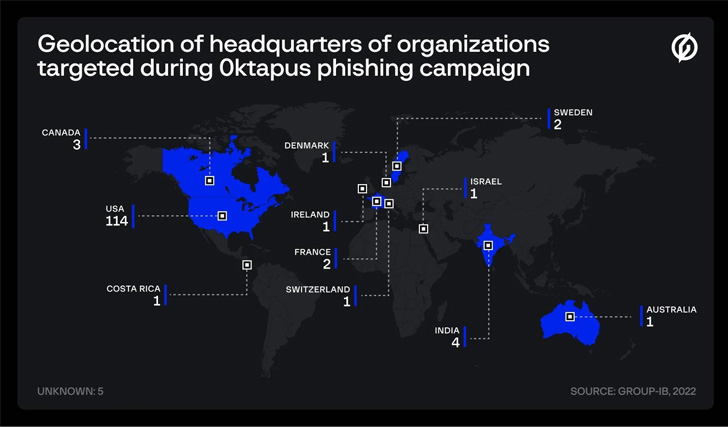

Se dice que se han creado al menos 169 dominios de phishing únicos para este propósito, con organizaciones de víctimas ubicadas principalmente en los EE. UU. (114), India (4), Canadá (3), Francia (2), Suecia (2) y Australia (1), entre otros. Estos sitios web estaban unidos por el hecho de que hacían uso de un kit de phishing previamente no documentado.

La mayoría de las organizaciones afectadas son empresas de software, seguidas de las que pertenecen a los sectores de telecomunicaciones, servicios empresariales, finanzas, educación, comercio minorista y logística.

Lo notable de los ataques es el uso de un canal de Telegram controlado por un actor para eliminar la información comprometida, que incluía credenciales de usuario, direcciones de correo electrónico y códigos de autenticación multifactor (MFA).

Group-IB dijo que pudo vincular a uno de los administradores del canal, que se conoce con el alias X, a una cuenta de Twitter y GitHub que sugiere que la persona puede tener su sede en el estado estadounidense de Carolina del Norte.

Los objetivos finales de la campaña aún no están claros, pero se sospecha que es de espionaje y tiene una motivación financiera, lo que permite al actor de amenazas acceder a datos confidenciales, propiedad intelectual y bandejas de entrada corporativas, así como a desviar fondos.

Además de eso, los intentos de piratear las cuentas de Signal implican que los atacantes también están tratando de obtener conversaciones privadas y otros datos confidenciales. Todavía no se sabe cómo los piratas informáticos obtuvieron los números de teléfono y los nombres de los empleados.

“Si bien el actor de amenazas puede haber tenido suerte en sus ataques, es mucho más probable que haya planeado cuidadosamente su campaña de phishing para lanzar ataques sofisticados a la cadena de suministro”, dijo Roberto Martínez, analista de Group-IB.

«Aún no está claro si los ataques se planificaron de principio a fin o si se tomaron medidas oportunistas en cada etapa. Independientemente, la campaña 0ktapus ha sido increíblemente exitosa, y es posible que algunos no conozcan su escala completa». tiempo.»