El malware QBot tiene una nueva forma de infectar los equipos: ha estado utilizando la calculadora de Windows (Windows Calculator) para acceder a los ordenadores que usan Windows.

La carga lateral de DLL es un método de ataque común que se aprovecha de cómo se manejan las bibliotecas de enlace dinámico (DLL) en Windows. Consiste en suplantar una DLL legítima y colocarla en una carpeta desde la que el sistema operativo la carga en lugar de la legítima.

La firma de investigación de seguridad ProxyLife descubrió que Qakbot o Qbot, ha estado abusando de la aplicación Calculadora de Windows 7 para ataques de carga lateral de DLL desde al menos el 11 de julio. A pesar del descubrimiento, no se ha frenado. El método sigue utilizándose en campañas de malspam.

Muchos años activo siempre enfocado en Windows

QBot, también conocido como Qakbot es una cepa de malware para Windows que comenzó como un troyano bancario pero evolucionó hasta convertirse en un dropper de malware. Qbot atacó a Windows en 2007 por primera vez, que se sepa. Cuando se infiltra en el sistema, puede obtener acceso a información financiera del usuario, así como a algunos detalles confidenciales como la contraseña y la dirección de correo electrónico.

Desde Genbeta ya hemos hablado de cómo podemos proteger los equipos de este incansable malware, pero este sigue evolucionando.

Ahora, según las nuevas informaciones, está utilizado por las bandas de ransomware en las primeras etapas del ataque para soltar balizas Cobalt Strike. Para ayudar a protegerse contra esta amenaza, ProxyLife y los investigadores de Cyble han explicado más al detalle cómo funciona Qbot en su última versión conocida. Una persona recibe un mail.

Cómo Qbot infecta equipos a través de la calculadora

Los correos electrónicos utilizados en la última campaña llevan un archivo HTML adjunto que descarga un archivo ZIP protegido por contraseña con un archivo ISO en su interior. La contraseña para abrir el archivo ZIP se muestra en el archivo HTML, y la razón para bloquear el archivo es evadir la detección del antivirus.

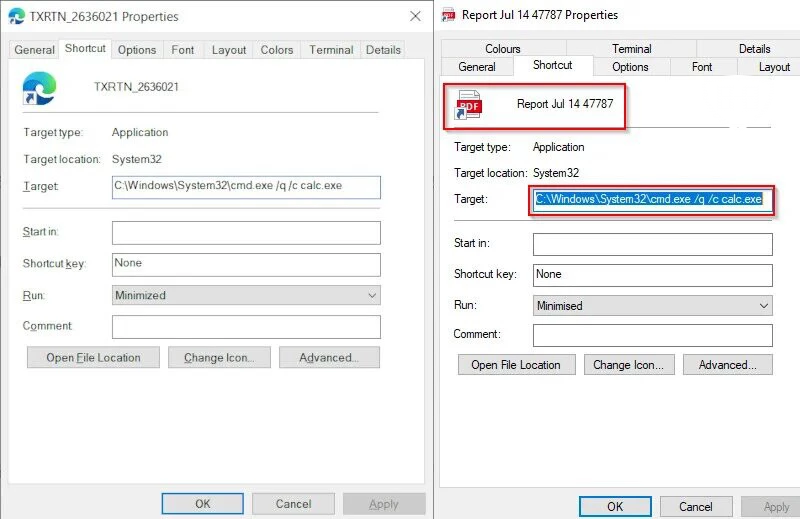

La ISO contiene un archivo .LNK, una copia de ‘calc.exe’ (calculadora de Windows), y dos archivos DLL (WindowsCodecs.dll y un payload llamado 7533.dll, que sepan por ahora los investigadores). Cuando el usuario monta el archivo ISO, sólo muestra el archivo .LNK, que se hace pasar por un PDF o un archivo que se abre con el navegador Microsoft Edge, como se puede ver en la siguiente captura de pantalla compartida por Bleeping Computer:

Sin embargo, el acceso directo apunta a la aplicación Calculadora en Windows. Al hacer clic en el acceso directo es cuando se desencadena la infección ejecutando el Calc.exe a través del Símbolo del sistema. Cuando se carga, la calculadora de Windows 7 intenta cargar el archivo legítimo WindowsCodecs DLL. Sin embargo, cargará cualquier DLL con el mismo nombre si se coloca en la misma carpeta que el ejecutable Calc.exe.

Sin embargo, el acceso directo apunta a la aplicación Calculadora en Windows. Al hacer clic en el acceso directo es cuando se desencadena la infección ejecutando el Calc.exe a través del Símbolo del sistema. Cuando se carga, la calculadora de Windows 7 intenta cargar el archivo legítimo WindowsCodecs DLL. Sin embargo, cargará cualquier DLL con el mismo nombre si se coloca en la misma carpeta que el ejecutable Calc.exe.

Al instalar QBot a través de un programa de confianza como la calculadora de Windows, algunos programas de seguridad pueden no detectar el malware cuando se carga, lo que permite a los actores de la amenaza evadir los antivirus. La buena noticia es que este malware no funciona en Windows 10 Calc.exe y posteriores.