Los piratas informáticos buscan constantemente nuevas formas de engañar a los usuarios para llevar a cabo sus ataques informáticos. Y, para ello, suelen recurrir a formatos de archivo muy populares, extendidos y utilizados con los que poder atacar al mayor número de usuarios posible. De esta forma, los investigadores de HP Wolf Security acaban de detectar una nueva campaña de distribución de malware que se aprovecha del formato .ODT para distribuir malware de forma indetectable.

Generalmente, los piratas informáticos suelen usar otros formatos de archivos para llevar a cabo sus ataques. Por ejemplo, los más comunes son el PDF o los ejecutables .BAT o .EXE. Por ello, encontrarnos con una campaña centrada al 100% en el formato ODT es más extraño. El formato .ODT es el formato de archivos de texto de OpenDocument. A grandes rasgos, es el equivalente abierto a los DOCX de Word. Este formato no solo se utiliza en LibreOffice y OpenOffice, sino que todos los procesadores de texto, incluido Word, son capaces de abrirlos. Y, al hacerlo, el usuario queda automáticamente expuesto.

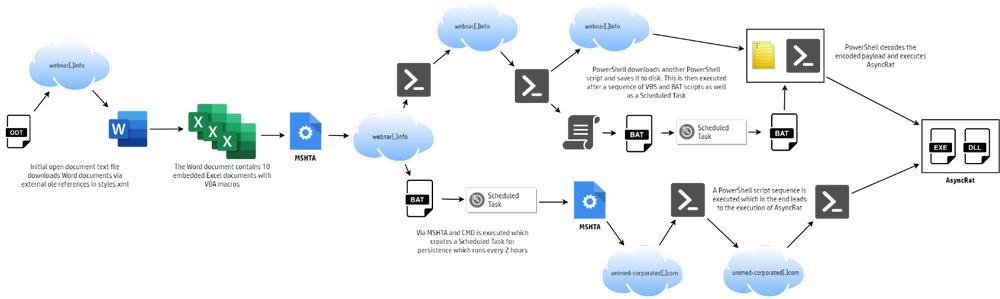

Tras un análisis exhaustivo se han detectado muestras de este malware en la red desde principios de junio de 2022, pero no ha sido hasta principios de julio cuando se ha subido una copia a VirusTotal. Para llevar a cabo este ataque, el documento apunta a distintos objetos alojados en servidores remotos, pero lo hace sin recurrir a las macros. De esta forma, evade todas las medidas de seguridad del sistema y de los antivirus y hace que sea mucho más complicado detectar la amenaza.

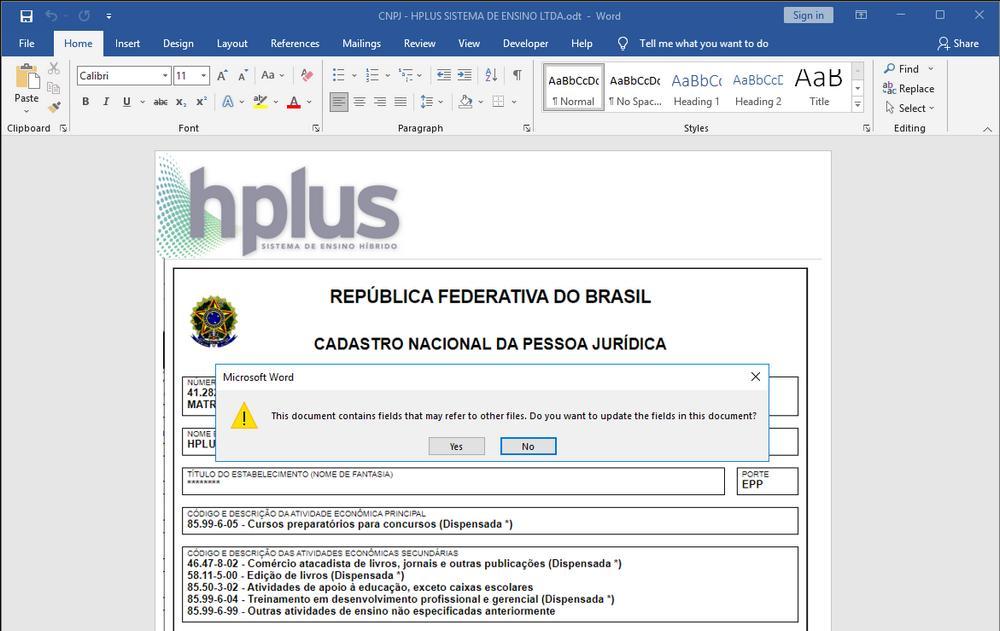

En lugar de usar el típico sistema de macros, al abrir el documento malicioso, este apunta a más de 20 objetos OLE vinculados de forma remota. El usuario debe elegir, eso sí, si quiere descargar estos objetos para poder actualizar (en teoría) el contenido del documento. Si los descargamos, entonces se bajan varios archivos a nuestro ordenador y se ejecutan. Uno de estos archivos sí es una hoja de Excel con macros ocultas. Y este es el que, finalmente, desencadena la infección al ejecutar la macro: instala en el PC el troyano AsyncRAT.

Evitar infección

Como podemos ver, desde el documento ODT inicial, hasta que se ejecuta la infección en el sistema, el proceso es bastante complejo, lo que demuestra que los piratas informáticos se han molestado mucho en evitar que su malware sea detectado. Y, para asegurar la reinfección, tiene funciones muy agresivas de persistencia.

El método de infección utilizado es muy clásico: un correo electrónico de phishing con el ODT adjunto. Puesto que se trata de un documento inofensivo, ni GMAIL ni los antivirus lo detectan como una amenaza. Pero, en el momento en el que lo ejecutamos, estamos sentenciados. Y da igual que lo abramos con el Word de Office, el Writer de LibreOffice, o cualquier otro programa.

Si hemos recibido este archivo por correo, y lo hemos ejecutado en el PC, lo más probable es que estemos infectados. y en ese caso lo que tenemos que hacer es analizar nuestro PC con un buen antivirus actualizado para detectar y bloquear la amenaza. Y, además, tener mucho cuidado con la persistencia, ya que es muy agresiva en este caso.