El malware conocido como DirtyMoe ha adquirido nuevas capacidades de propagación similares a las de los gusanos que le permiten expandir su alcance sin requerir ninguna interacción del usuario, según ha descubierto la última investigación.

«El módulo de gusanos se enfoca en vulnerabilidades conocidas más antiguas, por ejemplo, la escalada de privilegios de EternalBlue y Hot Potato Windows», dijo el investigador de Avast, Martin Chlumecký , en un informe publicado el miércoles.

«Un módulo de gusano puede generar y atacar cientos de miles de direcciones IP públicas y privadas por día; muchas víctimas están en riesgo ya que muchas máquinas todavía usan sistemas sin parches o contraseñas débiles».

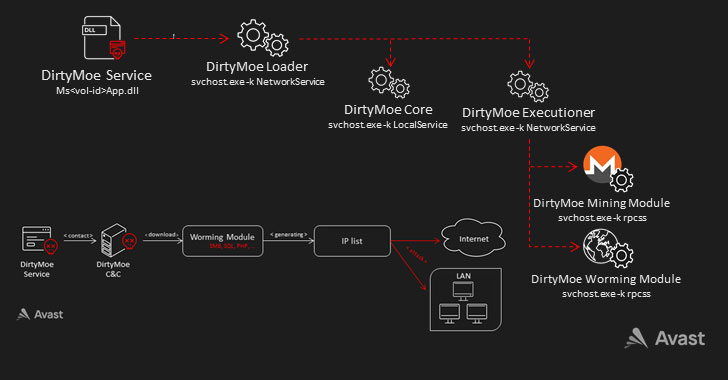

Activo desde 2016, el botnet DirtyMoe se utiliza para llevar a cabo ataques de cryptojacking y de denegación de servicio distribuido (DDoS), y se implementa mediante kits de explotación externos como PurpleFox o instaladores inyectados de Telegram Messenger.

También se emplea como parte de la secuencia de ataque un servicio DirtyMoe que activa el lanzamiento de dos procesos adicionales, a saber, Core y Executioner, que se utilizan para cargar los módulos para la minería de Monero y para propagar el malware como un gusano.

Los módulos de gusanos atacan las máquinas de las víctimas mediante el uso de varias vulnerabilidades para instalar el malware, y cada módulo apunta a una falla específica según la información recopilada después del reconocimiento:

- CVE-2019-9082: ThinkPHP – Múltiples RCE de inyección de PHP

- CVE-2019-2725: Oracle Weblogic Server – RCE de deserialización ‘AsyncResponseService’

- CVE-2019-1458: Escalada de privilegios locales de WizardOpium

- CVE-2018-0147: vulnerabilidad de deserialización

- CVE-2017-0144: Ejecución remota de código EternalBlue SMB (MS17-010)

- MS15-076: RCE Permitir elevación de privilegios (escalada de privilegios de Hot Potato Windows)

- Ataques de diccionario dirigidos a servidores MS SQL, SMB y servicios de instrumentación de administración de Windows (WMI) con contraseñas débiles

«El objetivo principal del módulo de detección de gusanos es lograr RCE con privilegios de administrador e instalar una nueva instancia de DirtyMoe», explicó Chlumecký, y agregó que una de las funciones principales del componente es generar una lista de direcciones IP para atacar en función de la ubicación geológica del módulo.

Además, se descubrió que otro módulo de gusanos en desarrollo contenía exploits dirigidos a PHP, Java Deserialization y Oracle Weblogic Servers, lo que implica que los atacantes buscan ampliar el alcance de las infecciones.

«Las direcciones IP de destino de gusanos se generan utilizando el algoritmo ingeniosamente diseñado que genera uniformemente direcciones IP en todo el mundo y en relación con la ubicación geológica del módulo de gusanos», dijo Chlumecký. «Además, el módulo apunta a redes locales/domésticas. Debido a esto, las direcciones IP públicas e incluso las redes privadas detrás de los cortafuegos están en riesgo».