No es ningún secreto que las aplicaciones de terceros pueden aumentar la productividad, permitir el trabajo remoto e híbrido y, en general, son esenciales para construir y escalar los procesos de trabajo de una empresa.

Un proceso inocuo muy parecido a hacer clic en un archivo adjunto era en los primeros días del correo electrónico, las personas no lo piensan dos veces cuando conectan una aplicación que necesitan con su espacio de trabajo de Google o entorno M365, etc. Las acciones simples que los usuarios toman, desde crear un correo electrónico hasta la actualización de un contacto en el CRM puede generar otras acciones y notificaciones automáticas en las plataformas conectadas.

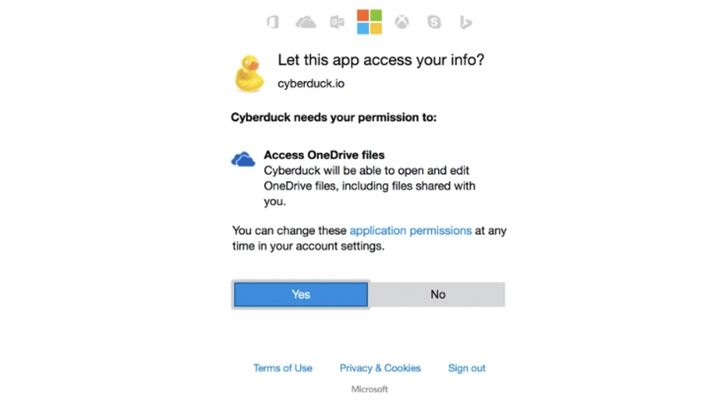

Como se ve en la imagen a continuación, el mecanismo OAuth hace que sea increíblemente fácil interconectar aplicaciones y muchos no consideran cuáles podrían ser las posibles ramificaciones. Cuando estas aplicaciones y otros complementos para plataformas SaaS solicitan permisos de acceso, generalmente se otorgan sin pensarlo dos veces, lo que presenta más oportunidades para que los malos actores obtengan acceso a los datos de una empresa. Esto pone a las empresas en riesgo de ataques de acceso a la cadena de suministro, adquisiciones de API y aplicaciones maliciosas de terceros.

Cuando se trata de máquinas locales y archivos ejecutables, las organizaciones ya cuentan con un control integrado que permite a los equipos de seguridad bloquear programas y archivos problemáticos. Tiene que ser lo mismo cuando se trata de aplicaciones SaaS.

¿Cómo obtienen acceso las aplicaciones de terceros?

OAuth 2.0 ha simplificado enormemente la autenticación y la autorización, y ofrece una delegación detallada de los derechos de acceso. Representada en forma de ámbitos, una aplicación solicita la autorización del usuario para permisos específicos. Una aplicación puede solicitar uno o más ámbitos. A través de la aprobación de los ámbitos, el usuario otorga a estas aplicaciones permisos para ejecutar código para realizar la lógica entre bastidores dentro de su entorno. Estas aplicaciones pueden ser inofensivas o tan amenazantes como un archivo ejecutable.

Mejores prácticas para mitigar el riesgo de acceso a aplicaciones de terceros

Para asegurar la pila SaaS de una empresa, el equipo de seguridad debe poder identificar y monitorear todo lo que sucede dentro de su ecosistema SaaS. Esto es lo que un equipo de seguridad puede compartir con los empleados y manejar para mitigar el riesgo de acceso a aplicaciones de terceros.

1.- Educar a los empleados de la organización

El primer paso en ciberseguridad siempre vuelve a la concienciación. Una vez que los empleados sean más conscientes de los riesgos y peligros que presentan estos mecanismos OAuth, dudarán más en usarlos. Las organizaciones también deben crear una política que obligue a los empleados a enviar solicitudes de aplicaciones de terceros.

2.- Obtenga visibilidad del acceso de terceros para todas las aplicaciones críticas para el negocio

Los equipos de seguridad deben obtener visibilidad de cada aplicación crítica para el negocio y revisar todas las diferentes aplicaciones de terceros que se han integrado con sus aplicaciones SaaS críticas para el negocio, en todos los principios. Uno de los primeros pasos al reducir la superficie de amenazas es obtener una comprensión del entorno completo.

3.- Asignar los permisos y niveles de acceso solicitados por las aplicaciones de terceros conectadas

Una vez que el equipo de seguridad sabe qué aplicaciones de terceros están conectadas, debe mapear los permisos y el tipo de acceso que se le ha otorgado a cada aplicación de terceros. A partir de ahí, podrán ver qué aplicación de terceros presenta un mayor riesgo, en función del mayor nivel de alcance. Ser capaz de diferenciar entre una aplicación que puede leer y una aplicación que puede escribir ayudará al equipo de seguridad a priorizar qué debe manejarse primero.

Además, el equipo de seguridad debe mapear qué usuarios otorgaron estos permisos. Por ejemplo, un usuario con muchos privilegios, alguien que tiene documentos confidenciales en su espacio de trabajo, que otorga acceso a una aplicación de terceros puede presentar un alto riesgo para la empresa y debe remediarse de inmediato.

4.- Obtenga el enfoque automatizado para manejar el acceso a aplicaciones de terceros

Las soluciones SaaS Security Posture Management pueden automatizar el descubrimiento de aplicaciones de terceros. La solución adecuada de SSPM, como Adaptive Shield, tiene una lógica integrada que mapea todas las aplicaciones de terceros con acceso a las aplicaciones integradas de SSPM de la organización. Esta visibilidad y supervisión empodera a los equipos de seguridad para que, ya sea que una empresa tenga 100 o 600 aplicaciones, puedan controlar, monitorear y proteger fácilmente la pila de SaaS de su empresa.

La imagen de seguridad de SaaS más grande

Para asegurar la pila SaaS de una empresa, el equipo de seguridad debe poder identificar y monitorear todo lo que sucede dentro de su ecosistema SaaS. El acceso a aplicaciones de terceros es solo un componente de la imagen de gestión de la postura de seguridad de SaaS.

La mayoría de las soluciones de ciberseguridad existentes aún no ofrecen la protección adecuada o una forma conveniente de monitorear la pila de SaaS de una empresa, y mucho menos las comunicaciones entre sus aplicaciones y plataformas conocidas, lo que deja a las empresas vulnerables e incapaces de saber o controlar de manera efectiva qué partes tienen acceso a datos corporativos o corporativos confidenciales. información personal.

Las organizaciones deben poder ver todas las configuraciones y los permisos de usuario de todas y cada una de las aplicaciones, incluidas todas las aplicaciones de terceros a las que los usuarios han concedido acceso. De esta manera, los equipos de seguridad pueden mantener el control de la pila de SaaS, remediar cualquier problema, bloquear cualquier aplicación que use demasiados privilegios y mitigar su riesgo.