Un reciente ataque de ransomware Hive llevado a cabo por un afiliado involucró la explotación de vulnerabilidades «ProxyShell» en Microsoft Exchange Server que se revelaron el año pasado para cifrar la red de un cliente no identificado.

«El actor logró sus objetivos maliciosos y encriptar el entorno en menos de 72 horas desde el compromiso inicial», dijo el investigador de seguridad de Varonis, Nadav Ovadia, en un análisis post-mortem del incidente.

Hive, que se observó por primera vez en junio de 2021, sigue el lucrativo esquema de ransomware-as-a-service (RaaS) adoptado por otros grupos de ciberdelincuentes en los últimos años, lo que permite a los afiliados implementar el malware de cifrado de archivos después de afianzarse en los sitios de sus víctimas. redes

ProxyShell , rastreado como CVE-2021-31207, CVE-2021-34523 y CVE-2021-34473, implica una combinación de omisión de funciones de seguridad, escalada de privilegios y ejecución remota de código en Microsoft Exchange Server, lo que otorga al atacante la capacidad de para ejecutar código arbitrario en los servidores afectados.

Microsoft abordó los problemas como parte de sus actualizaciones de Patch Tuesday para abril y mayo de 2021.

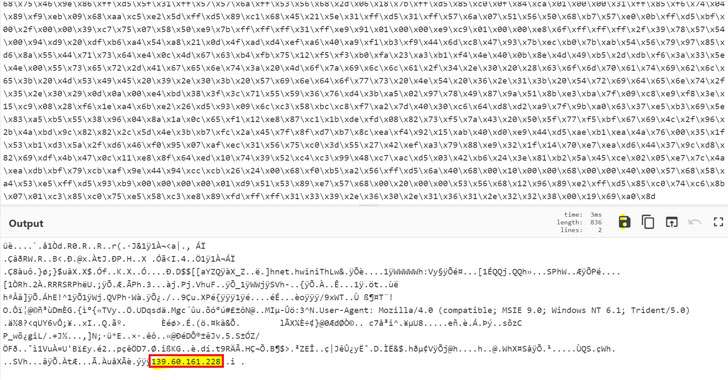

En este caso, la explotación exitosa de las fallas permitió al adversario implementar shells web en el servidor comprometido, usándolos para ejecutar código PowerShell malicioso con privilegios de SISTEMA para crear un nuevo usuario administrador de puerta trasera, secuestrar la cuenta de administrador del dominio y realizar un movimiento lateral.

Se dice que los shells web utilizados en el ataque se obtuvieron de un repositorio público de git y se les dieron nombres de archivo que contenían una combinación aleatoria de caracteres para evadir la detección, dijo Ovadia. También se ejecutó un script PowerShell ofuscado adicional que forma parte del marco Cobalt Strike.

A partir de ahí, el actor de amenazas se movió para escanear la red en busca de archivos valiosos, antes de proceder a implementar el ejecutable del ransomware Golang (llamado «Windows.exe») para completar el proceso de cifrado y mostrar la nota de rescate a la víctima.

Otras operaciones realizadas por el malware incluyen la eliminación de instantáneas, la desactivación de productos de seguridad y la limpieza de registros de eventos de Windows para evitar la detección, evitar la recuperación y garantizar que el cifrado se realice sin contratiempos.

En todo caso, los hallazgos son otro indicador más de que parchear las vulnerabilidades conocidas es clave para frustrar los ataques cibernéticos y otras actividades nefastas.

“Los ataques de ransomware han crecido significativamente en los últimos años y siguen siendo el método preferido de los actores de amenazas que buscan maximizar las ganancias”, dijo Ovadia. «Puede dañar potencialmente la reputación de una organización, interrumpir las operaciones regulares y provocar la pérdida temporal, y posiblemente permanente, de datos confidenciales».