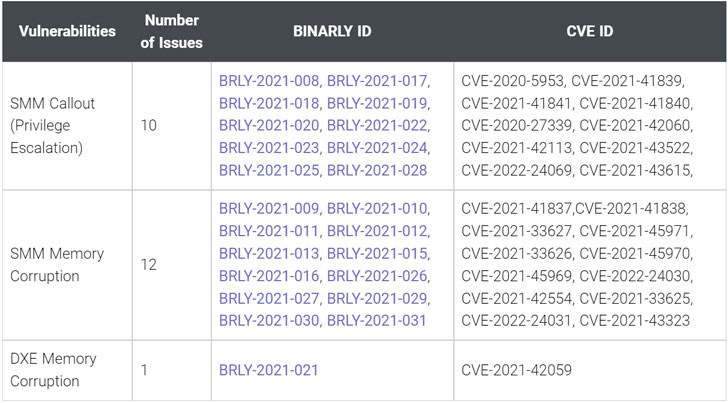

Se han revelado hasta 23 nuevas vulnerabilidades de seguridad de alta gravedad en diferentes implementaciones del firmware de la interfaz de firmware extensible unificada ( UEFI ) que utilizan numerosos proveedores, incluidos Bull Atos, Fujitsu, HP, Juniper Networks, Lenovo, entre otros.

Las vulnerabilidades residen en el firmware InsydeH2O UEFI de Insyde Software, según la empresa de seguridad de firmware empresarial Binarly , con la mayoría de las anomalías diagnosticadas en el modo de gestión del sistema ( SMM ).

UEFI es una especificación de software que proporciona una interfaz de programación estándar que conecta el firmware de una computadora a su sistema operativo durante el proceso de arranque. En los sistemas x86, el firmware UEFI suele almacenarse en el chip de memoria flash de la placa base.

Se han revelado hasta 23 nuevas vulnerabilidades de seguridad de alta gravedad en diferentes implementaciones del firmware de la interfaz de firmware extensible unificada ( UEFI ) que utilizan numerosos proveedores, incluidos Bull Atos, Fujitsu, HP, Juniper Networks, Lenovo, entre otros.

Las vulnerabilidades residen en el firmware InsydeH2O UEFI de Insyde Software, según la empresa de seguridad de firmware empresarial Binarly , con la mayoría de las anomalías diagnosticadas en el modo de gestión del sistema ( SMM ).

UEFI es una especificación de software que proporciona una interfaz de programación estándar que conecta el firmware de una computadora a su sistema operativo durante el proceso de arranque. En los sistemas x86, el firmware UEFI suele almacenarse en el chip de memoria flash de la placa base.

«El código SMM se ejecuta en el nivel de privilegio más alto y es invisible para el sistema operativo, lo que lo convierte en un objetivo atractivo para la actividad maliciosa», señala Microsoft en su documentación, agregando que el vector de ataque SMM podría ser abusado por un código nefasto para engañar a otro. código con mayores privilegios para realizar actividades no autorizadas.

Peor aún, las debilidades también se pueden encadenar para eludir las funciones de seguridad e instalar malware de una manera que sobreviva a las reinstalaciones del sistema operativo y logre una persistencia a largo plazo en los sistemas comprometidos, como se observó en el caso de MoonBounce , mientras se crea sigilosamente un canal de comunicaciones. para exfiltrar datos confidenciales.

Insyde ha lanzado parches de firmware que abordan estas deficiencias como parte del proceso de divulgación coordinado . Pero el hecho de que el software se use en varias implementaciones de OEM significa que podría tomar una cantidad de tiempo considerable antes de que las correcciones lleguen a los dispositivos afectados.