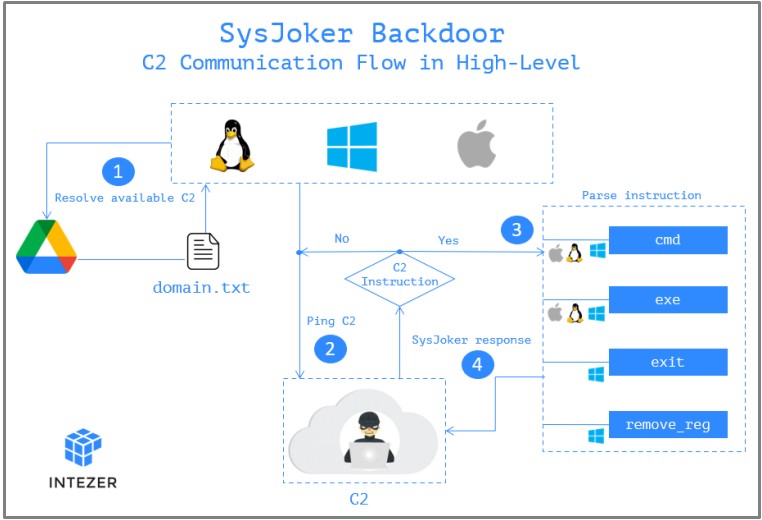

Ha surgido un nuevo malware de puerta trasera multiplataforma llamado ‘SysJoker’, dirigido a Windows, Linux y macOS con la capacidad de evadir la detección en los tres sistemas operativos.

El descubrimiento del nuevo malware proviene de investigadores de Intezer que vieron por primera vez signos de su actividad en diciembre de 2021 después de investigar un ataque a un servidor web basado en Linux.

Las primeras cargas de la muestra de malware en VirusTotal ocurrieron en el segundo semestre de 2021, que también se alinea con los tiempos de registro del dominio C2.

Los analistas de seguridad ahora han publicado un informe técnico detallado sobre SysJoker, que compartieron con Bleeping Computer antes de la publicación.

Un Joker al que no le gusta llamar la atención

El malware está escrito en C++ y, si bien cada variante está diseñada para el sistema operativo de destino, no se detectan en VirusTotal, un sitio de análisis de malware en línea que utiliza 57 motores de detección de antivirus diferentes.

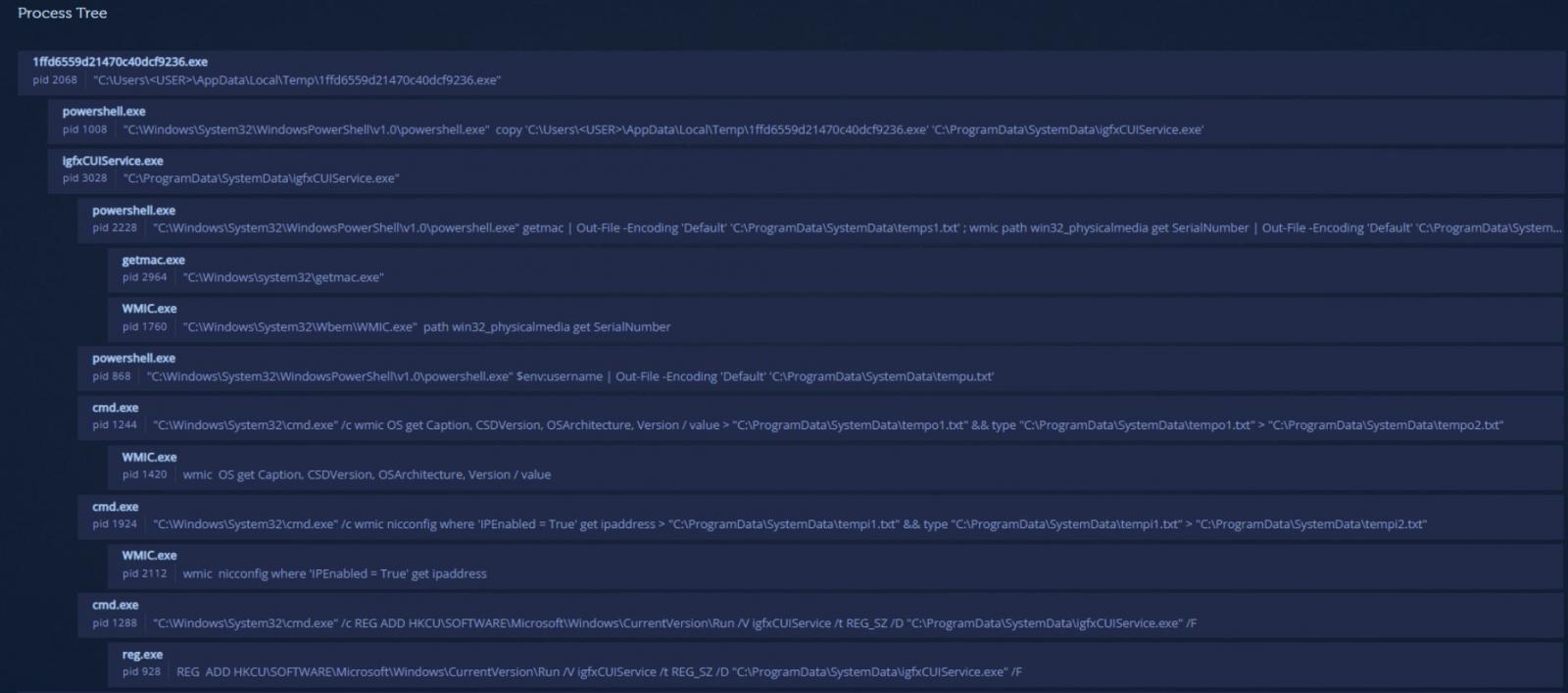

En Windows, SysJoker emplea un cuentagotas de primera etapa en forma de DLL, que usa comandos de PowerShell para hacer lo siguiente:

- obtener el ZIP de SysJoker de un repositorio de GitHub,

- descomprímalo en «C:\ProgramData\RecoverySystem\»,

- ejecutar la carga útil.

Luego, el malware duerme hasta dos minutos antes de crear un nuevo directorio y se copia a sí mismo como un servicio de interfaz de usuario común de Intel Graphics («igfxCUIService.exe»).

Fuente: Intezer

«A continuación, SysJoker recopilará información sobre la máquina mediante los comandos Living off the Land (LOtL). SysJoker utiliza diferentes archivos de texto temporales para registrar los resultados de los comandos», explica el informe de Intezer .

«Estos archivos de texto se eliminan inmediatamente, se almacenan en un objeto JSON y luego se codifican y escriben en un archivo llamado «microsoft_Windows.dll».

Después de recopilar datos del sistema y de la red, el malware creará persistencia agregando una nueva clave de registro (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run). Se interponen tiempos de sueño aleatorios entre todas las funciones que conducen a este punto.

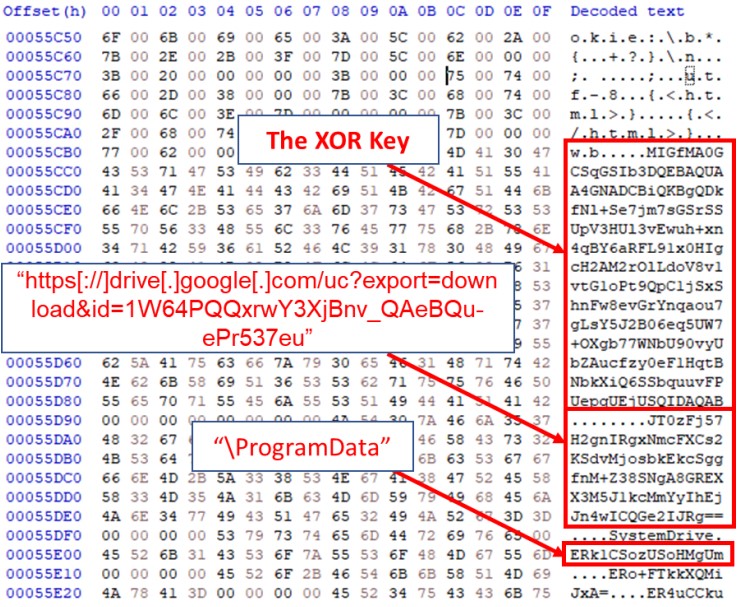

El siguiente paso del malware es llegar al servidor C2 controlado por el actor y, para ello, utiliza un enlace de Google Drive codificado.

Fuente: Intezer

El enlace aloja un archivo «domain.txt» que los actores actualizan regularmente para proporcionar servidores disponibles para balizas en vivo. Esta lista cambia constantemente para evitar la detección y el bloqueo.

La información del sistema recopilada en las primeras etapas de la infección se envía como primer apretón de manos al C2. El C2 responde con un token único que sirve como identificador del punto final infectado.

A partir de ahí, el C2 puede indicarle a la puerta trasera que instale malware adicional, ejecutar comandos en el dispositivo infectado o ordenar a la puerta trasera que se elimine del dispositivo. Sin embargo, esas dos últimas instrucciones aún no se han implementado.

Fuente: Intezer

Si bien las variantes de Linux y macOS no tienen un cuentagotas de primera etapa en forma de DLL, en última instancia, realizan el mismo comportamiento malicioso en el dispositivo infectado.

Detección y prevención

Intezer ha proporcionado indicadores completos de compromiso (IOC) en su informe que los administradores pueden usar para detectar la presencia de SysJoker en un dispositivo infectado.

A continuación, describimos algunos de los IOC para cada sistema operativo.

En Windows, los archivos de malware se encuentran en la carpeta «C:\ProgramData\RecoverySystem», en C:\ProgramData\SystemData\igfxCUIService.exe y C:\ProgramData\SystemData\microsoft_Windows.dll. Para persistencia, el malware crea un valor «Ejecutar» de ejecución automática de «igfxCUIService» que inicia el ejecutable de malware igfxCUIService.exe.

En Linux , los archivos y directorios se crean en «/.Library/” mientras que la persistencia se establece creando el siguiente trabajo cron: @reboot (/.Library/SystemServices/updateSystem).

En macOS , los archivos se crean en «/Library/” y la persistencia se logra a través de LaunchAgent en la ruta: /Library/LaunchAgents/com.apple.update.plist.

Los dominios C2 compartidos en el informe de Intezer son los siguientes:

- https[://]bookitlab[.]tecnología

- https[://]winaudio-herramientas[.]com

- https[://]actualizador gráfico[.]com

- https[://]github[.]url-mini[.]com

- https[://]office360-update[.]com

- https[://]drive[.]google[.]com/uc?export=download&id=1-NVty4YX0dPHdxkgMrbdCldQCpCaE-Hn

- https[://]drive[.]google[.]com/uc?export=download&id=1W64PQQxrwY3XjBnv_QaeBQu-ePr537eu

Si descubrió que ha sido comprometido por SysJoker, siga estos tres pasos:

- Elimine todos los procesos relacionados con el malware y elimine manualmente los archivos y el mecanismo de persistencia relevante.

- Ejecute un escáner de memoria para asegurarse de que todos los archivos maliciosos hayan sido eliminados del sistema infectado.

- Investigue los posibles puntos de entrada, verifique las configuraciones del firewall y actualice todas las herramientas de software a la última versión disponible.