Se ha descubierto que no menos de 1.220 sitios web de phishing de Man-in-the-Middle (MitM) se dirigen a servicios en línea populares como Instagram, Google, PayPal, Apple, Twitter y LinkedIn con el objetivo de secuestrar las credenciales de los usuarios y realizar un seguimiento posterior. -en ataques.

Los hallazgos provienen de un nuevo estudio realizado por un grupo de investigadores de la Universidad de Stony Brook y Palo Alto Networks, que han demostrado una nueva técnica de toma de huellas dactilares que hace posible identificar los kits de phishing MitM en la naturaleza aprovechando sus propiedades intrínsecas a nivel de red. Automatizar eficazmente el descubrimiento y el análisis de sitios web de phishing.

Apodada » PHOCA «, llamada así por la palabra latina para «sellos», la herramienta no solo facilita el descubrimiento de kits de herramientas de phishing MitM nunca antes vistos, sino que también se utiliza para detectar y aislar solicitudes maliciosas provenientes de dichos servidores.

Los kits de herramientas de phishing tienen como objetivo automatizar y agilizar el trabajo requerido por los atacantes para realizar campañas de robo de credenciales. Son archivos ZIP empaquetados que vienen con plantillas de phishing de correo electrónico listas para usar y copias estáticas de páginas web de sitios web legítimos, lo que permite a los actores de amenazas hacerse pasar por las entidades objetivo en un intento de engañar a las víctimas desprevenidas para que revelen información privada.

Pero la creciente adopción de la autenticación de dos factores ( 2FA ) por los servicios en línea en los últimos años significó que estos conjuntos de herramientas tradicionales de phishing ya no pueden ser un método efectivo para ingresar a cuentas protegidas por la capa adicional de seguridad. Ingrese a los kits de herramientas de phishing de MitM, que van un paso más allá al obviar por completo la necesidad de mantener páginas web «realistas».

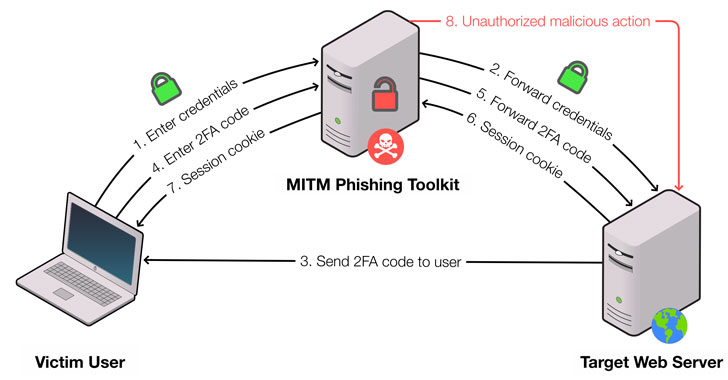

Un conjunto de herramientas de phishing MitM permite a los estafadores sentarse entre una víctima y un servicio en línea. En lugar de configurar un sitio web falso que se distribuye a través de correos electrónicos no deseados, los atacantes implementan un sitio web falso que refleja el contenido en vivo del sitio web de destino y actúa como un conducto para reenviar solicitudes y respuestas entre las dos partes en tiempo real, lo que permite que el extracción de credenciales y cookies de sesión de cuentas autenticadas por 2FA.

«Funcionan como servidores proxy inversos, gestionando la comunicación entre los usuarios de las víctimas y los servidores web de destino, todo mientras recopilan información confidencial de los datos de red en tránsito», dijeron los investigadores de la Universidad de Stony Brook, Brian Kondracki, Babak Amin Azad, Oleksii Starov y Nick Nikiforakis en un documento de acompañamiento.

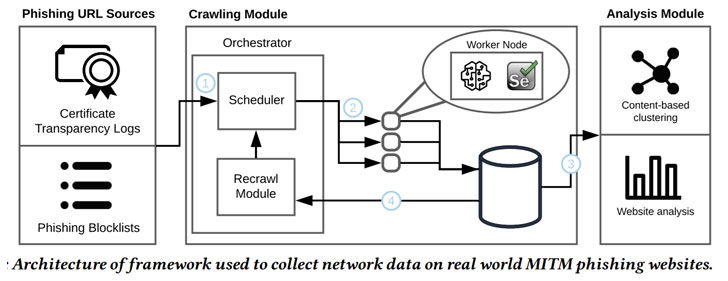

El método ideado por los investigadores implica un clasificador de aprendizaje automático que utiliza funciones a nivel de red, como huellas dactilares TLS y discrepancias de tiempo de red para clasificar los sitios web de phishing alojados por los kits de herramientas de phishing de MitM en servidores proxy inversos. También implica un marco de recopilación de datos que monitorea y rastrea URL sospechosas de bases de datos de phishing de código abierto como OpenPhish y PhishTank , entre otras.

La idea central es medir los retrasos en el tiempo de ida y vuelta ( RTT ) que surgen al colocar un kit de phishing MitM, que, a su vez, aumenta la duración desde que el navegador de la víctima envía una solicitud hasta que recibe una respuesta del objetivo. servidor debido al hecho de que el proxy inverso media las sesiones de comunicación.

«Como se deben mantener dos sesiones HTTPS distintas para negociar la comunicación entre el usuario de la víctima y el servidor web de destino, la proporción de varios RTT de paquetes, como una solicitud TCP SYN / ACK y una solicitud HTTP GET, será mucho mayor cuando se comunique con una servidor proxy que con un servidor web de origen directamente «, explicaron los investigadores. «Esta proporción aumenta aún más cuando el servidor proxy inverso intercepta las solicitudes TLS, lo que es válido para los kits de herramientas de phishing de MitM».

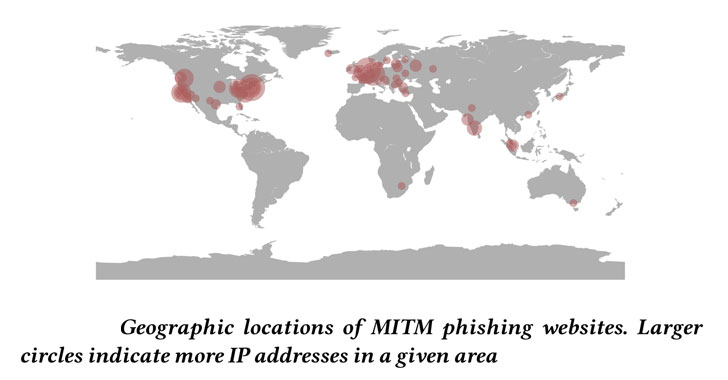

En una evaluación experimental que duró 365 días entre el 25 de marzo de 2020 y el 25 de marzo de 2021, el estudio descubrió un total de 1,220 sitios operados con kits de phishing MitM que estaban dispersos principalmente en los EE. UU. Y Europa, y dependían de los servicios de alojamiento de Amazon. , DigitalOcean, Microsoft y Google. Algunas de las marcas a las que más se dirigieron estos kits incluyen Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo y LinkedIn.

«PHOCA puede integrarse directamente en la infraestructura web actual, como los servicios de listas de bloqueo de phishing, para ampliar su cobertura en los kits de herramientas de phishing de MitM, así como en sitios web populares para detectar solicitudes maliciosas que se originan en los kits de herramientas de phishing de MitM», dijeron los investigadores, y agregaron que identifica de manera única el phishing de MitM Los kits de herramientas pueden «mejorar la capacidad de los proveedores de servicios web para identificar solicitudes de inicio de sesión maliciosas y marcarlas antes de que se complete la autenticación».