Los investigadores de ciberseguridad revelaron el martes 14 vulnerabilidades críticas en la utilidad BusyBox Linux que podrían explotarse para dar lugar a una condición de denegación de servicio (DoS) y, en casos seleccionados, incluso provocar fugas de información y ejecución remota de código.

Las debilidades de seguridad, seguidos de CVE-2021 a 42373 a través CVE-2021 a 42.386, afectan a múltiples versiones de la herramienta que va desde 1.16-1.33.1, DevOps empresa y la empresa de seguridad cibernética JFrog industrial Claroty dijeron en un informe conjunto.

Apodado «la navaja suiza de Linux embebido», BusyBox es un paquete de software ampliamente utilizado que combina una variedad de utilidades o subprogramas de Unix comunes (p. Ej., Cp , ls , grep ) en un solo archivo ejecutable que puede ejecutarse en sistemas Linux como programables controladores lógicos (PLC), interfaces hombre-máquina (HMI) y unidades terminales remotas (RTU).

A continuación se muestra una lista rápida de los defectos y los applets que afectan:

- hombre – CVE-2021-42373

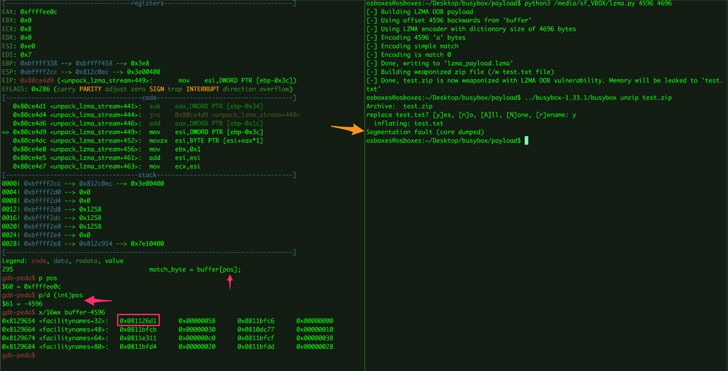

- lzma / unlzma – CVE-2021-42374

- fresno – CVE-2021-42375

- silencio – CVE-2021-42376, CVE-2021-42377

- awk – CVE-2021-42378, CVE-2021-42379, CVE-2021-42380, CVE-2021-42381, CVE-2021-42382, CVE-2021-42383, CVE-2021-42384, CVE-2021-42385, CVE-2021-42386

Activado por el suministro de datos no confiables a través de la línea de comando a los subprogramas vulnerables, la explotación exitosa de las fallas podría resultar en la denegación de servicio, la divulgación inadvertida de información confidencial y, potencialmente, la ejecución de código. Desde entonces, las debilidades se han abordado en la versión 1.34.0 de BusyBox , que se lanzó el 19 de agosto, luego de la divulgación responsable.

«Estas nuevas vulnerabilidades que hemos revelado solo se manifiestan en casos específicos, pero podrían ser extremadamente problemáticas cuando se pueden explotar», dijo Shachar Menashe, director senior de investigación de seguridad en JFrog. «La proliferación de BusyBox hace que este sea un problema que los equipos de seguridad deben abordar. Como tal, alentamos a las empresas a actualizar su versión de BusyBox o asegurarse de que no estén usando ninguno de los subprogramas afectados».