e vez en cuando, el marketing utiliza en exceso un término de la industria hasta el punto de convertirse en un cliché. Es posible que «Zero Trust» haya alcanzado este umbral.

De alguna manera, entendemos por qué sucede esto. Los perímetros de seguridad se han vuelto obsoletos a medida que las personas utilizan dispositivos móviles y aplicaciones en la nube para trabajar desde cualquier lugar. La implementación de Zero Trust (mover todas sus aplicaciones y datos a la nube y asumir que ningún usuario o dispositivo es confiable hasta que se demuestre lo contrario para obtener acceso) se ha introducido rápidamente como resultado de la pandemia.

Sin embargo, la mayoría de los intentos de lograr el acceso Zero Trust en la actualidad son un mosaico de productos dispares de diferentes proveedores conectados a redes privadas virtuales (VPN), con controles rudimentarios de acceso on-off basados en una visibilidad limitada.

La empresa de seguridad en la nube, Lookout , cree que un enfoque moderno de Zero Trust debe tener en cuenta el hecho de que los datos se han trasladado a la nube y los usuarios están trabajando desde cualquier lugar, en cualquier dispositivo y conectándose a través de su propia red.

Lookout’s ha anunciado su último hito: la expansión de Lookout Continuous Conditional Access (CCA) mediante la integración de plataformas de seguridad y acceso. Esto permite a las organizaciones realizar evaluaciones de riesgo detalladas y continuas de los puntos finales y usuarios, y aplicar esa información a controles de acceso muy granulares (en contraposición a una simple decisión de acceso de sí o no) que garantiza que el negocio continúe de forma segura.

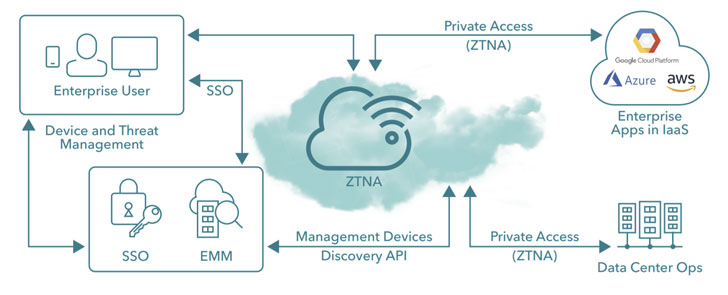

Para ver esto en acción, registrarse para el seminario web de puesto de observación en la de septiembre de 30o . Lookout ilustrará cómo integrar las soluciones Mobile Endpoint Security , Cloud Access Security Broker (CASB) y Zero Trust Network Access (ZTNA) para ofrecer una arquitectura moderna de Zero Trust.

Respuesta a una pandemia y estado actual de la técnica

La mayoría de nosotros estamos cansados de hablar sobre el impacto de la pandemia, pero fue un hito en el trabajo remoto. La mayoría de las organizaciones tuvieron que extender rápidamente sus aplicaciones empresariales existentes a todos sus empleados, de forma remota. Y dado que muchos ya han adoptado la nube y han implementado una estrategia de acceso remoto, generalmente una VPN, simplemente extendieron lo que tenían a todos los usuarios.

Los directores ejecutivos y directores de operaciones querían que esto sucediera de forma rápida y segura, y Zero Trust era la palabra de moda que la mayoría entendía como la forma correcta de hacer que esto sucediera. Entonces, todos los proveedores comenzaron a explicar cómo su widget habilitó Zero Trust o al menos una parte de él.

Pero recuerde, la idea de Zero Trust se concibió en 2014. Mucho ha cambiado en los últimos siete años. Las aplicaciones y los datos que se han trasladado a la nube no se adhieren a los controles de acceso basados en archivos o orientados a dominios corporativos. Los datos están estructurados de manera diferente o no están estructurados. Las herramientas de comunicación y colaboración han evolucionado. Y los terminales que usan las personas ya no se limitan a las computadoras portátiles Windows administradas y administradas por la empresa. Igualmente, los tipos de ataques que Lookout intenta detener han evolucionado. Así que el concepto de Zero Trust también ha tenido que evolucionar.

La ampliación de las VPN fue la respuesta predeterminada al trabajo remoto y muchas organizaciones la incluyeron como parte de su estrategia Zero Trust. Pero incorporar la autenticación de dos factores y el control de acceso a la red (NAC) en una VPN es lo opuesto al acceso con privilegios mínimos. NAC es una tecnología de 2 décadas que solo detecta si un punto final está administrado y tiene antivirus y VPN que brindan acceso ilimitado a cualquiera que se conecte.

Comienza con una mejor telemetría

Muchos productos de acceso en el mercado actual verifican la postura de seguridad de los usuarios o puntos finales en el momento en que se conectan a la infraestructura. Pero eso no es suficiente. El hecho de que un usuario recuerde su contraseña, proporcione un segundo factor de autenticación y use un dispositivo administrado con antivirus no significa que sea confiable.

Para tomar decisiones de acceso inteligente que protejan los datos confidenciales y no obstaculicen la productividad, necesita una visibilidad profunda de todos los puntos finales, datos y aplicaciones dentro de su organización.

Telemetría del dispositivo:

Para implementar una arquitectura moderna de Zero Trust, debe realizar un seguimiento del cambio constante en los niveles de riesgo de todos los dispositivos de los usuarios, incluidos los dispositivos iOS, Android y Chrome OS. Estos puntos finales son los principales objetivos para el reconocimiento y los ataques avanzados de amenazas persistentes (APT) que roban las credenciales de inicio de sesión debido a la eficacia del phishing móvil.

Los dispositivos móviles rara vez están conectados a la seguridad perimetral de la empresa, ya que generalmente se encuentran en redes móviles, redes Wi-Fi públicas o domésticas. También suelen tener vulnerabilidades en el sistema operativo y las aplicaciones que abren las puertas a la explotación y la fuga de datos.

Análisis de comportamiento del usuario:

Los usuarios, en muchos sentidos, son igualmente complejos y requieren evaluaciones de riesgos continuas. Por ejemplo, es fundamental comprender el comportamiento típico de los usuarios para la detección basada en anomalías. Dado que el acceso a todas las aplicaciones y datos puede ocurrir a través de la plataforma Lookout, puede tener un conocimiento profundo de un usuario y sus actividades habituales.

Puede usar esto para detectar comportamientos anómalos que puedan indicar el robo de sus credenciales o una amenaza interna y controlar el acceso en consecuencia.

Sensibilidad de los datos:

La evaluación continua de sus usuarios y puntos finales es esencial. Pero la otra cara de la moneda es conocer la sensibilidad de los datos a los que acceden. Para asegurarse de que sus trabajadores tengan lo que necesitan para mantenerse productivos y al mismo tiempo proteger los datos confidenciales, la aplicación de políticas debe poder mapear el riesgo con la confidencialidad de los datos.

Lookout los integró en una sola plataforma

Al integrar plataformas de seguridad y acceso, Lookout puede extender CCA y proporcionar un enfoque moderno a Zero Trust. Con información sobre endpoints, usuarios, redes, aplicaciones y datos, para brindar una visibilidad sin precedentes a las organizaciones, lo que les permite detectar amenazas y anomalías, respaldar los requisitos de cumplimiento de manera efectiva y, en última instancia, detener las infracciones.

Desde la perspectiva del punto final, CCA permite que sus políticas tengan en cuenta todos los indicadores típicos del punto final, como aplicaciones maliciosas, dispositivos comprometidos, ataques de phishing, vulnerabilidades de aplicaciones y dispositivos e incluso aplicaciones de riesgo. La plataforma de acceso luego agrega indicadores de comportamiento anómalo del usuario, como descargas grandes, patrones de acceso inusuales y ubicaciones inusuales. Y las capacidades de prevención de pérdida de datos (DLP) nos permiten asignar sensibilidad a lo que el usuario intenta hacer.

Toda esta telemetría se puede utilizar para responder adecuadamente. Restrinja el acceso a datos confidenciales, solicite una autenticación intensificada o realice acciones específicas sobre el contenido en sí, como enmascarar o redactar ciertas palabras clave, aplicar cifrado y agregar marcas de agua. Y en el caso de que se produzca una infracción, puede cerrar el acceso por completo.

A modo de ejemplo: un empleado que usa su teléfono inteligente personal para trabajar puede tener una aplicación de consumidor que tenga servidores en una ubicación extranjera prohibidos por las regulaciones para almacenar ciertos datos. O tal vez el teléfono de ese usuario tenga un sistema operativo más antiguo con vulnerabilidades conocidas.

Lookout CCA podría detectar la aplicación y los servidores a los que se conecta. La organización podría redactar una política que revoque los privilegios de descarga para cualquier punto final con esa aplicación peligrosa, por lo que los datos regulados no se pueden filtrar. Alternativamente, la organización podría dictar que cualquier dato regulado debe ser encriptado por la administración de derechos digitales empresariales (EDRM) para que incluso si se descargan o comparten, solo los usuarios autenticados y autorizados pueden tener acceso.

Lookout también enviará instrucciones de corrección al usuario, indicándole que recuperará el acceso una vez que instale la aplicación.

En resumen, tiene el control total desde el punto final hasta la nube. Ese es el beneficio de una plataforma integrada de seguridad y acceso, y esa es la forma en que Lookout cree que se debe diseñar una arquitectura moderna de Zero Trust.

Para obtener más información sobre la solución de punto final a la nube de Lookout, únase a su seminario web.