Los ciberdelincuentes buscan actuar sobre los tipos de cuentas que más utilizamos. Su intención no es otra que obtener datos robados de las cuentas que están atacando. Así, un grupo de ciberespionaje conocido con el nombre de «Molerats», ha creado un nuevo malware que afecta a Google y Facebook. Este grupo ha estado utilizando campañas de un nuevo spear-phishing malware que se basa en Dropbox, Google Drive y Facebook para la comunicación de comando y control, y también para almacenar los datos robados. Así, ha nacido un nuevo malware que afecta a Google y Facebook.

Estos ciberdelincuentes permanecen activos como mínimo desde 2012, y se considera que son una división de un grupo más grande conocido con el nombre de Gaza Cybergang.

Las puertas traseras SharpStage y DropBook

El grupo Molerats en sus nuevos ataques, está usando dos nuevas puertas traseras, una es SharpStage y la otra DropBook. A ellas tenemos que añadirle un descargador de malware que antes no conocíamos, y que tiene por nombre MoleNet. Este malware tiene como objetivo evitar los esfuerzos de detección y eliminación mediante el uso de los servicios de Dropbox y Facebook para robar datos y recibir instrucciones de los operadores. A continuación, estas dos puertas traseras ejecutan Dropbox para extraer datos robados.

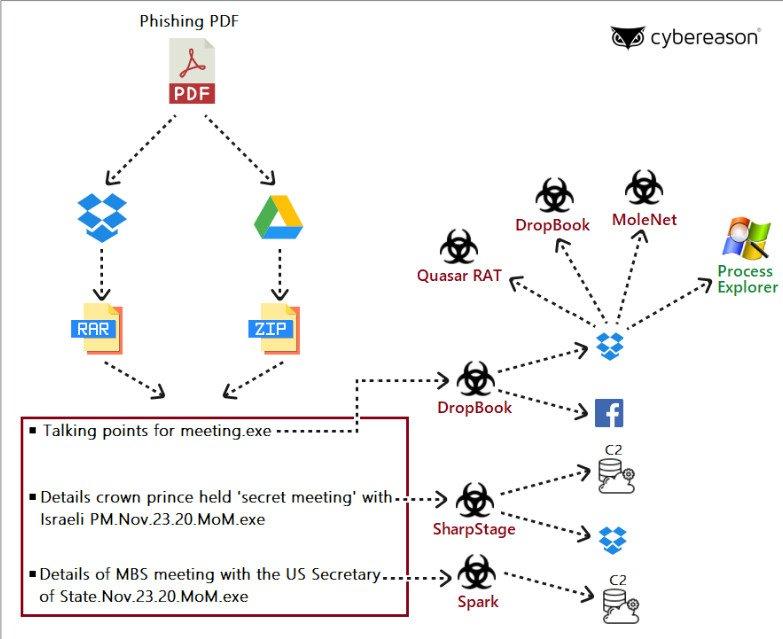

Se probó por primera vez con un correo electrónico que atrajo la atención de figuras políticas y funcionarios gubernamentales de Oriente Medio. El engaño culminaba cuando terminaban descargando ese documento malicioso. En este caso, se trataba de un PDF con unas supuestas conversaciones entre el primer ministro israelí y el príncipe heredero de Arabia Saudita.

El funcionamiento del engaño se basaba en un documento que ofrecía un resumen del contenido, e inducía a la víctima a introducir la contraseña para obtener toda la información y que estaba almacenado en Dropbox o Google Drive. El ataque utiliza tres archivos, dos de ellos son las puertas traseras de SharpStage y DropBook que terminan llamando al almacenamiento de Dropbox, controlado por el atacante para descargar otro malware. Un tercero fue otro backdoor llamado Spark, y que habían utilizado en campañas anteriores.

Aquí tenéis un esquema en el que se ve que todo comienza con el documento PDF que mencionamos anteriormente.

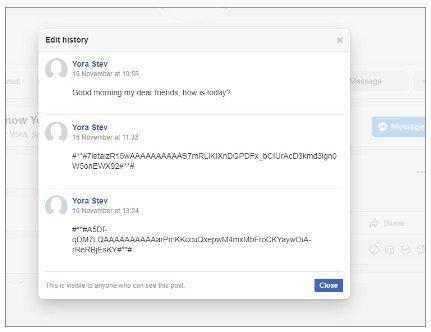

El informe de Cybereason y los comandos de Facebook

El informe de Cybereason destaca cómo se utiliza la puerta trasera DropBook basada en Python. En este caso, se diferencia de otras herramientas del grupo Molerats en que sólo recibe instrucciones a través de cuentas falsas en Facebook y Simplenote (app de IOS para tomar notas). Los atacantes van a controlar la puerta trasera a través de unos comandos publicados en una publicación de Facebook. También, usan el mismo procedimiento para proporcionar el token necesario para conectarse a la cuenta de Dropbox. Luego, tenemos Simplenote que actúa como copia de seguridad si se da la situación de que el malware no puede recuperar el token de Facebook.

Hay que señalar que, como se están utilizando comandos legítimos, eliminar la comunicación del atacante con el malware se transforma en un reto más complicado.

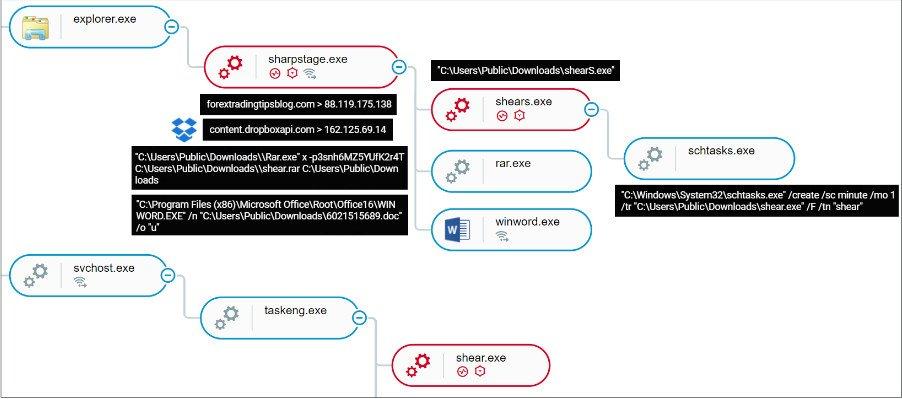

La puerta trasera SharpStage y más

Ahora vamos a seguir hablando del malware que afecta a Google y Facebook. DropBook de la que hablamos anteriormente estaba basada en Python. Sin embargo, la puerta trasera de SharpStage está escrita en .NET y depende de un servidor de comando y control (C2) tradicional. En ese sentido, Cybereason descubrió tres variantes de este malware y que estaban en constante desarrollo. Así, todas estas variantes de SharpStage comparten estas funcionalidades como:

- Toma de capturas de pantalla.

- La ejecución de comandos arbitrarios para ejecutar PowerShell y comandos WMI.

- Descomprimir los datos recibidos del C2 (carga útil, módulo de persistencia).

- Una API de Dropbox para la descarga y exfiltración de datos.

Una cuestión a resaltar, es que utiliza un código que verifica si la máquina comprometida tiene instalado el idioma árabe. Así el ciberdelincuente elude los equipos que pertenecen a personas poco importantes y a la mayoría de sandboxes.

Por último, tenemos el tercer malware que descubrió Cybereason llamado MoleNet. Este puede utilizar comandos WMI para perfilar el sistema operativo, verificar si hay depuradores, reiniciar la máquina desde la línea de comandos y cargar detalles sobre el sistema operativo.