Una combinación de aplicaciones bancarias, billeteras de criptomonedas y aplicaciones de compras de EE. UU. Y España son el objetivo de un troyano de Android recientemente descubierto que podría permitir a los atacantes desviar información de identificación personal de los dispositivos infectados, incluidas las credenciales bancarias, y abrir la puerta al dispositivo. fraude.

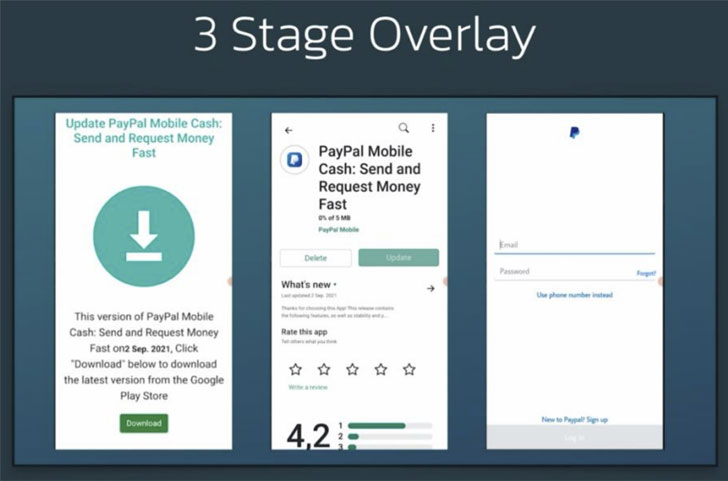

Apodado SOVA (refiriéndose a la palabra rusa para búho), la versión actual del malware bancario viene con innumerables funciones para robar credenciales y cookies de sesión a través de ataques de superposición web, registrar pulsaciones de teclas, ocultar notificaciones y manipular el portapapeles para insertar direcciones de billetera de criptomonedas modificadas. , con planes futuros para incorporar el fraude en el dispositivo a través de VNC , llevar a cabo ataques DDoS, implementar ransomware e incluso interceptar códigos de autenticación de dos factores.

El malware fue descubierto a principios de agosto de 2021 por investigadores de la empresa de ciberseguridad ThreatFabric con sede en Ámsterdam.

Los ataques de superposición generalmente implican el robo de información confidencial del usuario mediante malware que superpone sus propias ventanas sobre otro programa. Por otro lado, el robo de cookies de sesión válidas es particularmente desagradable, ya que permite a los delincuentes iniciar sesión y hacerse cargo de las cuentas de los usuarios sin la necesidad de conocer las credenciales bancarias.

«El segundo conjunto de características, agregadas en los desarrollos futuros, son muy avanzadas y llevarían a SOVA a un ámbito diferente para el malware de Android, lo que lo convertiría potencialmente en uno de los bots más avanzados en circulación, combinando malware bancario con capacidades de automatización y botnet». ThreatFabric dijo en un informe compartido con The Hacker News.

Aunque se cree que el malware se encuentra en sus etapas iniciales de desarrollo, los desarrolladores de SOVA han estado anunciando el producto en foros de piratería, buscando reclutar probadores para probar el malware en una gran cantidad de dispositivos y sus capacidades de bot. «No es una redistribución de Cerberus / Anubis , el bot está escrito desde cero», decía la publicación del foro.

«[SOVA] es todavía un proyecto en su infancia, y ahora proporciona las mismas características básicas que la mayoría de los otros malware bancarios modernos de Android», dijeron los investigadores. «Sin embargo, el autor detrás de este bot claramente tiene grandes expectativas para su producto, y esto se demuestra por la dedicación del autor para probar SOVA con terceros, así como por la hoja de ruta de funciones explícitas de SOVA».