El proveedor de soluciones de seguridad de red Fortinet confirmó que un actor malintencionado había revelado sin autorización los nombres de inicio de sesión de VPN y las contraseñas asociadas con 87.000 dispositivos FortiGate SSL-VPN.

«Estas credenciales se obtuvieron de los sistemas que se mantuvieron sin parches contra CVE-2018-13379 en el momento de la exploración del actor. Si bien pueden haber sido ya parcheado, si las contraseñas no se restablecieron, siguen siendo vulnerables», la compañía dijo en un comunicado El miércoles.

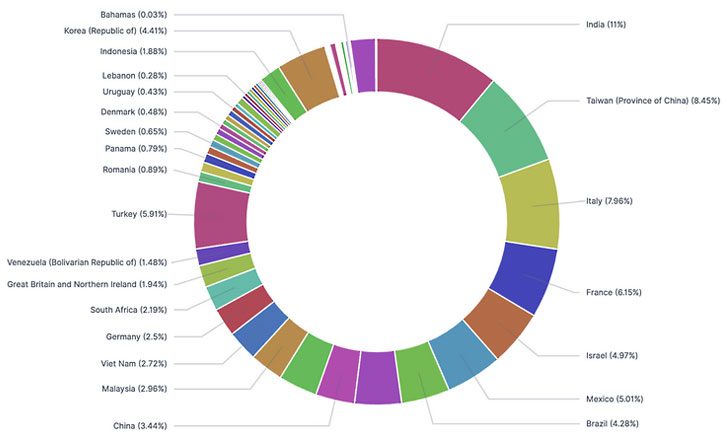

La divulgación se produce después de que el actor de amenazas filtró una lista de credenciales de Fortinet de forma gratuita en un nuevo foro de habla rusa llamado RAMP que se lanzó en julio de 2021, así como en el sitio de filtración de datos de Groove ransomware, con Advanced Intel señalando que la «lista de violaciones contiene datos sin formato. acceso a las principales empresas «de 74 países, incluidos India, Taiwán, Italia, Francia e Israel. «2.959 de las 22.500 víctimas son entidades estadounidenses», dijeron los investigadores.

CVE-2018-13379 se relaciona con una vulnerabilidad de recorrido de ruta en el portal web FortiOS SSL VPN, que permite a atacantes no autenticados leer archivos de sistema arbitrarios, incluido el archivo de sesión, que contiene nombres de usuario y contraseñas almacenados en texto sin formato.

Aunque el error se corrigió en mayo de 2019, la debilidad de la seguridad ha sido explotada repetidamente por múltiples adversarios para implementar una variedad de cargas útiles maliciosas en dispositivos sin parche, lo que llevó a Fortinet a emitir una serie de advertencias en agosto de 2019 , julio de 2020 , abril de 2021 y nuevamente. en junio de 2021 , instando a los clientes a actualizar los dispositivos afectados.

CVE-2018-13379 también emergió como una de las fallas más explotadas en 2020, según una lista compilada por agencias de inteligencia en Australia, el Reino Unido y los EE. UU. A principios de este año.

A la luz de la filtración, Fortinet recomienda a las empresas que deshabiliten inmediatamente todas las VPN, actualicen los dispositivos a FortiOS 5.4.13, 5.6.14, 6.0.11 o 6.2.8 y superior, seguido de un restablecimiento de contraseña en toda la organización, advertencia que «puede seguir siendo vulnerable después de la actualización si las credenciales de sus usuarios se vieron comprometidas anteriormente».