Un nuevo actor de amenazas ha estado apuntando a las principales entidades públicas y privadas de alto perfil en los EE.UU. Como parte de una serie de ataques de intrusión dirigidos y mediante la explotación de servidores de Microsoft Internet Information Services (IIS).

ULa firma israelí de ciberseguridad Sygnia, que identificó la campaña, está rastreando al avanzado y sigiloso adversario bajo el sobrenombre de «Mantis religiosa» o «TG2021». «Esta nueva APT utiliza un framework de malware personalizado, construido alrededor de un núcleo común, hecho a la medida para los servidores IIS. El conjunto de herramientas es completamente volátil, se carga de manera reflectante en la memoria de una máquina afectada y deja poco o ningún rastro en los objetivos infectados», el dijeron los investigadores. El actor de amenazas también utiliza una puerta trasera sigilosa adicional y varios módulos posteriores a la explotación para realizar el reconocimiento de la red, elevar los privilegios y moverse lateralmente dentro de las redes.

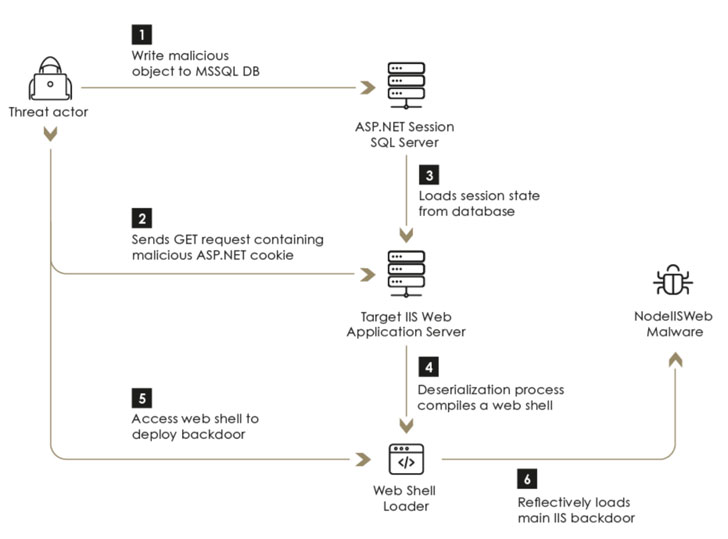

Además de exhibir capacidades que muestran un esfuerzo significativo para evitar la detección al interferir activamente con los mecanismos de registro y evadir con éxito los sistemas comerciales de detección y respuesta de puntos finales (EDR), se sabe que el actor de amenazas aprovecha un arsenal de exploits de aplicaciones web ASP.NET para obtener un un punto de apoyo inicial y una puerta trasera de los servidores mediante la ejecución de un implante sofisticado llamado «NodeIISWeb» que está diseñado para cargar archivos DLL personalizados, así como para interceptar y manejar las solicitudes HTTP recibidas por el servidor.

Las vulnerabilidades que aprovecha el actor incluyen:

- Exploit RCE de encuesta de casilla de verificación (CVE-2021-27852)

- Explotación de deserialización VIEWSTATE

- Altserialización insegura

- Exploit de Telerik-UI (CVE-2019-18935, CVE-2017-11317)

Curiosamente, la investigación de Sygnia sobre las Tácticas, Técnicas y Procedimientos (TTP) de TG1021 ha descubierto «superposiciones importantes» con las de un actor patrocinado por la nación llamado «Copy-Paste Compromises», como se detalla en un aviso publicado por el Centro Australiano de Seguridad Cibernética ( ACSC) en junio de 2020, que describió una campaña dirigida a la infraestructura de cara al público principalmente a través del uso de fallas sin parches en los servidores IIS y UI de Telerik. Sin embargo, aún no se ha realizado una atribución formal.

«Praying Mantis, que se ha observado apuntando a entidades públicas y privadas de alto perfil en dos mercados occidentales importantes, ejemplifica una tendencia creciente de ciberdelincuentes que utilizan métodos de ataque sofisticados de estado-nación para atacar organizaciones comerciales», dijeron los investigadores.