Se ha revelado un nuevo conjunto de vulnerabilidades críticas en el módulo Wi-Fi Realtek RTL8170C que un adversario podría abusar para obtener privilegios elevados en un dispositivo y secuestrar las comunicaciones inalámbricas.

«La explotación exitosa conduciría a un control completo del módulo Wi-Fi y al potencial acceso raíz en el sistema operativo (como Linux o Android) del dispositivo integrado que usa este módulo», dijeron investigadores de la firma israelí de seguridad de IoT Vdoo en un escrito. publicado ayer.

El SoC Wi-Fi Realtek RTL8710C sustenta Ameba, una plataforma programable compatible con Arduino equipada con interfaces periféricas para construir una variedad de aplicaciones de IoT mediante dispositivos que abarcan los sectores de agricultura, automoción, energía, salud, industrial, seguridad y hogares inteligentes.

Las fallas afectan a todos los dispositivos integrados y de IoT que usan el componente para conectarse a redes Wi-Fi y requerirían que un atacante esté en la misma red Wi-Fi que los dispositivos que usan el módulo RTL8710C o conozcan la clave previamente compartida de la red ( PSK), que, como su nombre lo indica, es un secreto criptográfico utilizado para autenticar clientes inalámbricos en redes de área local.

Los hallazgos siguen a un análisis anterior en febrero que encontró debilidades similares en el módulo Wi-Fi Realtek RTL8195A, la principal de ellas es una vulnerabilidad de desbordamiento de búfer (CVE-2020-9395) que permite a un atacante en la proximidad de un módulo RTL8195 tomar completamente sobre el módulo sin tener que conocer la contraseña de la red Wi-Fi.

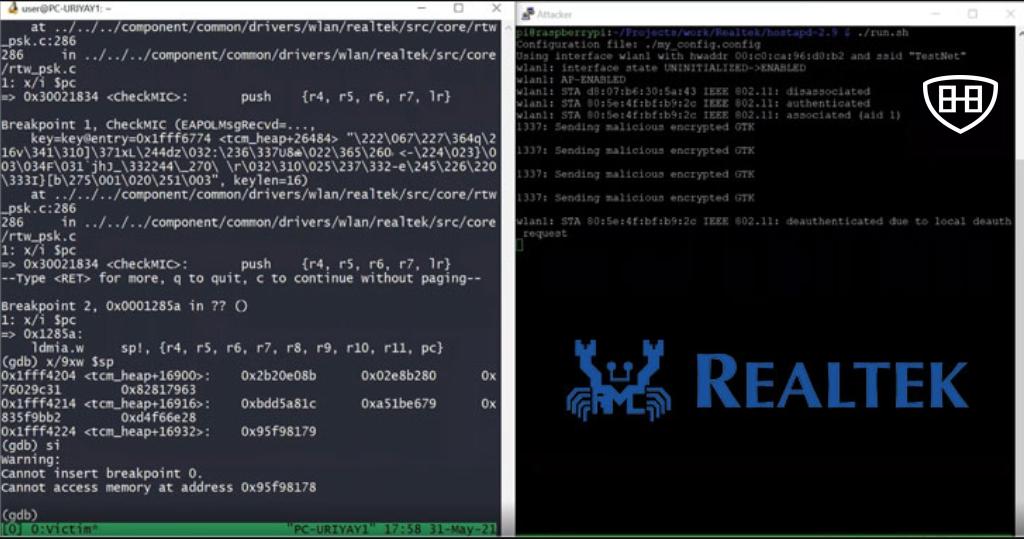

En la misma línea, el mecanismo de enlace de cuatro vías WPA2 del módulo Wi-Fi RTL8170C es vulnerable a dos vulnerabilidades de desbordamiento de búfer basadas en pilas (CVE-2020-27301 y CVE-2020-27302, puntajes CVSS: 8.0) que abusan del conocimiento del atacante. del PSK para obtener la ejecución remota de código en clientes WPA2 que utilizan este módulo Wi-Fi.

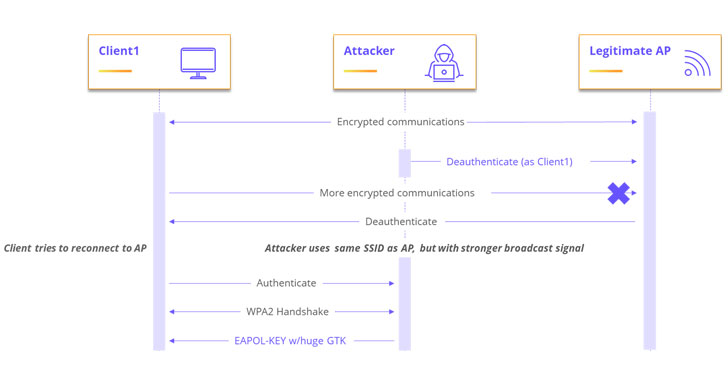

Como un posible escenario de ataque en el mundo real, los investigadores demostraron un exploit de prueba de concepto (PoC) en el que el atacante se hace pasar por un punto de acceso legítimo y envía una clave temporal de grupo cifrada maliciosa (GTK) a cualquier cliente (también conocido como suplicante) que se conecta a través del protocolo WPA2. Se utiliza una clave temporal de grupo para proteger todo el tráfico de difusión y multidifusión.

Vdoo dijo que no hay ataques conocidos en curso que exploten las vulnerabilidades, y agregó que las versiones de firmware lanzadas después del 11 de enero de 2021 incluyen mitigaciones que resuelven el problema. La compañía también recomienda utilizar una «frase de contraseña WPA2 privada y segura» para evitar la explotación de los problemas anteriores en situaciones en las que el firmware del dispositivo no se puede actualizar.