Los investigadores han revelado importantes debilidades de seguridad en aplicaciones de software populares que podrían ser objeto de abuso para desactivar sus protecciones y tomar el control de las aplicaciones que figuran en la lista de permisos para realizar operaciones nefastas en nombre del malware para derrotar las defensas anti-ransomware.

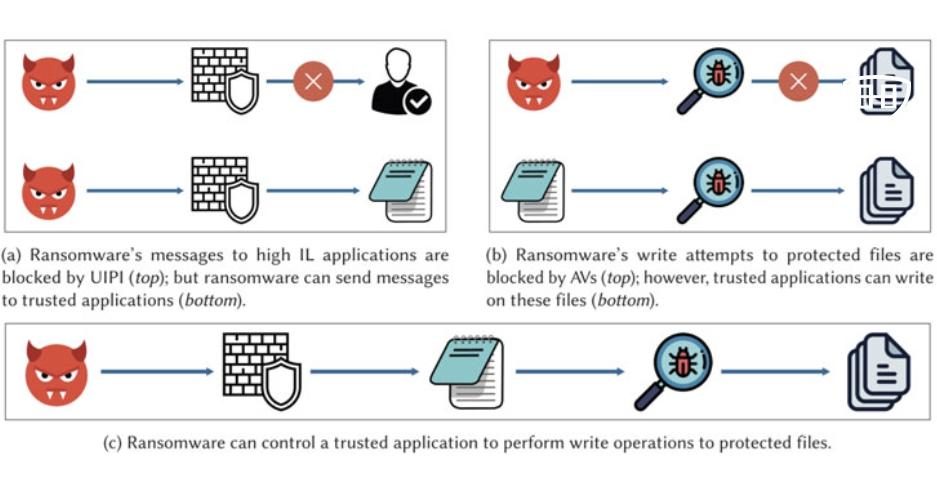

Los ataques gemelos, detallados por académicos de la Universidad de Luxemburgo y la Universidad de Londres, tienen como objetivo eludir la función de carpeta protegida que ofrecen los programas antivirus para cifrar archivos (también conocido como «Cortar y mouse») y deshabilitar su protección en tiempo real. simulando eventos de «clic» del mouse (también conocido como «Control fantasma»).

«Los proveedores de software antivirus siempre ofrecen altos niveles de seguridad y son un elemento esencial en la lucha diaria contra los delincuentes», dijo el profesor Gabriele Lenzini, científico jefe del Centro Interdisciplinario de Seguridad, Confiabilidad y Confianza de la Universidad de Luxemburgo. «Pero están compitiendo con criminales que ahora tienen cada vez más recursos, poder y dedicación».

Dicho de otra manera, las deficiencias en el software de mitigación de malware no solo podrían permitir que el código no autorizado desactive sus funciones de protección, las fallas de diseño en la solución de Carpetas protegidas proporcionada por los proveedores de antivirus podrían ser abusadas por, digamos, ransomware para cambiar el contenido de los archivos usando una aplicación que está aprovisionada. escribir acceso a la carpeta y cifrar los datos del usuario, o un wipeware para destruir irrevocablemente los archivos personales de las víctimas.

Las carpetas protegidas permiten a los usuarios especificar carpetas que requieren una capa adicional de protección contra software destructivo, lo que potencialmente bloquea cualquier acceso inseguro a las carpetas protegidas.

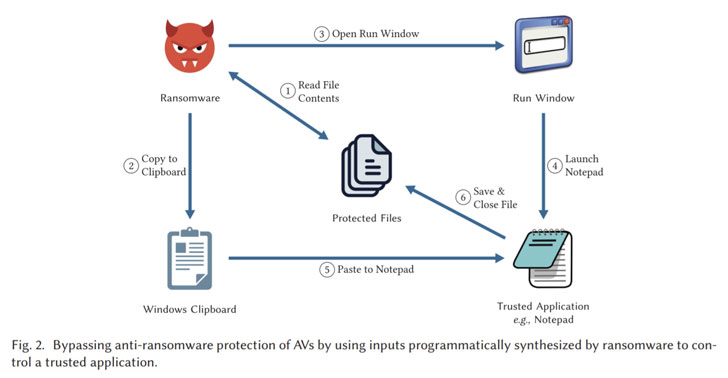

«Un pequeño conjunto de aplicaciones incluidas en la lista blanca tiene privilegios para escribir en carpetas protegidas», dijeron los investigadores. «Sin embargo, las aplicaciones incluidas en la lista blanca no están protegidas contra el uso indebido de otras aplicaciones. Por lo tanto, esta confianza no está justificada, ya que un malware puede realizar operaciones en carpetas protegidas mediante el uso de aplicaciones incluidas en la lista blanca como intermediarios».

Un escenario de ataque ideado por los investigadores reveló que se podría usar código malicioso para controlar una aplicación confiable como el Bloc de notas para realizar operaciones de escritura y cifrar los archivos de la víctima almacenados en las carpetas protegidas. Con este fin, el ransomware lee los archivos en las carpetas, los cifra en la memoria y los copia en el portapapeles del sistema, luego de lo cual el ransomware inicia el Bloc de notas para sobrescribir el contenido de la carpeta con los datos del portapapeles.

Peor aún, al aprovechar Paint como una aplicación confiable, los investigadores encontraron que la secuencia de ataque antes mencionada podría usarse para sobrescribir los archivos del usuario con una imagen generada aleatoriamente para destruirlos permanentemente.

El ataque Ghost Control, por otro lado, podría tener serias consecuencias por sí solo, ya que desactivar la protección contra malware en tiempo real simulando acciones de usuario legítimas realizadas en la interfaz de usuario de una solución antivirus podría permitir que un adversario elimine y ejecute cualquier programa malicioso. desde un servidor remoto bajo su control.

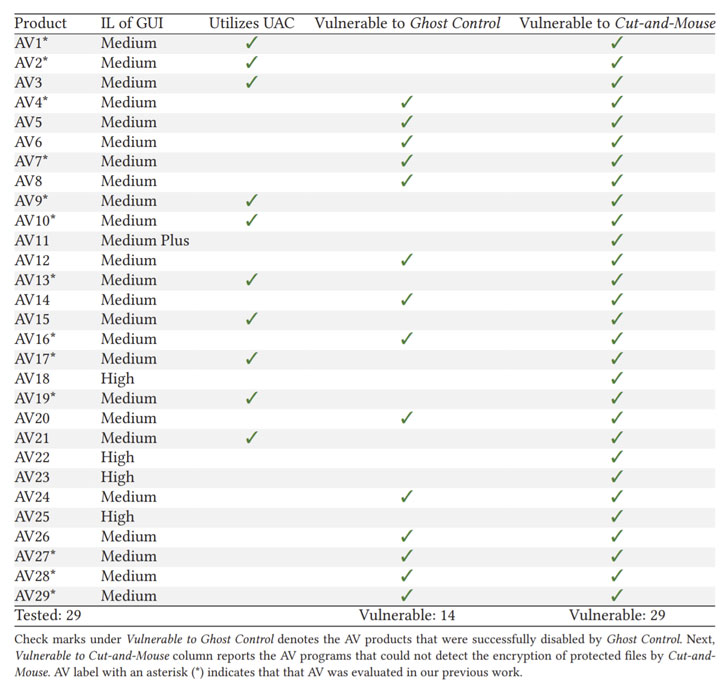

De las 29 soluciones antivirus evaluadas durante el estudio, 14 de ellas resultaron vulnerables al ataque Ghost Control, mientras que los 29 programas antivirus probados estaban en riesgo por el ataque Cut-and-Mouse. Los investigadores no nombraron a los proveedores afectados.

En todo caso, los hallazgos son un recordatorio de que las soluciones de seguridad que están diseñadas explícitamente para proteger los activos digitales de los ataques de malware pueden sufrir debilidades en sí mismas, frustrando así su propósito. A pesar de que los proveedores de software antivirus continúan intensificando las defensas, los autores de malware se han escabullido de tales barreras mediante tácticas de evasión y ofuscación, sin mencionar eludir su detección de comportamiento utilizando entradas adversas a través de ataques de envenenamiento.

«La componibilidad segura es un problema bien conocido en la ingeniería de seguridad», dijeron los investigadores. «Los componentes que, cuando se toman de forma aislada, ofrecen una cierta superficie de ataque conocida, generan una superficie más amplia cuando se integran en un sistema. Los componentes interactúan entre sí y con otras partes del sistema crean una dinámica con la que un atacante puede interactuar también y de distintas formas que no fueron previstos por el diseñador «.