Monday.com ha revelado recientemente el impacto del ataque a la cadena de suministro de Codecov que afectó a varias empresas.

Monday.com es una plataforma de gestión de flujo de trabajo en línea utilizada por directores de proyectos, profesionales de ventas y CRM, equipos de marketing y varios otros departamentos organizativos.

Los clientes de la plataforma incluyen nombres prominentes como Uber, BBC Studios, Adobe, Universal, Hulu, L’Oreal, Coca-Cola y Unilever.

Como informó BleepingComputer el mes pasado, la popular herramienta de cobertura de código Codecov había sido víctima de un ataque a la cadena de suministro que duró dos meses .

Durante este período de dos meses, los actores de amenazas habían modificado la herramienta legítima Codecov Bash Uploader para filtrar las variables de entorno (que contienen información confidencial como claves, tokens y credenciales) de los entornos de CI / CD de los clientes de Codecov.

Utilizando las credenciales obtenidas del Bash Uploader manipulado, los atacantes de Codecov supuestamente violaron cientos de redes de clientes.

Se accede al código fuente de Monday.com en el ataque de Codecov

El cliente de Codecov Monday.com ha anunciado recientemente que se vio afectado por el ataque a la cadena de suministro de Codecov.

En un formulario F-1 presentado esta semana ante la Comisión de Bolsa y Valores de EE. UU. (SEC) para la Oferta Pública Inicial (OPI) propuesta por Monday.com, la compañía compartió detalles sobre el alcance de la violación de Codecov.

Después de su investigación sobre la violación de Codecov, Monday.com descubrió que actores no autorizados habían obtenido acceso a una copia de solo lectura de su código fuente.

Sin embargo, la compañía afirma que, a la fecha, no hay evidencia de que los atacantes hayan manipulado el código fuente ni de que alguno de sus productos haya sido afectado.

Además, «el atacante sí accedió a un archivo que contenía una lista de ciertas URL que apuntaban a formularios y vistas de clientes transmitidos públicamente y alojados en nuestra plataforma y nos hemos puesto en contacto con los clientes relevantes para informarles cómo regenerar estas URL», afirma la empresa.

En este momento, tampoco hay indicios de que los datos de los clientes de Monday.com se hayan visto afectados por este incidente, aunque la compañía continúa investigando.

Antes de la divulgación realizada en la presentación de la SEC esta semana, Monday.com había declarado previamente que después del incidente de Codecov, eliminaron el acceso de Codecov a su entorno y suspendieron el uso del servicio por completo:

«Al enterarnos de este problema, tomamos medidas de mitigación inmediatas, incluida la revocación del acceso a Codecov, la suspensión de nuestro uso del servicio de Codecov, la rotación de claves para todos los entornos de producción y desarrollo de monday.com y la contratación de los principales expertos forenses en ciberseguridad para que nos ayuden con nuestra investigación. «, dijo el equipo de seguridad de Monday.com en la publicación del blog de la semana pasada.

Monday.com una de las muchas víctimas de la violación de Codecov

Monday.com no es la primera ni la única empresa afectada por el ataque a la cadena de suministro de Codecov.

Aunque el ataque de Codecov pasó desapercibido durante dos meses, el alcance total del ataque continúa desarrollándose incluso después de su descubrimiento.

.png)

Como informó BleepingComputer esta semana, la firma estadounidense de ciberseguridad Rapid7 reveló que algunos de sus repositorios de código fuente y credenciales fueron accedidos por atacantes de Codecov.

El mes pasado, HashiCorp había anunciado que su clave privada GPG había quedado expuesta en el ataque.

Esta clave se había utilizado para firmar y verificar versiones de software y, por lo tanto, tuvo que rotarse.

La plataforma de comunicaciones en la nube Twilio , el proveedor de servicios en la nube Confluent y la compañía de seguros Coalition también informaron que los atacantes de Codecov accedieron a sus repositorios privados.

Desde entonces, varios otros clientes de Codecov han tenido que rotar sus credenciales. Si se han visto afectados o no, y en qué capacidad, sigue siendo un misterio.

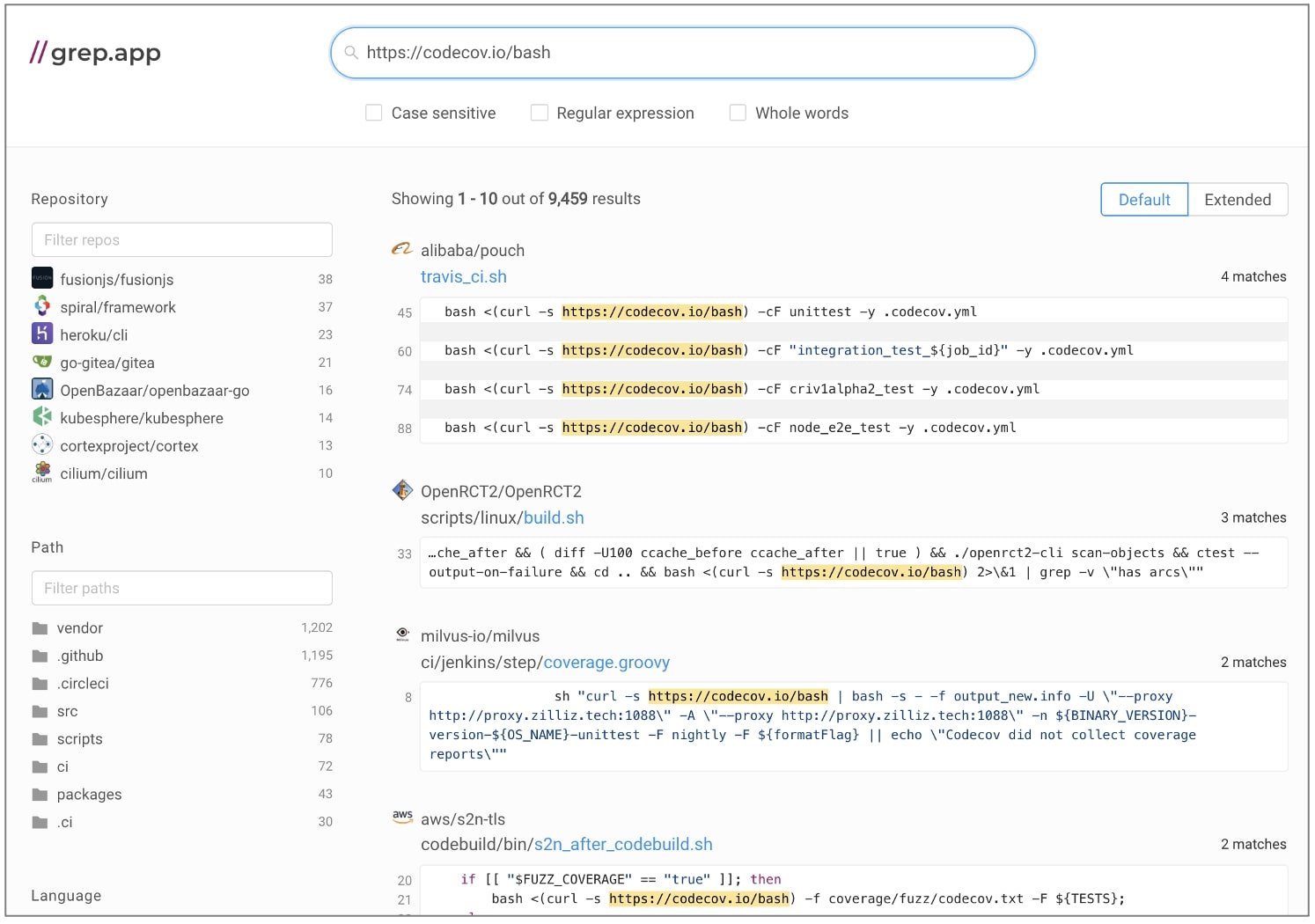

Antes de que Codecov detectara la infracción, miles de proyectos de código abierto usaban Bash Uploader:

Fuente: grep.app

Debido a que la violación de Codecov ha generado comparaciones con el ataque a la cadena de suministro de SolarWinds, los investigadores federales de EE. UU. Han intervenido para investigar su impacto total.

«A la fecha de este prospecto, no encontramos evidencia de modificaciones no autorizadas a nuestro código fuente ni impacto en nuestros productos», dice Monday.com, al agregar la letra pequeña en la presentación de la SEC:

«Sin embargo, el descubrimiento de información nueva o diferente con respecto al ciberataque de Codecov, incluso con respecto a su alcance y cualquier impacto potencial en nuestro entorno de TI, incluso con respecto a la pérdida, divulgación inadvertida o diseminación no aprobada de información patentada o datos sensibles o confidenciales sobre nosotros o nuestros clientes, o las vulnerabilidades en nuestro código fuente, podrían resultar en un litigio y una posible responsabilidad para nosotros, dañar nuestra marca y reputación, afectar negativamente nuestras ventas o dañar nuestro negocio. Cualquier reclamo o investigación puede resultar en que incurramos en una cantidad significativa externa e interna. costos legales y de asesoría, así como la desviación de la atención de la gerencia de la operación de nuestro negocio «.

El mes pasado, Codecov comenzó a enviar notificaciones adicionales a los clientes afectados y reveló una lista completa de Indicadores de Compromiso (IOC) , es decir, direcciones IP de atacantes asociadas con este ataque a la cadena de suministro.

Los usuarios de Codecov deben escanear sus redes y entornos de CI / CD en busca de signos de compromiso y, como medida de seguridad, rotar todos y cada uno de los secretos que puedan haber sido expuestos.