Una nueva campaña de phishing dirigida incluye la novedosa técnica de ofuscación de usar código Morse para ocultar URL maliciosas en un archivo adjunto de correo electrónico.

Samuel Morse y Alfred Vail inventaron el código morse como una forma de transmitir mensajes a través del cable telegráfico. Cuando se usa el código Morse, cada letra y número se codifica como una serie de puntos (sonido corto) y guiones (sonido largo).

A partir de la semana pasada, un actor de amenazas comenzó a utilizar código Morse para ocultar URL maliciosas en su forma de phishing para evitar las puertas de enlace y los filtros de correo seguros.

BleepingComputer no pudo encontrar ninguna referencia al código Morse que se usaba en ataques de phishing en el pasado, lo que lo convierte en una técnica de ofuscación novedosa

El novedoso ataque de phishing en código Morse

Después de enterarse por primera vez de este ataque por una publicación en Reddit , BleepingComputer pudo encontrar numerosas muestras del ataque dirigido subidas a VirusTotal desde el 2 de febrero de 2021.

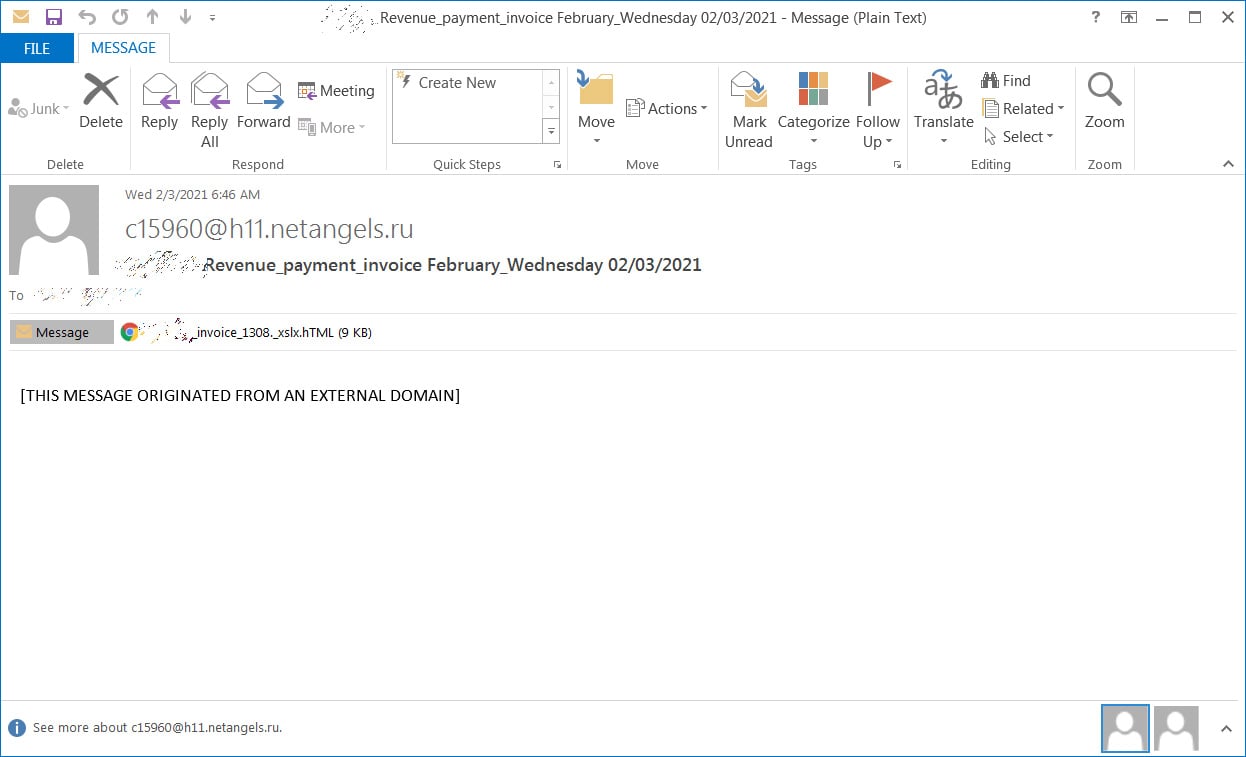

El ataque de phishing comienza con un correo electrónico que se hace pasar por una factura de la empresa con un asunto como «Ingresos_pago_factura_febrero_miércoles 02/03/2021».

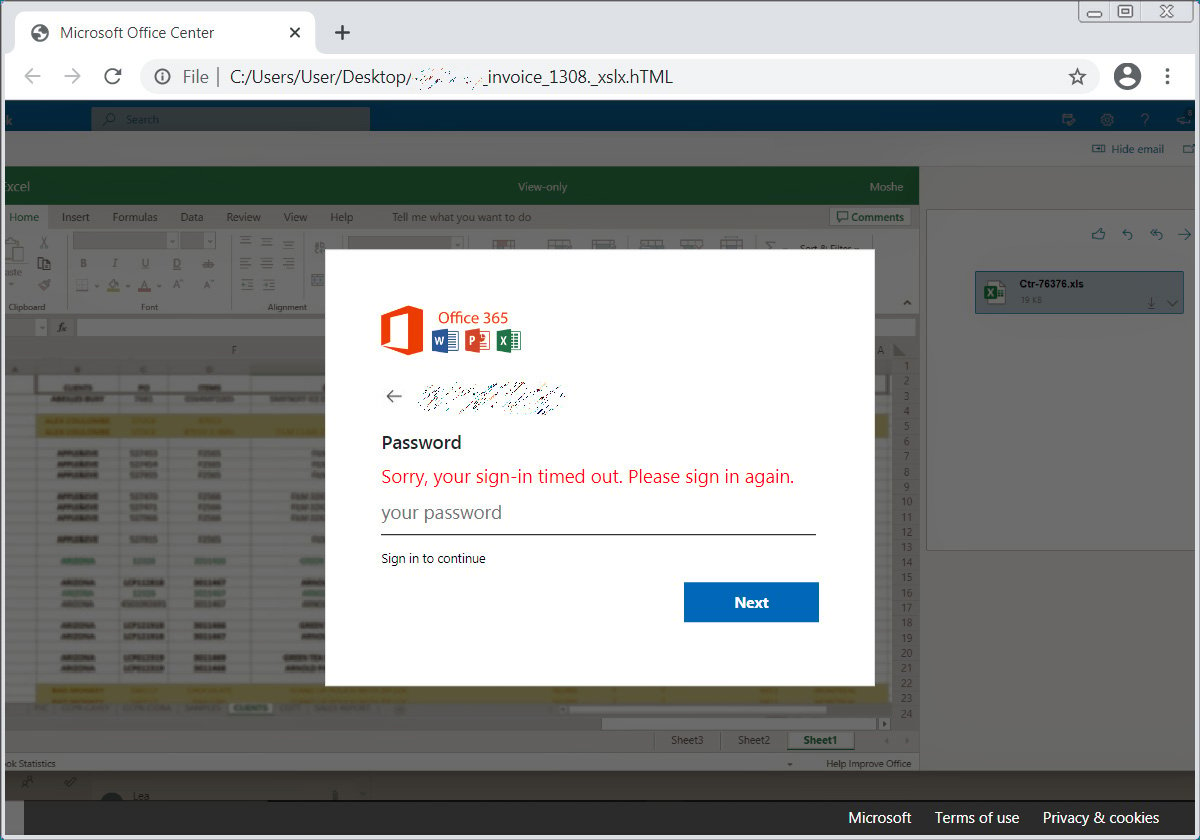

Este correo electrónico incluye un archivo HTML adjunto cuyo nombre parece ser una factura de Excel para la empresa. Estos archivos adjuntos tienen el formato ‘[nombre_empresa] _ factura_ [número] ._ xlsx.hTML’.

Por ejemplo, si se apuntó a BleepingComputer, el archivo adjunto se llamaría ‘bleepingcomputer_invoice_1308._xlsx.hTML’.

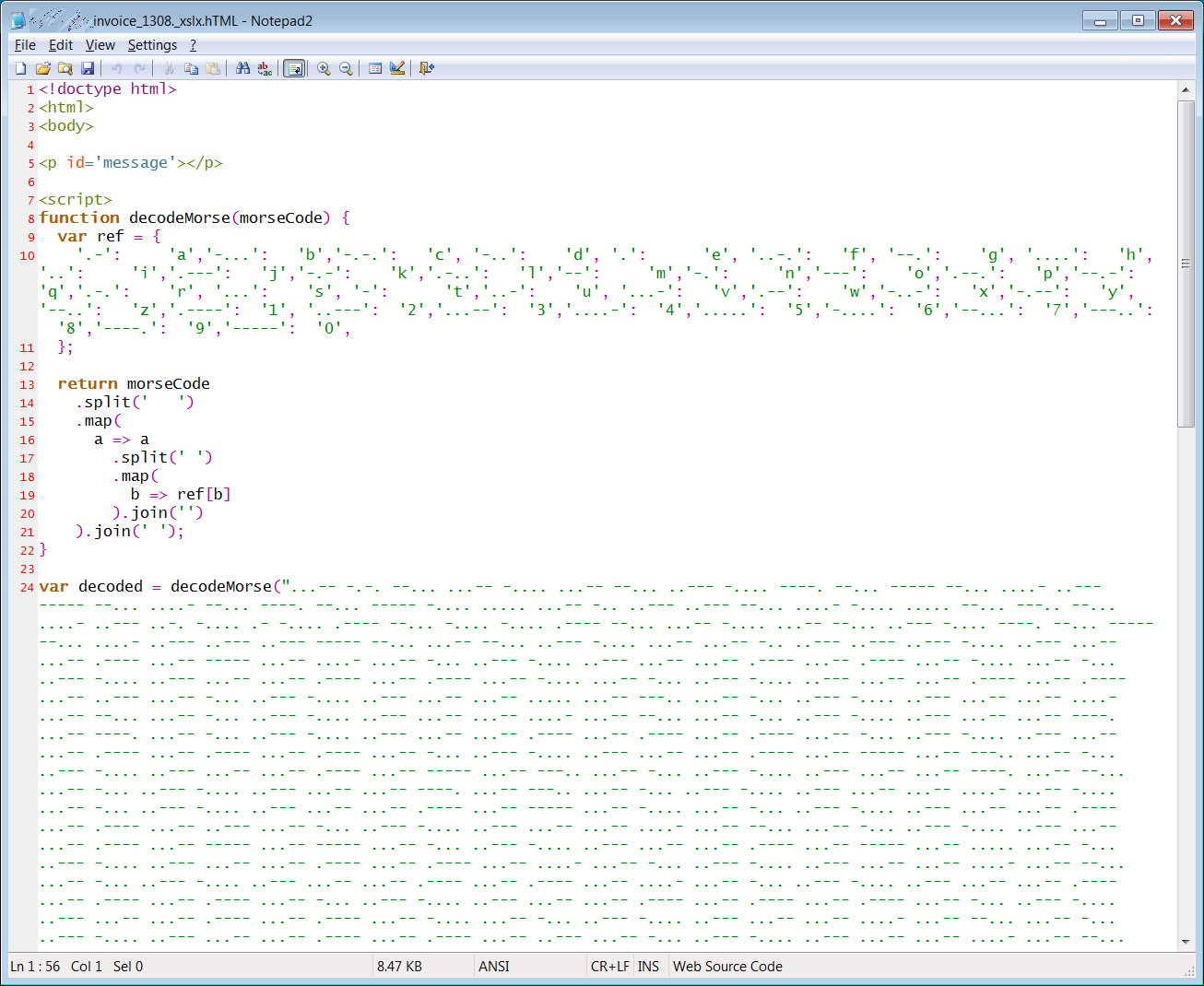

Al ver el archivo adjunto en un editor de texto, puede ver que incluyen JavaScript que asigna letras y números al código Morse. Por ejemplo, la letra ‘ a ‘ se asigna a ‘ .- ‘ y la letra ‘ b ‘ se asigna a ‘ -… ‘, como se muestra a continuación.

El script luego llama a una función decodeMorse () para decodificar una cadena de código Morse en una cadena hexadecimal. Esta cadena hexadecimal se descodifica en etiquetas JavaScript que se inyectan en la página HTML.

Estos scripts inyectados combinados con el archivo adjunto HTML contienen los diversos recursos necesarios para generar una hoja de cálculo de Excel falsa que indica que se agotó el tiempo de inicio de sesión y les solicita que ingresen su contraseña nuevamente.

Una vez que un usuario ingresa su contraseña, el formulario enviará la contraseña a un sitio remoto donde los atacantes pueden recopilar las credenciales de inicio de sesión.

Esta campaña está muy dirigida, y el actor de amenazas utiliza el servicio logo.clearbit.com para insertar logotipos de las empresas del destinatario en el formulario de inicio de sesión para hacerlo más convincente. Si un logotipo no está disponible, usa el logotipo genérico de Office 365, como se muestra en la imagen de arriba.

BleepingComputer ha visto a once empresas objetivo de este ataque de phishing, incluidas SGS, Dimensional, Metrohm, SBI (Mauritius) Ltd, NUOVO IMAIE, Bridgestone, Cargeas, ODDO BHF Asset Management, Dea Capital, Equinti y Capital Four.

Las estafas de phishing son cada vez más complejas a medida que las puertas de enlace de correo mejoran en la detección de correos electrónicos maliciosos.

Debido a esto, todos deben prestar mucha atención a las URL y los nombres de los archivos adjuntos antes de enviar cualquier información. Si algo parece sospechoso, los destinatarios deben comunicarse con sus administradores de red para investigar más a fondo.

Como este correo electrónico de phishing utiliza archivos adjuntos con doble extensión (xlxs y HTML), es importante asegurarse de que las extensiones de archivo de Windows estén habilitadas para que sea más fácil detectar los archivos adjuntos sospechosos.